ESET Research 发现 WinRAR 中的一个零日漏洞以工作申请文件为幌子在野外被利用;武器化档案利用路径遍历缺陷来破坏其目标

ESET 研究人员在 WinRAR 中发现了一个以前未知的漏洞,该漏洞被与俄罗斯结盟的组织 RomCom 在野外利用。这至少是 RomCom 第三次被发现在野外利用重大零日漏洞。之前的例子包括 2023 年 6 月通过 Microsoft Word 滥用 CVE-2023-36884,以及分配为 CVE-2024-9680 的组合漏洞与 Windows 中另一个以前未知的漏洞 CVE-2024-49039 相关联,针对易受攻击的 Firefox、Thunderbird 和 Tor 浏览器版本,导致 2024 年 10 月在登录用户的上下文中执行任意代码。

这篇博文的要点:

- 如果您使用 WinRAR 或其他受影响的组件,例如其命令行实用程序、UnRAR.dll 或可移植 UnRAR 源代码的 Windows 版本,请立即升级到最新版本。

- 7月18日th2025 年,ESET 研究人员在 WinRAR 中发现了一个以前未知的零日漏洞,该漏洞正在野外被利用。

- 对该漏洞的分析导致发现了该漏洞,现在被分配为 CVE-2025-8088:一个路径遍历漏洞,通过使用备用数据流成为可能。立即通知后,WinRAR 于 7 月 30 日发布了补丁版本th, 2025.

- 该漏洞允许将恶意文件隐藏在存档中,这些文件在提取时以静默方式部署。

- 成功的利用尝试提供了 RomCom 组织使用的各种后门,特别是 SnipBot 变体、RustyClaw 和 Mythic 代理。

- 该活动针对欧洲和加拿大的金融、制造、国防和物流公司。

RomCom 简介

RomCom(也称为 Storm-0978、Tropical Scorpius 或 UNC2596)是一个与俄罗斯结盟的组织,针对选定的垂直商业进行机会主义活动和有针对性的间谍活动。该组织的重点已转向包括收集情报的间谍行动,同时开展更传统的网络犯罪行动。该组织常用的后门能够执行命令并将附加模块下载到受害者的计算机上。

CVE-2025-8088 的发现

7月18日th2025 年,我们在 RAR 存档中观察到一个名为 msedge.dll 的恶意 DLL,其中包含引起我们注意的异常路径。经过进一步分析,我们发现攻击者正在利用影响 WinRAR 的先前未知漏洞,包括当时的最新版本 7.12。7月24日th2025 年,我们联系了 WinRAR 的开发者,当天,该漏洞被修复并发布了 WinRAR 7.13 beta 1。WinRAR 7.13 于 7 月 30 日发布th, 2025.建议 WinRAR 用户尽快安装最新版本以降低风险。请注意,依赖于公开可用的 Windows 版本的 UnRAR.dll 或其相应源代码的软件解决方案也会受到影响,尤其是那些尚未更新其依赖项的软件解决方案。

该漏洞被跟踪为 CVE-2025-8088,使用备用数据流 (ADS) 进行路径遍历。请注意,影响 WinRAR 的类似路径遍历漏洞 (CVE-2025-6218) 已于 6 月 19 日披露th,2025 年,大约提前一个月。

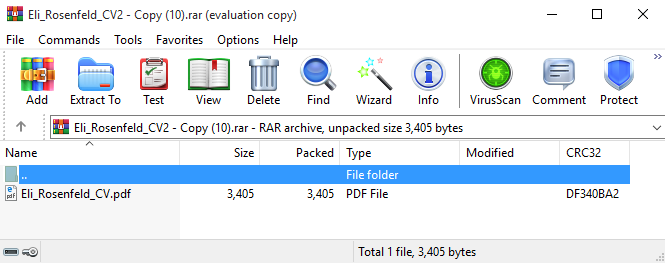

攻击者专门制作了存档,使其显然只包含一个良性文件(参见图 1),而它包含许多恶意 ADS(从用户的角度来看没有迹象表明它们)。

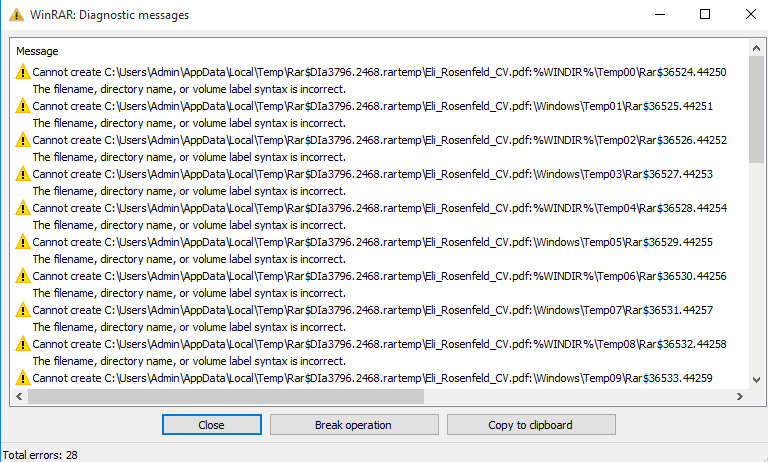

一旦受害者打开这个看似良性的文件,WinRAR 就会将其及其所有 ADS 一起解压缩。例如,对于 Eli_Rosenfeld_CV2 – 复制 (10).rar,恶意 DLL 将部署到 %TEMP% 中。同样,恶意 LNK 文件被部署到 Windows 启动目录中,从而通过在用户登录时执行来实现持久性。

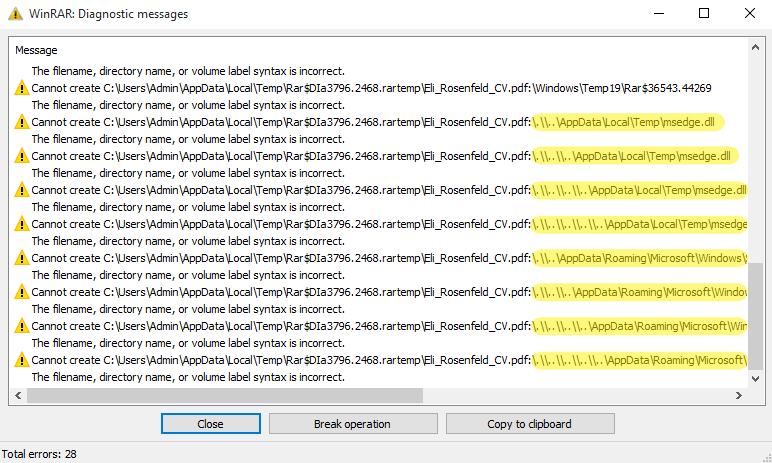

为了确保更高的成功率,攻击者提供了多个 ADS,其父目录相对路径元素的深度不断增加 (..\\)。但是,这引入了 WinRAR 明显警告的不存在的路径。有趣的是,攻击者添加了包含虚拟数据并且预计具有无效路径的 ADS。我们怀疑攻击者引入了它们,以便受害者不会注意到可疑的 DLL 和 LNK 路径(见图 2)。只有在 WinRAR 用户界面中向下滚动时,才会显示可疑路径,如图 3 所示。

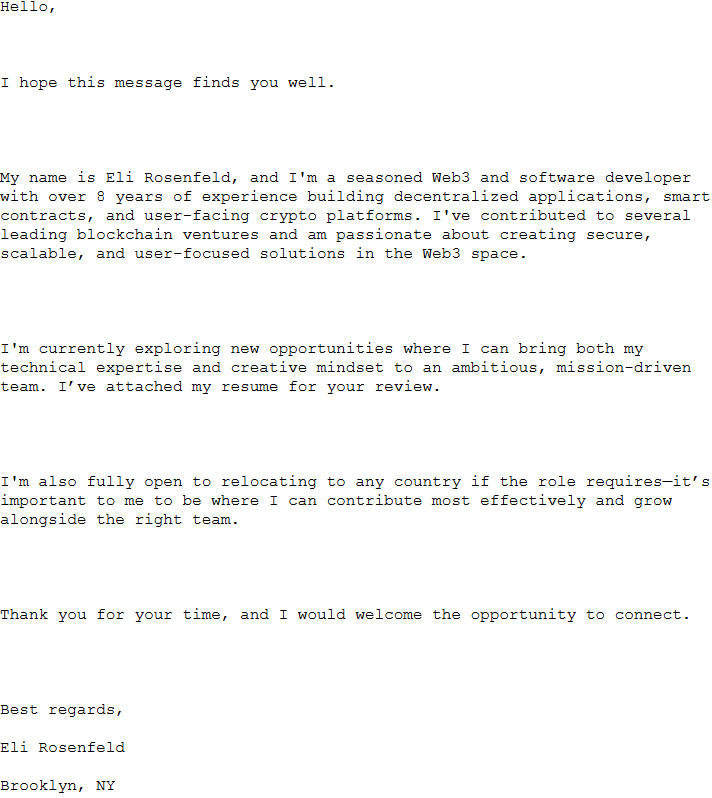

妥协链

根据 ESET 遥测,此类档案被用于 18 年的鱼叉式网络钓鱼活动th至 21圣2025 年 7 月,针对欧洲和加拿大的金融、制造、国防和物流公司。表 1 包含活动中使用的鱼叉式网络钓鱼电子邮件(发件人、主题和附件文件名),图 4 显示了我们在电子邮件中观察到的消息。在所有情况下,攻击者都会发送一份简历,希望好奇的目标能够打开它。根据 ESET 遥测,没有一个目标受到损害。

表 1.在 ESET 遥测中观察到的鱼叉式网络钓鱼电子邮件

| 寄件人 | 主题 | 附件 |

| 西蒙娜<2constheatcomshirl@seznam[.]捷克语> | 经验丰富的 Web3 开发人员“简历附上考虑 | Eli_Rosenfeld_CV2 – 复制 (100) – 复制 – 复制 – 复制 – 复制 – 复制 – Copy.rar |

| Eli_Rosenfeld_CV2 – 复制 (100) – 复制 – 复制 – 复制 – 复制 – Copy.rar | ||

| Eli_Rosenfeld_CV2 – 复制 (100) – 复制 – 复制 – 复制 – Copy.rar | ||

| Eli_Rosenfeld_CV2 – 复制 (10).rar | ||

| 马歇尔·里科 <geoshilovyf@gmx[.]com> | 积极进取的申请人 – 随附简历 | cv_submission.rar |

| 西蒙娜<93leocarperpiyd@seznam[.]捷克语> | ||

| 西蒙娜 <93geoprobmenfuuu@seznam[.]捷克语> | ||

| 西蒙娜<2constheatcomshirl@seznam[.]捷克语> | ||

| 西蒙娜 <3tiafratferpate@seznam[.]捷克语> | ||

| 拉塞尔·马丁 <sampnestpihydbi@gmx[.]com> | 职位申请 | Datos adjuntos sin título 00170.dat |

| 佩皮塔·科德罗 <stefanmuribi@gmx[.]净> | 职位空缺申请 – Pepita Cordero | JobDocs_July2025.rar |

| 萨凯蒂·贾米 <patricklofiri@gmx[.]净> | 职位空缺申请 – Sacchetti Jami | Recruitment_Dossier_July_2025.rar |

| 詹妮弗·亨特 <emponafinpu@gmx[.]com> | 申请职位 | cv_submission.rar |

这些 RAR 文件始终包含两个恶意文件:一个 LNK 文件,解压缩到 Windows 启动目录,以及一个 DLL 或 EXE,解压缩到 %TEMP% 或 %LOCALAPPDATA%。一些档案共享相同的恶意软件。我们已经确定了三个执行链。

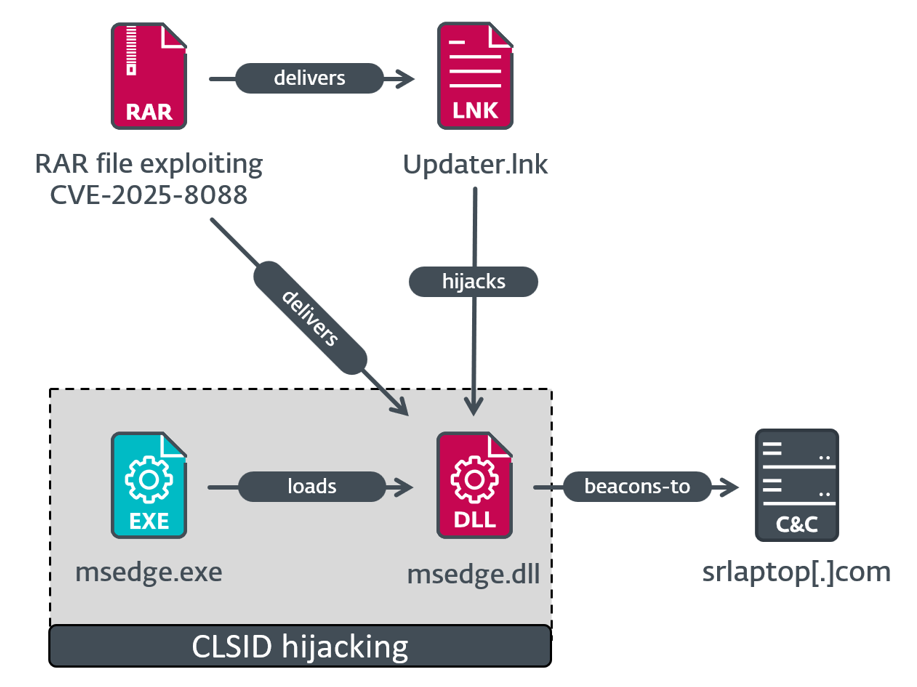

Mythic 代理执行链

在第一个执行链中,如图 5 所示,恶意 LNK 文件Updater.lnk添加注册表值 HKCU\SOFTWARE\Classes\CLSID\{1299CF18-C4F5-4B6A-BB0F-2299F0398E27}\InprocServer32,并将其设置为 %TEMP%\msedge.dll。这用于通过 COM 劫持触发该 DLL 的执行。具体而言,CLSID 对应于 npmproxy.dll 中存在的 PSFactoryBuffer 对象。因此,任何尝试加载它的可执行文件(例如 Microsoft Edge)都会触发恶意 DLL 的代码执行。此 DLL 负责通过 AES 解密嵌入的 shellcode 并随后执行它。有趣的是,它检索当前机器的域名(通常包含公司名称),并将其与硬编码值进行比较,如果两个值不匹配,则退出。这意味着攻击者事先进行了侦察,确认这封电子邮件具有高度针对性。

加载的 shellcode 似乎是具有以下 C&C 服务器的 Mythic 代理的 dynamichttp C2 配置文件:https://srlaptop[.]com/s/0.7.8/clarity.js。

它附带了 dynamichttp C2 配置文件的标准配置和自定义配置,如图 6 所示。与上一阶段一样,此配置包含目标的硬编码域名。

{'disable_etw': '2', 'block_non_ms_dlls': '3', 'child_process': 'wmic.exe', 'use_winhttp': 1, 'inject_method': '1', 'dll_side': ['MsEdge', 'OneDrive'], 'domain': '[REDACTED]'}图6.Mythic 执行链中的自定义配置

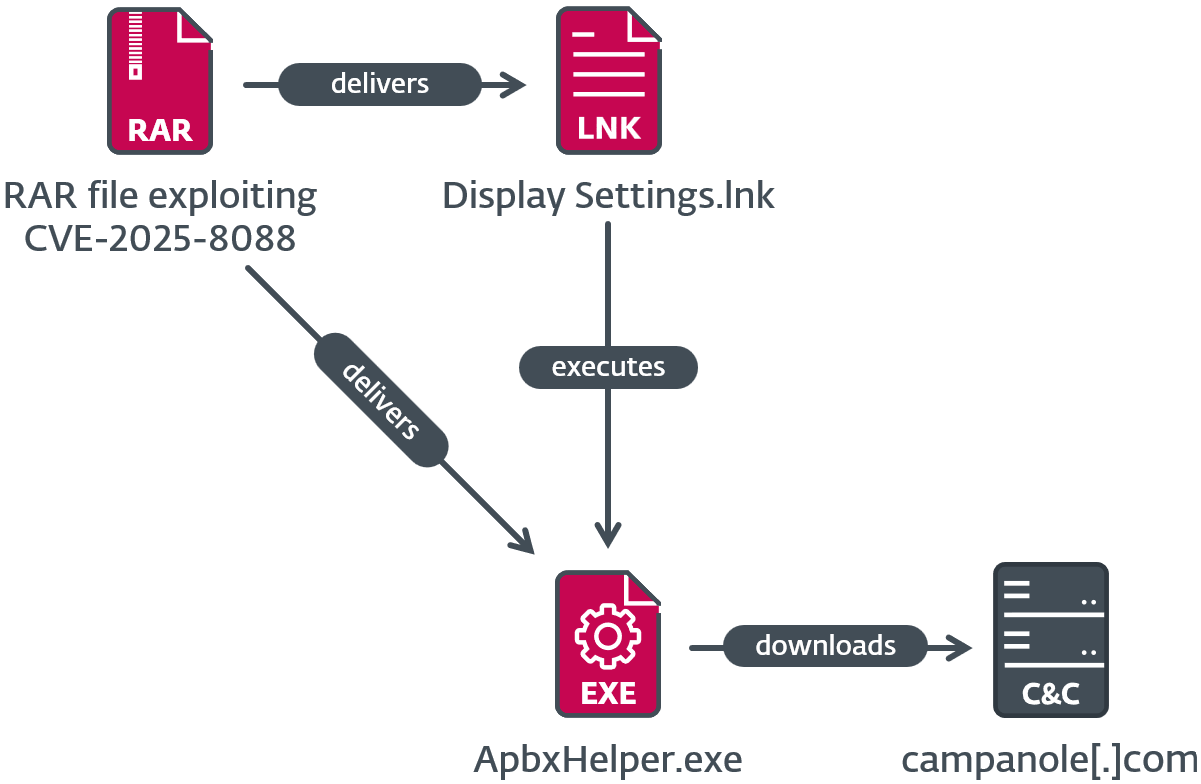

SnipBot 变体执行链

在图 7 所示的第二个执行链中,恶意 LNK 文件 Display Settings.lnk运行 %LOCALAPPDATA%\ApbxHelper.exe。它是 PuTTY CAC 的修改版本,PuTTY CAC 是 PuTTY 的一个分支,使用无效的代码签名证书进行签名。额外的代码使用文件名作为解密字符串和下一阶段(shellcode)的密钥。该 shellcode 似乎是 SnipBot 的变体,SnipBot 是 UNIT 42 归因于 RomCom 的恶意软件。仅当 HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\ 注册表项中存在特定注册表值 (68) 时,才会继续执行 shellcode (换句话说,如果最近至少打开了 69 个文档) ;这是一种反分析技术,用于防止在空虚拟机或沙箱中执行。如果最近至少打开了 69 个文档,则使用注册表项名称(例如 68,但从字符串转换为整数)解密下一阶段的 shellcode 并执行,从 https://campanole[.]com/TOfrPOseJKZ 的。

我们还在 Adverse_Effect_Medical_Records_2025.rar 中找到了从德国上传到 VirusTotal 的相同ApbxHelper.exe。此存档还利用了 CVE-2025-8088 漏洞。

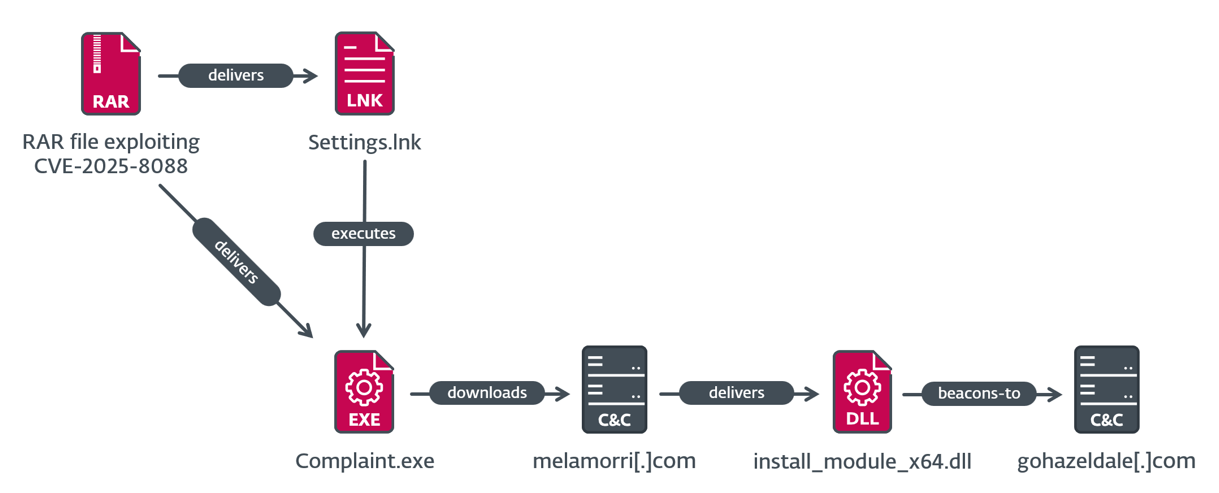

MeltingClaw 执行链

在图 8 所示的第三个执行案例中,恶意 LNK 文件Settings.lnk运行 %LOCALAPPDATA%\Complaint.exe,即 RustyClaw – 一个用 Rust 编写的下载器,之前由 Talos 分析过。此示例使用无效的代码签名证书进行签名,该证书与 SnipBot 变体中使用的代码签名证书不同。RustyClaw 从 https://melamorri[.]com/iEZGPctehTZ的。该有效负载 (SHA-1: 01D32FE88ECDEA2B934A00805E138034BF85BF83) 的内部名称install_module_x64.dll,部分匹配 Proofpoint 对 MeltingClaw 的分析,Proofpoint 是归因于 RomCom 的不同下载器。我们观察到的 MeltingClaw 样本的 C&C 服务器是 https://gohazeldale[.]com。

归 因

我们根据目标区域、TTP 和所使用的恶意软件,以高置信度将观察到的活动归因于 RomCom。

这并不是 RomCom 第一次利用漏洞来危害其受害者。2023 年 6 月,该组织针对欧洲的国防和政府实体进行了鱼叉式网络钓鱼活动,其诱饵与乌克兰世界大会有关。电子邮件中所附的 Microsoft Word 文档试图利用 CVE-2023-36884 漏洞,正如 BlackBerry 威胁研究和情报团队所记录的那样。

10月8日th2024 年,该组织利用了 Firefox 浏览器中当时未知的漏洞。该漏洞针对的是 Firefox Animation 时间轴中的释放后使用漏洞,允许攻击者在内容进程中实现代码执行,目的是提供 RomCom 后门。漏洞标识符 CVE-2024-9680 已分配,如我们的 WeLiveSecurity 博客文章中所述。

其他活动

我们知道该漏洞也已被另一个威胁行为者利用,并由俄罗斯网络安全公司 BI 独立发现。区域。值得注意的是,在 RomCom 开始利用 CVE-2025-8088 几天后,第二个威胁行为者开始利用 CVE-2025-8088。

结论

通过利用 WinRAR 中以前未知的零日漏洞,RomCom 集团表明它愿意在其网络行动中投入大量精力和资源。这至少是 RomCom 第三次在野外使用零日漏洞,凸显了其持续专注于获取和使用漏洞进行有针对性的攻击。发现的活动针对的部门与与俄罗斯结盟的 APT 组织的典型利益相一致,这表明该行动背后的地缘政治动机。

我们要感谢 WinRAR 团队的合作和快速响应,并认可他们在短短一天内发布补丁所做的努力。

感谢 Peter Košinár 在分析中的协助。

有关我们在 WeLiveSecurity 上发布的研究的任何疑问,请通过 threatintel@eset.com 与我们联系。

ESET Research 提供私有 APT 情报报告和数据源。有关此服务的任何查询,请访问 ESET 威胁情报页面。

物联网

可以在我们的 GitHub 存储库中找到入侵指标 (IoC) 和示例的完整列表。

文件

| SHA-1 | 文件名 | 检波 | 描述 |

| 371A5B8BA86FBCAB80D4E0087D2AA0D8FFDDC70B | Adverse_Effect_Medi cal_Records_2025.rar | LNK/Agent.AJNWin64/Agent.GPM | 利用 CVE-2025-8088 的存档;在 VirusTotal 上找到。 |

| D43F49E6A586658B5422EDC647075FFD405D6741 | cv_submission.rar | LNK/Agent.AJN 七月Win64/Agent.GPM | 利用 CVE-2025-8088 的存档。 |

| F77DBA76010A9988C9CEB8E420C96AEBC071B889 | Eli_Rosenfeld_CV2 – 复制 (10).rar | Win64/代理.GMQ | 利用 CVE-2025-8088 的存档。 |

| 676086860055F6591FED303B4799C725F8466CF4 | Datos adjuntos sin título 00170.dat | LNK/Agent.AJNWin64/Agent.GPM | 利用 CVE-2025-8088 的存档。 |

| 1F25E062E8E9A4F1792C3EAC6462694410F0F1CA | JobDocs_July2025.rar | LNK/Agent.AJNWin64/TrojanDownloader。代理.BZV | 利用 CVE-2025-8088 的存档。 |

| C340625C779911165E3983C77FD60855A2575275 | cv_submission.rar | LNK/Agent.AJNWin64/Agent.GPM | 利用 CVE-2025-8088 的存档。 |

| C94A6BD6EC88385E4E831B208FED2FA6FAED6666 | Recruitment_Dossier_July_2025.rar | LNK/Agent.AJNWin64/TrojanDownloader。代理.BZV | 利用 CVE-2025-8088 的存档。 |

| 01D32FE88ECDEA2B934A00805E138034BF85BF83 | install_module_x64.dll | Win64/Agent.GNV | 熔化之爪 |

| AE687BEF963CB30A3788E34CC18046F54C41FFBA | msedge.dll | Win64/代理.GMQ | RomCom 使用的神话特工 |

| AB79081D0E26EA278D3D45DA247335A545D0512E | Complaint.exe | Win64/TrojanDownloader。代理.BZV | 生锈的爪子 |

| 1AEA26A2E2A7711F89D06165E676E11769E2FD68 | ApbxHelper.exe | Win64/Agent.GPM | SnipBot 变体 |

网络

| 知识产权 | 域 | 托管服务提供商 | 首次出现 | 详 |

| 162.19.175[.]44 | 戈黑泽代尔[.]com | OVH SAS | 2025‑06‑05 | MeltingClaw C&C 服务器。 |

| 194.36.209[.]127 | srlaptop[.]com | CGI 环球有限公司 | 2025‑07‑09 | RomCom 使用的 Mythic 代理的 C&C 服务器。 |

| 85.158.108[.]62 | 梅拉莫里[.]com | 赫兹托管有限公司 | 2025‑07‑07 | RustyClaw C&C 服务器。 |

| 185.173.235[.] 134 | 钟楼[.]com | FiberXpress BV | 2025‑07‑18 | SnipBot 变体的 C&C 服务器。 |

MITRE ATT&CK技术

此表是使用 MITRE ATT&CK 框架版本 17 构建的。

| 策略 | 身份证 | 名字 | 描述 |

| 资源开发 | T1583型 | 获取基础设施 | RomCom 设置 VPS 并购买域名。 |

| T1587.001 | 开发能力:恶意软件 | RomCom 使用多种编程语言开发恶意软件。 | |

| T1587.004 | 开发能力:漏洞利用 | RomCom 可能会开发用于初始入侵的漏洞。 | |

| T1588.005 | 获取能力:漏洞利用 | RomCom 可能会获得用于初始入侵的漏洞。 | |

| T1588.006 | 获取能力:漏洞 | RomCom 可能会获取有关其用于针对受害者的漏洞的信息。 | |

| T1608型 | 舞台功能 | RomCom 在多个交付服务器上暂存恶意软件。 | |

| 初始访问 | T1566.001 | 网络钓鱼:鱼叉式网络钓鱼附件 | RomCom 通过鱼叉式网络钓鱼发送的恶意 RAR 附件危害受害者。 |

| 执行 | T1204.002 | 用户执行:恶意文件 | RomCom 引诱受害者打开包含漏洞的武器化 RAR 档案。 |

| 坚持 | T1547.001 | 启动或登录自动启动执行:注册表运行项/启动文件夹 | 为了持久化,RomCom 将 LNK 文件存储在 Startup 文件夹中。 |

| T1546.015 | 事件触发执行:组件对象模型劫持 | RomCom 劫持 CLSID 以获得持久性。 | |

| 防御规避 | T1497型 | 虚拟化/沙箱规避 | RomCom 通过检查足够的 RecentDocs 来检测虚拟环境。 |

| T1480型 | 执行护栏 | 如果在虚拟环境中运行,RomCom 会停止执行。它还在执行之前检查硬编码域名。 | |

| T1036.001 | 伪装:代码签名无效 | RomCom 试图在不当处理数字签名的用户和安全工具面前显得更合法。 | |

| T1027.007 | 混淆的文件或信息:动态 API 解析 | RomCom 动态解密和解析 API。 | |

| T1027.013 | 混淆文件或信息:加密/编码文件 | RomCom 根据文件名和机器工件解密 shellcode。 | |

| 凭据访问 | T1555.003 | 来自密码存储的凭据:来自 Web 浏览器的凭据 | RomCom 后门使用浏览器窃取模块收集密码、cookie 和会话。 |

| T1552.001 | 不安全的凭据:文件中的凭据 | RomCom 后门使用文件侦察模块收集密码。 | |

| 发现 | T1087型 | 帐户发现 | RomCom 后门收集用户名、计算机和域数据。 |

| T1518型 | 软件发现 | RomCom 后门收集有关已安装软件和版本的信息。 | |

| 横向移动 | T1021型 | 远程服务 | RomCom 后门创建 SSH 隧道,以便在受感染的网络内横向移动。 |

| 收集 | T1560型 | 存档收集的数据 | RomCom 后门将数据存储在 ZIP 存档中以供泄露。 |

| T1185型 | 浏览器中的人 | RomCom 后门窃取浏览器 cookie、历史记录和保存的密码。 | |

| T1005型 | 来自本地系统的数据 | RomCom 后门根据文件扩展名收集特定文件类型。 | |

| T1114.001 | 电子邮件收集:本地电子邮件收集 | RomCom 后门收集扩展名为 .msg、.eml 和 .email 的文件。 | |

| T1113型 | 屏幕截图 | RomCom 后门会截取受害者计算机的屏幕截图。 | |

| 指挥与控制 | T1071.001 | 应用层协议:Web 协议 | RomCom 后门使用 HTTP 或 HTTPS 作为 C&C 协议。 |

| T1573.002 | 加密通道:非对称密码学 | RomCom 后门使用 SSL 证书加密通信。 | |

| 渗透 | T1041型 | 通过 C2 通道的渗出 | RomCom 后门使用 HTTPS C&C 通道窃取数据。 |

| 冲击 | T1657型 | 财务盗窃 | RomCom 为了经济利益而损害公司。 |