ESET 研究分析了最近由与朝鲜结盟的 APT 组织 Lazarus 进行的 DreamJob 网络间谍活动的实例

ESET 研究人员最近观察到了一个新的 DreamJob 行动实例——我们在与朝鲜结盟的 Lazarus 的保护伞下追踪的一项活动——其中几家活跃于国防工业的欧洲公司成为目标。其中一些主要涉及无人机 (UAV) 领域,这表明该行动可能与朝鲜目前扩大其无人机计划的努力有关。这篇博文讨论了该活动的更广泛的地缘政治影响,并提供了攻击者使用的工具集的高级概述。

这篇博文的要点:

- 拉撒路对开发无人机技术的公司的攻击与最近报道的朝鲜无人机计划的发展一致。

- 攻击者疑似的主要目标可能是窃取专有信息和制造技术。

- 基于用于初始访问的社会工程技术、对 GitHub 的开源项目进行木马化以及 ScoringMathTea 的部署,我们认为这些攻击是 Operation DreamJob 活动的新一波。

- 该组织最重要的演变是引入了专为 DLL 代理设计的新库,并选择了新的开源项目进行木马化以改进规避。

拉撒路及其梦想工作行动简介

Lazarus 组织(也称为 HIDDEN COBRA)是一个与朝鲜有联系的 APT 组织,至少从 2009 年开始活跃。它对备受瞩目的事件负责,例如 2016 年的索尼影视娱乐黑客攻击和数千万美元的网络抢劫案、2017 年的 WannaCryptor(又名 WannaCry)爆发,以及至少自 2011 年以来针对韩国公共和关键基础设施的破坏性攻击的悠久历史。拉撒路活动实施的多样性、数量和怪癖定义了这个组织,以及它执行网络犯罪活动的所有三大支柱:网络间谍活动、网络破坏和追求经济利益。

“梦想工作行动”是主要依赖社会工程的拉撒路活动的代号,特别是使用虚假工作机会获得有声望或备受瞩目的职位(“梦想工作”诱惑)。这个名字是在 ClearSky 2020 年的一篇博文中创造的,与 DeathNote 或 Operation North Star 等活动重叠。目标主要集中在航空航天和国防领域,其次是工程和技术公司以及媒体和娱乐领域。在这些活动中,攻击者通常为 Notepad++ 和 WinMerge 等软件部署木马化开源插件,这些插件充当滴管和加载程序,以及 ImprudentCook、ScoringMathTea、BlindingCan、miniBlindingCan、LightlessCan for Windows 和 SimplexTea for Linux 等有效负载。主要目标是网络间谍活动,重点是窃取敏感数据、知识产权和专有信息,次要目标是经济利益。

概述

从 2025 年 3 月下旬开始,我们在 ESET 遥测中观察到网络攻击,让人想起 DreamJob 行动活动。野外攻击先后针对三家活跃在国防领域的欧洲公司。尽管他们的活动有些多样化,但这些实体可以描述为:

- 一家金属工程公司(东南欧),

- 飞机零部件制造商(中欧),以及

- 一家国防公司(中欧)。

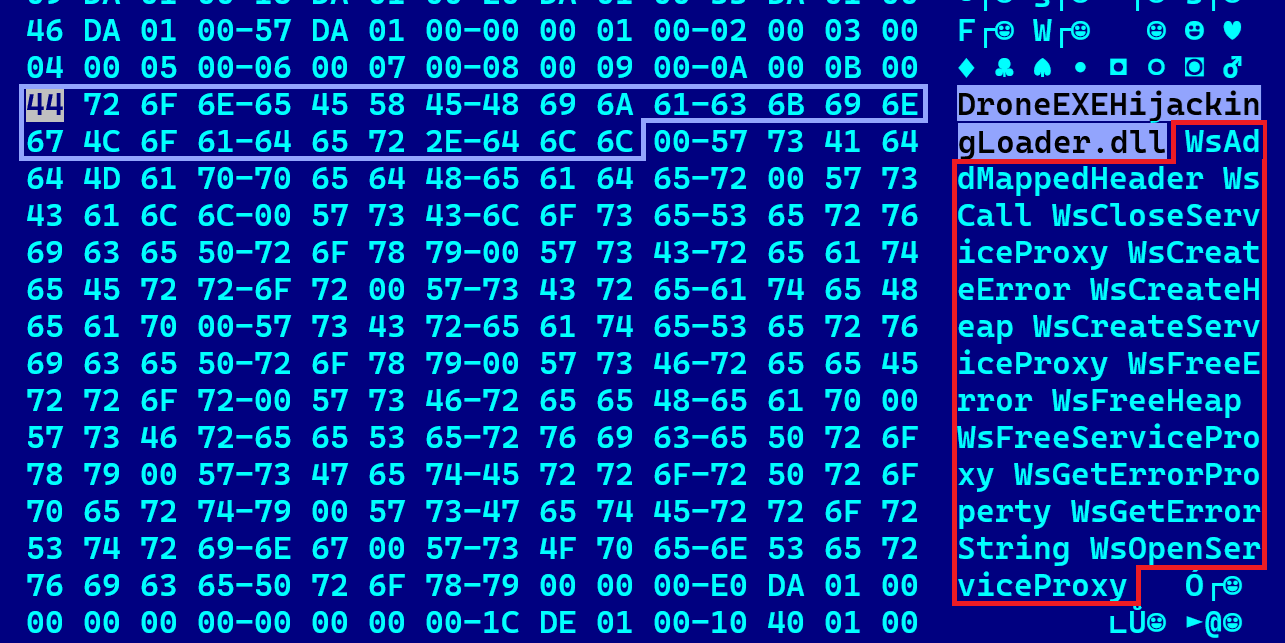

所有案例都涉及具有有趣的内部 DLL 名称 DroneEXEHijackingLoader.dll 的滴管,这让我们陷入了无人机段的兔子洞。此外,最初的访问可能是通过社会工程实现的——DreamJob 行动的专长。主要主题是一个利润丰厚但虚假的工作机会,其中有恶意软件的一面:目标会收到一个带有职位描述的诱饵文档和一个木马化的 PDF 阅读器来打开它。

部署到目标的主要有效负载是 ScoringMathTea,这是一种 RAT,可让攻击者完全控制受感染的机器。它的首次出现可以追溯到 2022 年底,当时它的滴管被上传到 VirusTotal。不久之后,它在野外出现,此后又出现在拉撒路的 DreamJob 行动活动导致的多次攻击中,这使其成为攻击者三年来的首选有效载荷。它使用受感染的服务器进行 C&C 通信,服务器部分通常存储在包含设计模板或插件的 WordPress 文件夹下。

总之,我们高度信任地将这项活动归因于 Lazarus,特别是其与 Operation DreamJob 相关的活动,基于以下几点:

- 初始访问权限是通过社会工程获得的,说服目标执行伪装成职位描述的恶意软件,以便在招聘过程中取得成功。

- 木马化开源项目,然后制作其导出以适应 DLL 侧载似乎是 Operation DreamJob 特有的方法。

- 后期阶段的旗舰有效载荷 ScoringMathTea 过去曾被用于多次类似攻击。

- 目标部门位于欧洲,与之前 DreamJob 行动实例(航空航天、国防、工程)的目标一致。

地缘政治背景

这三个目标组织制造不同类型的军事装备(或其零件),其中许多目前由于欧洲国家的军事援助而部署在乌克兰。在观察到的“梦想工作行动”活动期间,朝鲜士兵被部署在俄罗斯,据报道是为了帮助莫斯科击退乌克兰在库尔斯克州的进攻。因此,“梦想工作行动”可能有兴趣收集目前在俄乌战争中使用的一些西方制造的武器系统的敏感信息。

更广泛地说,这些实体参与了朝鲜在国内生产的各种物资的生产,朝鲜可能希望完善自己的设计和工艺。无论如何,没有迹象表明目标公司向韩国武装部队提供军事装备——这可能是解释“梦想工作行动”对这些公司感兴趣的另一个因素。然而,有趣的是,其中至少有两个组织显然参与了无人机技术的开发,其中一个制造关键的无人机组件,另一个据报道从事无人机相关软件的设计。

人们对无人机相关技术的兴趣值得注意,因为它与最近的媒体报道相呼应,表明平壤正在大力投资国内无人机制造能力。尽管这一努力可以追溯到十多年前,但许多观察家认为,朝鲜最近在俄乌战争中的现代战争经验只会加强平壤对其无人机计划的决心。据报道,朝鲜政权现在正在接受俄罗斯的援助,以生产自己版本的伊朗制造的 Shahed 自杀式无人机,并且显然还在开发可出口到非洲或中东国家的低成本攻击无人机。

评估“无人机连接”

如果说有一点是明确的,那就是朝鲜严重依赖逆向工程和知识产权盗窃来发展其国产无人机能力。正如最近的开源报告所表明的那样,朝鲜目前的旗舰侦察无人机 Saetbyol-4 看起来像是诺斯罗普·格鲁曼公司 RQ-4 全球鹰的翻版,而其多用途战斗无人机 Saetbyol-9 与通用原子公司的 MQ-9 死神有着惊人的相似之处。事实上,这两个名称都复制了与美国同等名称相关的数字,这甚至可能是对这种效果的不那么微妙的认可。尽管这些飞机的性能可能与美国飞机大不相同,但毫无疑问,后者为朝鲜的设计提供了强大的灵感。

这可能是网络能力进入战斗的地方。虽然平壤可能动员了其他情报资源来帮助复制西方无人机,但有迹象表明网络间谍活动可能发挥了作用。近年来,影响航空航天领域(特别是无人机技术)的多项活动被归因于与朝鲜结盟的 APT 组织,北极星行动(与梦想工作行动有一些重叠的活动)就是其中之一。2020 年,ESET 研究人员记录了一次类似的活动,我们随后将其命名为“接收行动”,后来高度自信地将其归因于拉撒路。由于美国当局和其他机构已正式将几个与拉撒路有关的组织与朝鲜情报部门联系起来,这些先例强烈表明,网络间谍活动很可能是该政权用来对西方无人机进行逆向工程的工具之一,而在广泛的拉撒路保护伞下运作的组织正在积极参与这一努力。

在这种情况下,我们认为“梦想工作行动”很可能至少部分旨在窃取有关无人机的专有信息和制造技术。在其中一个滴管中观察到的无人机提及显着强化了这一假设。

需要明确的是,我们只能假设 DreamJob 行动所追求的具体信息类型。然而,我们发现有证据表明,其中一个目标实体参与了目前在乌克兰使用的至少两种无人机型号的生产,而朝鲜可能在前线遇到过这些型号。该实体还参与了先进的单旋翼无人机(即无人直升机)的供应链,平壤正在积极开发这种飞机,但迄今为止尚未证明能够军事化。这些可能是 DreamJob 行动观察到的活动背后的一些潜在动机。更广泛地说,据报道,由于朝鲜正在建造一座大规模生产无人机的工厂,因此它也可能在寻找有关无人机相关工业流程和制造技术的特权知识。

工具集

谷歌 Mandiant 于 2024 年 9 月和卡巴斯基于 2024 年 12 月发布的报告描述了 Lazarus 在 2024 年梦想工作行动中使用的工具。在本节中,我们将提到该小组在 2025 年的 Operation DreamJob 中转向的工具。根据它们在执行链中的位置,我们区分了两种类型的工具:早期阶段,由各种植入器、加载器和下载器组成;以及代表有效负载的主要阶段,如 RAT 和复杂的下载器,使攻击者能够对受感染的机器进行充分控制。

除了在 ESET 遥测中看到的野外案例外,攻击者的活动还表现为同时发生的 VirusTotal 提交。2025 年 4 月和 6 月,特洛伊木马 MuPDF 阅读器 QuanPinLoader、伪装成 Microsoft DirectInput 库 (dinput.dll) 的加载器以及 ScoringMathTea 的变体被提交;BinMergeLoader 于 2025 年 8 月从西班牙提交。

滴管、加载程序和下载器

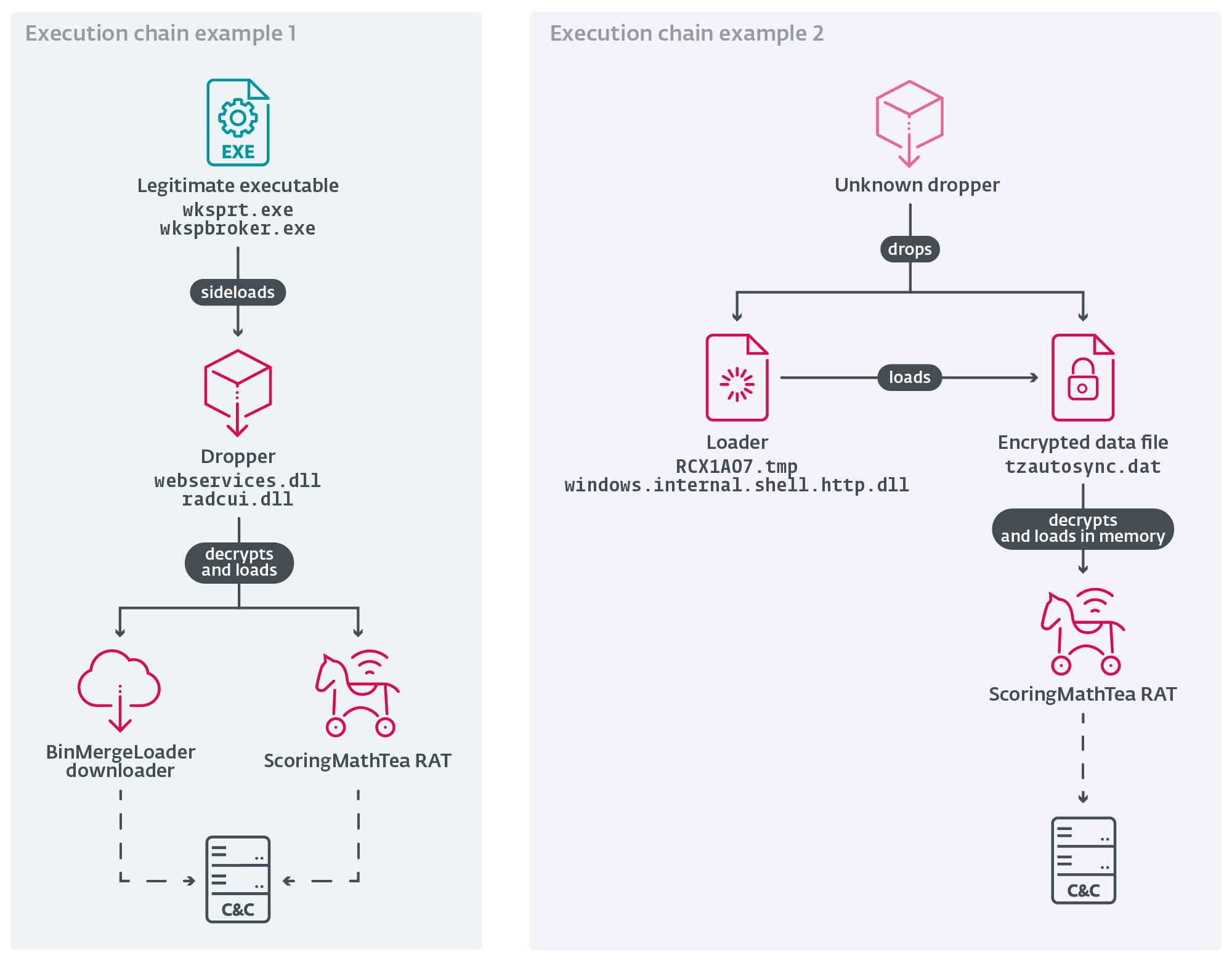

一般来说,Lazarus 攻击者非常活跃,并针对多个目标部署后门。这种频繁的使用暴露了这些工具并允许它们被检测到。作为对策,该组的工具在执行链之前是一系列的 dropper、loader 和简单的下载器。通常,使用的加载器在文件系统或注册表中查找下一阶段,使用 AES-128 或 ChaCha20 对其进行解密,并通过 MemoryModule 库中实现的例程手动将其加载到内存中;滴管基本上是一个加载器,但包含嵌入其主体中的下一阶段。在观察到的所有情况下,主要有效负载 ScoringMathTea 永远不会以未加密的形式出现在磁盘上。示例执行链如图 1 所示。在某些情况下,攻击者还部署了一个我们称之为 BinMergeLoader 的复杂下载器,它类似于 Google 的 Mandiant 报告的 MISTPEN 恶意软件。BinMergeLoader 利用 Microsoft 图形 API 并使用 Microsoft API 令牌进行身份验证。

攻击者决定将他们的恶意加载例程合并到 GitHub 上提供的开源项目中。项目的选择因攻击而异。2025 年,我们观察到以下恶意软件:

- 木马化的 TightVNC 查看器和用作下载器的 MuPDF 阅读器。

- 适用于 Windows 的木马生命周期结束 libpcre v8.45 库,用作加载程序。

- 在资源中将普通话符号样(拼音音译中的 yàng)作为图标的加载器。它还包含字符串 SampleIMESimplifiedQuanPin.txt,这表明它可能基于开源项目 Sample IME,这是一个基于 TSF 的输入法编辑器演示。我们称之为 QuanPinLoader。

- 从开源项目 DirectX Wrappers 构建的加载器。

- 从 WinMerge 的开源插件(DisplayBinaryFiles 和 HideFirstLetter)构建的下载器。我们将这两个木马插件称为 BinMergeLoader。

- 用于 Notepad++ 的木马化开源插件,特别是一个非常类似于 BinMergeLoader 的下载器(MacKenzie Cumings 的 NPPHexEditor v10.0.0)和未知有效负载的滴管(Pavel Nedev 的 ComparePlus v1.1.0)。后一个二进制文件包含 PDB 路径 E:\Work\Troy\안정화\wksprt\comparePlus-master\Notepad++\plugins\ComparePlus\ComparePlus.pdb,它建议项目的来源 (comparePlus-master) 及其预期的合法父进程 (wksprt)。此外,안정화在韩语中是稳定的意思,这表明代码可能经过了适当的测试并且可靠。

其中一个植入程序 (SHA-1: 03D9B8F0FCF9173D2964CE7173D21E681DFA8DA4) 具有内部 DLL 名称 DroneEXEHijackingLoader.dll,并伪装成 Windows Web 服务运行时库,以便成功旁加载;见图 2。我们认为子字符串无人机用于指定无人机设备和攻击者的内部活动名称。

表 1 显示了交付到受害者系统的合法可执行文件 (EXE) 和恶意动态链接库 (DLL) 的典型组合(这类似于我们关于 2023 年针对一家西班牙航空航天公司攻击的博客文章中的表 1)。第三列中的 DLL 要么是木马化的开源应用程序(请参阅基础项目的第四列),要么是没有此类良性上下文的独立恶意软件二进制文件,并带有合法的 EXE 旁加载它。位置文件夹(第一列)对于此类合法应用程序来说是不寻常的。恶意 DLL 使用 DLL 代理技术,以免中断执行。因此,当 DLL 也是木马项目时,它包含两种异构类型的导出:首先是 DLL 代理所需的函数集,其次是从开源项目导出的函数集。

表 1.攻击中涉及的二进制文件摘要

| 位置文件夹 | 合法的父流程 | 恶意旁加载 DLL | 木马化项目 (有效负载) |

| 不适用 | wksprt.exe* | 网络服务.dll* | ComparePlus v1.1.0 (不适用) |

| %ALLUSERSPROFILE%\EMC\%ALLUSERSPROFILE%\Adobe\ | wksprt.exe | 网络服务.dll | 独立 (ScoringMathTea) |

| %ALLUSERSPROFILE%\ | wkspbroker.exe | radcui.dll | DirectX 包装器 d3d8.dll/ddraw.dll (ScoringMathTea) |

| %APPDATA%\Microsoft\RemoteApp\ | wkspbroker.exe | radcui.dll | 独立 (BinMergeLoader) |

* 表示 VirusTotal 提交及其可能的父进程。有效负载是未知的,因为从木马项目解密它需要一个长命令行参数。

评分数学茶

ScoringMathTea 是一个复杂的 RAT,支持大约 40 个命令。它的名称是根 ScoringMath 的组合,取自早期变体 (www.scoringmnmathleague[.]org),后缀 -Tea,这是 ESET Research 对朝鲜对齐有效载荷的名称。卡巴斯基于 2023 年 4 月首次公开记录了它,后来由 Microsoft 于 2023 年 10 月以 ForestTiger 的名称公开记录,该名称遵循内部 DLL 名称或某些示例中的 PDB 信息。

它的首次出现可以追溯到 2022 年 10 月葡萄牙和德国提交的 VirusTotal,当时它的滴管冒充了空中客车主题的工作机会诱饵。实现的功能是 Lazarus 通常需要的功能:作文件和进程、交换配置、收集受害者的系统信息、打开 TCP 连接以及执行本地命令或从 C&C 服务器下载的新有效负载。当前版本在其功能集或命令解析方面没有显示任何重大变化。因此,有效负载可能会持续进行相当小的改进和错误修复。

关于 ESET 遥测,ScoringMathTea 在 2023 年 1 月对一家印度科技公司的攻击中被发现,在 2023 年 3 月对一家波兰国防公司进行攻击,在 2023 年 10 月对一家英国工业自动化公司进行攻击,在 2025 年 9 月对一家意大利航空航天公司进行攻击。它似乎是 DreamJob 行动活动的旗舰有效载荷之一,尽管 Lazarus 拥有更复杂的有效载荷,例如 LightlessCan。

结论

近三年来,Lazarus 一直保持一致的作案手法,部署其首选的主要有效负载 ScoringMathTea,并使用类似的方法对开源应用程序进行木马化。这种可预测但有效的策略提供了足够的多态性来逃避安全检测,即使它不足以掩盖群体的身份并模糊归因过程。此外,即使媒体广泛报道了“梦想工作行动”及其对社会工程的使用,敏感部门(技术、工程和国防)的员工意识水平也不足以应对可疑招聘过程的潜在风险。

尽管可以想象其他假设,但有充分的理由认为,这次 DreamJob 行动活动在很大程度上是为了收集有关无人机相关技术的敏感信息。考虑到朝鲜目前在扩大无人机产业和武器库方面的努力,在不久的将来,活跃在该领域的其他组织似乎很可能会激发与朝鲜结盟的威胁行为者的胃口。

有关我们在 WeLiveSecurity 上发布的研究的任何疑问,请通过 threatintel@eset.com 与我们联系。

ESET Research 提供私有 APT 情报报告和数据源。有关此服务的任何查询,请访问 ESET 威胁情报页面。

物联网

可以在我们的 GitHub 存储库中找到入侵指标和示例的完整列表。

文件

SHA-1文件名检波描述28978E987BC59E75CA22562924EAB93355CF679ETSMSISrv.dllWin64/NukeSped.TLQuanPinLoader 的 QuanPinLoader 中。5E5BBA521F0034D342CC26DB8BCFECE57DBD4616libmupdf.dllWin64/NukeSped.TE伪装成 MuPDF 渲染库 v3.3.3 的加载器。B12EEB595FEEC2CFBF9A60E1CC21A14CE8873539radcui.dllWin64/NukeSped.TO伪装成 RemoteApp 和桌面连接 UI 组件库的植入器。26AA2643B07C48CB6943150ADE541580279E8E0E隐藏第一个字母.DLLWin64/NukeSped.TOBinMergeLoader 的 BinMergeLoader 中。0CB73D70FD4132A4FF5493DAA84AAE839F6329D5libpcre.dllWin64/NukeSped.TP一个加载器,它是一个木马化的 libpcre 库。03D9B8F0FCF9173D2964CE7173D21E681DFA8DA4webservices.dllWin64/NukeSped.RN伪装成 Microsoft Web 服务运行时库的植入器。71D0DDB7C6CAC4BA2BDE679941FA92A31FBEC1FF不适用Win64/NukeSped.RN评分数学茶。87B2DF764455164C6982BA9700F27EA34D3565DFwebservices.dllWin64/NukeSped.RW伪装成 Microsoft Web 服务运行时库的植入器。E670C4275EC24D403E0D4DE7135CBCF1D54FF09C不适用Win64/NukeSped.RW评分数学茶。B6D8D8F5E0864F5DA788F96BE085ABECF3581CCEradcui.dllWin64/NukeSped.TF伪装成 RemoteApp 和桌面连接 UI 组件库的加载器。5B85DD485FD516AA1F4412801897A40A9BE31837RCX1A07.tmpWin64/NukeSped.TH加密的 ScoringMathTea 的加载器。B68C49841DC48E3672031795D85ED24F9F619782TSMSISrv.dllWin64/NukeSped.TLQuanPinLoader 的 QuanPinLoader 中。AC16B1BAEDE349E4824335E0993533BF5FC116B3cache.datWin64/NukeSped.QK解密的 ScoringMathTea RAT。2AA341B03FAC3054C57640122EA849BC0C2B6AF6msadomr.dllWin64/NukeSped.SP伪装成 Microsoft DirectInput 库的加载程序。CB7834BE7DE07F89352080654F7FEB574B42A2B8ComparePlus.dllWin64/NukeSped.SJ伪装成 Microsoft Web 服务运行时库的木马化 Notepad++ 插件。来自 VirusTotal 的滴管。262B4ED6AC6A977135DECA5B0872B7D6D676083Atzautosync.datWin64/NukeSped.RW解密的 ScoringMathTea,加密存储在磁盘上。086816466D9D9C12FCADA1C872B8C0FF0A5FC611不适用Win64/NukeSped.RN评分数学茶。2A2B20FDDD65BA28E7C57AC97A158C9F15A61B05cache.datWin64/NukeSped.SN

一个类似于 BinMergeLoader 的下载器,构建为木马化的 NPPHexEditor 插件。

网络

| 知识产权 | 域 | 托管服务提供商 | 首次出现 | 详 |

| 23.111.133[.]162 | 珊瑚太阳[.]com | HIVELOCITY公司 | 2024-06-06 | 评分MathTea C&C 服务器: https://coralsunmarine[.]com/wp-content/themes/flatsome/inc/functions/function-hand.php |

| 104.21.80[.]1 | kazitradebd[.]com | Cloudflare, Inc. | 2025-01-11 | 评分MathTea C&C 服务器: https://kazitradebd[.]com/wp-content/themes/hello-elementor/includes/customizer/customizer-hand.php |

| 70.32.24[.]131 | oldline木制品[.]com | A2 托管公司 | 2024-06-14 | 评分MathTea C&C 服务器: https://oldlinewoodwork[.]com/wp-content/themes/zubin/inc/index.php |

| 185.148.129[.]24 | www.mnmathleague[.]组织 | A2 托管公司 | 2024-06-15 | 评分MathTea C&C 服务器: https://www.mnmathleague[.]org/ckeditor/adapters/index.php |

| 66.29.144[.]75 | 皮埃尔格姆斯[.]com | Namecheap 公司 | 2024-08-11 | 评分MathTea C&C 服务器: https://pierregems[.]com/wp-content/themes/woodmart/inc/configs/js-hand.php |

| 108.181.92[.]71 | www.scgestor.com[.]br | Psychz 网络 | 2024-07-15 | ScoringMathTea C&C 服务器: https://www.scgestor.com[.]br/wp-content/themes/vantage/inc/template-headers.php |

| 104.247.162[.]67 | 加拉特拉斯[.]com | GNET 互联网电信 A.S. | 2024-06-27 | ScoringMathTea C&C 服务器: https://galaterrace[.]com/wp-content/themes/hello-elementor/includes/functions.php |

| 193.39.187[.]165 | ecudecode[.]MX的 | 海曼服务器公司 | 2025-05-14 | 评分MathTea C&C 服务器: https://ecudecode[.]mx/redsocial/wp-content/themes/buddyx/inc/定制器/usercomp.php |

| 172.67.193[.]139 | www.anvil.org[.]酸碱度 | Cloudflare, Inc. | 2025-02-22 | 评分MathTea C&C 服务器: https://www.anvil.org[.]pH 值/列表/图像/index.php |

| 77.55.252[.]111 | partnerls[.]pl | Nazwa.pl Sp.z.o.o. | 2025-06-02 | 评分MathTea C&C 服务器: https://partnerls.pl/wp-content/themes/public/index.php |

| 45.148.29[.]122 | 培训药剂师.co[.]英国 | Webdock.io ApS | 2024-06-13 | 评分MathTea C&C 服务器: https://trainingpharmacist.co.uk/bootstrap/bootstrap.php |

| 75.102.23[.]3 | 中位巴巴斯.com[.]AR | DEFT.COM | 2024-06-05 | 评分MathTea C&C 服务器: https://mediostresbarbas.com[.]ar/php_scrip/banahosting/index.php |

| 152.42.239[.]211 | www.bandarpowder[.]com | 数字海洋有限责任公司 | 2024-09-19 | 评分MathTea C&C 服务器: https://www.bandarpowder[.]com/public/assets/buttons/bootstrap.php |

| 95.217.119[.]214 | 斯潘卡拉月[.]com | Hetzner 在线有限公司 | 2025-04-30 | 评分MathTea C&C 服务器: https://spaincaramoon[.]com/realestate/wp-content/plugins/gravityforms/forward.php |

MITRE ATT&CK技术

此表是使用 MITRE ATT&CK 框架版本 17 构建的。

| 策略 | 身份证 | 名字 | 描述 |

| 资源开发 | T1584.004 | 入侵基础设施:服务器 | ScoringMathTea 使用 C&C 的受感染服务器。 |

| T1587.001 | 开发能力:恶意软件 | 攻击的所有阶段很可能都是由攻击者开发的。 | |

| 执行 | T1106型 | 原生 API | Windows API 对于 ScoringMathTea 的运行至关重要,并且在运行时动态解析。 |

| T1129型 | 共享模块 | ScoringMathTea 能够使用导出 fun00 或 exportfun00 加载下载的 DLL。 | |

| T1204.002 | 用户执行:恶意文件 | Lazarus 攻击者依赖于木马化 PDF 阅读器的执行。 | |

| 坚持 | T1574.002 | 劫持执行流程:DLL 侧加载 | 特洛伊木马化的植入程序(webservices.dll、radcui.dll)使用合法程序(wksprt.exe、wkspbroker.exe)进行加载。 |

| 防御规避 | T1134.002 | 访问令牌作:使用令牌创建流程 | ScoringMathTea 可以在指定令牌表示的用户的安全上下文中创建一个新进程。 |

| T1140型 | 对文件或信息进行反混淆/解码 | 主要有效负载 ScoringMathTea 始终在文件系统上加密。 | |

| T1027.007 | 混淆的文件或信息:动态 API 解析 | ScoringMathTea 动态解析 Windows API。 | |

| T1027.009 | 混淆的文件或信息:嵌入式有效负载 | 所有恶意链的植入器都包含一个带有附加阶段的嵌入式数据数组。 | |

| T1620型 | 反射代码加载 | 滴管和装载器使用反射式DLL注入。 | |

| T1055型 | 工艺注入 | ScoringMathTea 和 BinMergeLoader 可以在 PID 指定的进程中反射加载 DLL。 | |

| 发现 | T1083型 | 文件和目录发现 | ScoringMathTea 可以通过名称查找文件。 |

| T1057型 | 流程发现 | ScoringMathTea 可以列出所有正在运行的进程。 | |

| T1082型 | 系统信息发现 | ScoringMathTea 可以模仿 ver 命令。 | |

| 指挥与控制 | T1071.001 | 应用层协议:Web 协议 | ScoringMathTea 和 BinMergeLoader 使用 HTTP 和 HTTPS 进行 C&C。 |

| T1573.001 | 加密通道:对称密码学 | ScoringMathTea 使用 IDEA 算法加密 C&C 流量,使用 AES 算法加密 BinMergeLoader。 | |

| T1132.001 | 数据编码:标准编码 | ScoringMathTea 在其加密的 C&C 流量中添加了一个 base64 编码层。 | |

| 渗透 | T1041型 | 通过 C2 通道的渗出 | ScoringMathTea 可以将数据泄露到其 C&C 服务器。 |