这篇博文介绍了我们在 2025 年病毒公告上发布的最新白皮书,其中我们详细介绍了与朝鲜结盟的威胁行为者(我们称之为 DeceptiveDevelopment)的行动及其与朝鲜 IT 工作人员活动的联系。该白皮书提供了完整的技术细节,包括恶意软件分析、基础设施和 OSINT 调查结果。在这里,我们总结了关键见解并强调了这种混合威胁的更广泛影响。

这篇博文的要点:

- 这些作的发明和重点是社会工程方法。

- DeceptiveDevelopment 的工具集主要是多平台的,包括 Python 和 JavaScript 中的初始混淆恶意脚本、Python 和 Go 中的基本后门以及 .NET 中的暗网项目。

- 我们提供从公共来源收集的朝鲜 IT 工作者的运营细节,例如工作分配、日程安排、与客户的沟通等。

- 本地的、更复杂的 Windows 后门是执行链中偶尔添加的,并且可能由其他与朝鲜结盟的参与者共享。

- DecetheiveDevelopment 和朝鲜 IT 工作者有不同的目标和手段,但我们认为他们是紧密相连的。

介绍

在这篇博文中,我们将 DeceptiveDevelopment 小组和 WageMole 活动集群视为两个紧密联系的朝鲜结盟实体。WageMole 是我们为与朝鲜 IT 工作者相关的活动而采用的标签。虽然两者的活动都是由经济利益驱动的,但相对于另一个,它们都扮演着独特且互补的角色:

- DeceptiveDevelopment 运营商冒充招聘人员,使用欺诈性工作机会来破坏求职者的系统。

- 然后,朝鲜 IT 工作人员利用 DeceptiveDevelopment 运营商获得的信息冒充求职者。为了获得真正的工作职位,他们可能会采用多种策略,包括代理面试、使用被盗身份以及使用人工智能驱动的工具伪造合成身份。

首先,我们提供了 DeceptiveDevelopment 使用的多平台工具目录,从 BeaverTail 和 InvisibleFerret 等简单但混淆的脚本到以 .NET 后门为中心的复杂工具包 TsunamiKit。我们还披露了 DeceptiveDevelopment、AkdoorTea 和 Tropidoor 使用的更复杂的后门与其他更面向 APT 的朝鲜行动之间的具体联系。接下来,我们描述了朝鲜 IT 工人作案手法的有趣方面,这些作方式来自公共来源,主要来自无意中暴露的数据、受害者的证词和独立研究人员的调查。

欺骗性开发

DeceptiveDevelopment 是一个与朝鲜结盟的组织,至少自 2023 年以来就活跃起来,专注于经济利益。其活动与 Contagious Interview、DEV#POPPER 和 Void Dokkaebi 重叠。该小组针对所有主要系统(Windows、Linux 和 macOS)上的软件开发人员,尤其是加密货币和 Web3 项目中的软件开发人员。初始访问完全通过各种社会工程技术(如 ClickFix)和类似于 Lazarus 的 Operation DreamJob 的虚假招聘人员资料来实现,以便在分阶段的工作面试期间提供木马化代码库。其最典型的有效负载是 BeaverTail、OtterCookie 和 WeaselStore 信息窃取程序,以及 InvisibleFerret 模块化 RAT。

定位策略

DeceptiveDevelopment 运营商依靠巧妙的社会工程技巧,使用各种方法来危害受害者。他们通过虚假和被劫持的个人资料,在 LinkedIn、Upwork、Freelancer 和 Crypto Jobs List 等平台上冒充招聘人员。他们提供虚假的利润丰厚的工作机会来吸引目标的兴趣。受害者被要求参加编码挑战或面试前任务。该任务涉及从私有 GitHub、GitLab 或 Bitbucket 存储库下载项目。这些存储库包含木马代码,通常巧妙地隐藏在代码浏览器或编辑器窗口右边缘之外显示的长注释中。参与任务会触发第一阶段恶意软件 BeaverTail 的执行。

除了这些虚假的招聘人员帐户之外,还观察到添加了一种名为 ClickFix 的新社会工程技术。Sekoia.io 于 2025 年 3 月首次报道了与 DeceptiveDevelopment 相关的 ClickFix,当时该组织将其用作 macOS 和 Windows 系统上的初始访问方法;2025 年 9 月,GitLab 发现它也在 Linux 系统上使用。攻击者将受害者引导至一个虚假的工作面试网站,其中包含要求他们填写的申请表。申请表包含一些与申请人身份和资格相关的冗长问题,导致受害者投入大量时间和精力来填写表格,让他们感觉自己快完成了,因此更有可能落入陷阱。在申请的最后一步,受害者被要求录制他们回答最后一个问题的视频。该网站会触发一个弹出窗口,要求受害者允许摄像头访问,但从未实际访问过摄像头。相反,会出现一条错误消息,指出当前阻止了对摄像头或麦克风的访问,并提供了一个“如何修复”链接。该链接会导致一个采用 ClickFix 社会工程技术的弹出窗口。根据受害者的作系统,受害者被指示打开终端并复制并粘贴一个应该可以解决问题的命令。但是,该命令没有启用受害者的摄像头,而是下载并执行恶意软件。

工具集

BeaverTail 和 InvisibleFerret

DeceptiveDevelopment 活动的第一个迹象出现在 2023 年 11 月,当时 Unit 42 报告了传染性采访活动;我们后来将此活动与该组织联系起来。Unit 42 为该活动中使用的两个恶意软件系列创造了 BeaverTail 和 InvisibleFerret 的名称。我们在 2025 年 2 月的 WeLiveSecurity 博客文章中更详细地记录了这一活动,剖析了威胁行为者如何利用这两个恶意软件家族。

BeaverTail 是一个简单的信息窃取程序和下载器,可从加密货币钱包、钥匙串和保存的浏览器登录信息中收集数据。我们观察到这种恶意软件的变体是用 JavaScript 编写的,隐藏在虚假的工作挑战中,也用 C++ 编写,使用 Qt 框架并伪装成会议软件。它的主要功能是下载第二阶段恶意软件 InvisibleFerret。2024 年底,出现了一个功能与 BeaverTail 类似的新恶意软件家族——它被 NTT Security 命名为 OtterCookie。OtterCookie 是用 JavaScript 编写的,并使用非常相似的混淆技术。我们认为 OtterCookie 是 BeaverTail 的演变,被 DeceptiveDevelopment 中的一些团队使用,而不是旧的 BeaverTail,而其他团队则继续使用和修改原始代码库。

InvisibleFerret 是用 Python 编写的模块化恶意软件,具有比 BeaverTail 更多的信息窃取能力,还能够为攻击者提供远程控制。它通常带有以下四个模块:

- 浏览器数据窃取模块(提取和泄露浏览器和加密货币钱包保存的数据),

- 有效负载模块(远程访问木马),

- 剪贴板模块(包含键盘记录和剪贴板记录功能)——在某些情况下作为有效负载模块的一部分分发,以及

- 一个 AnyDesk 模块(它部署了 AnyDesk 远程访问工具以允许攻击者直接访问受感染的机器)。

黄鼠狼商店

随着 DeceptiveDevelopment 的发展并开始让更多团队参与其运营,这些团队开始修改代码库以满足自己的需求,并引入了新的恶意软件工具。其中一个例子是 ESET 研究人员在 2024 年 8 月调查的一项活动。除了传统的 BeaverTail 和 InvisibleFerret 恶意软件外,负责该活动的团队还部署了我们认为是自己的新恶意软件——我们将其命名为 WeaselStore。

WeaselStore(也称为 GolangGhost 和 FlexibleFerret)是一个用 Go 编写的多平台信息窃取程序,尽管在 2025 年 5 月,Cisco Talos 报道了 WeaselStore 被 Python 重写;他们称这种恶意软件为 PylangGhost。由于实现是相同的,为简单起见,我们在这篇博文中将这两种实现称为 WeaselStore。

WeaselStore 的功能与 BeaverTail 和 InvisibleFerret 非常相似,主要重点是从浏览器和加密货币钱包中泄露敏感数据。一旦数据被泄露,与传统的信息窃取者不同,WeaselStore 会继续与其 C&C 服务器通信,充当能够执行各种命令的 RAT。

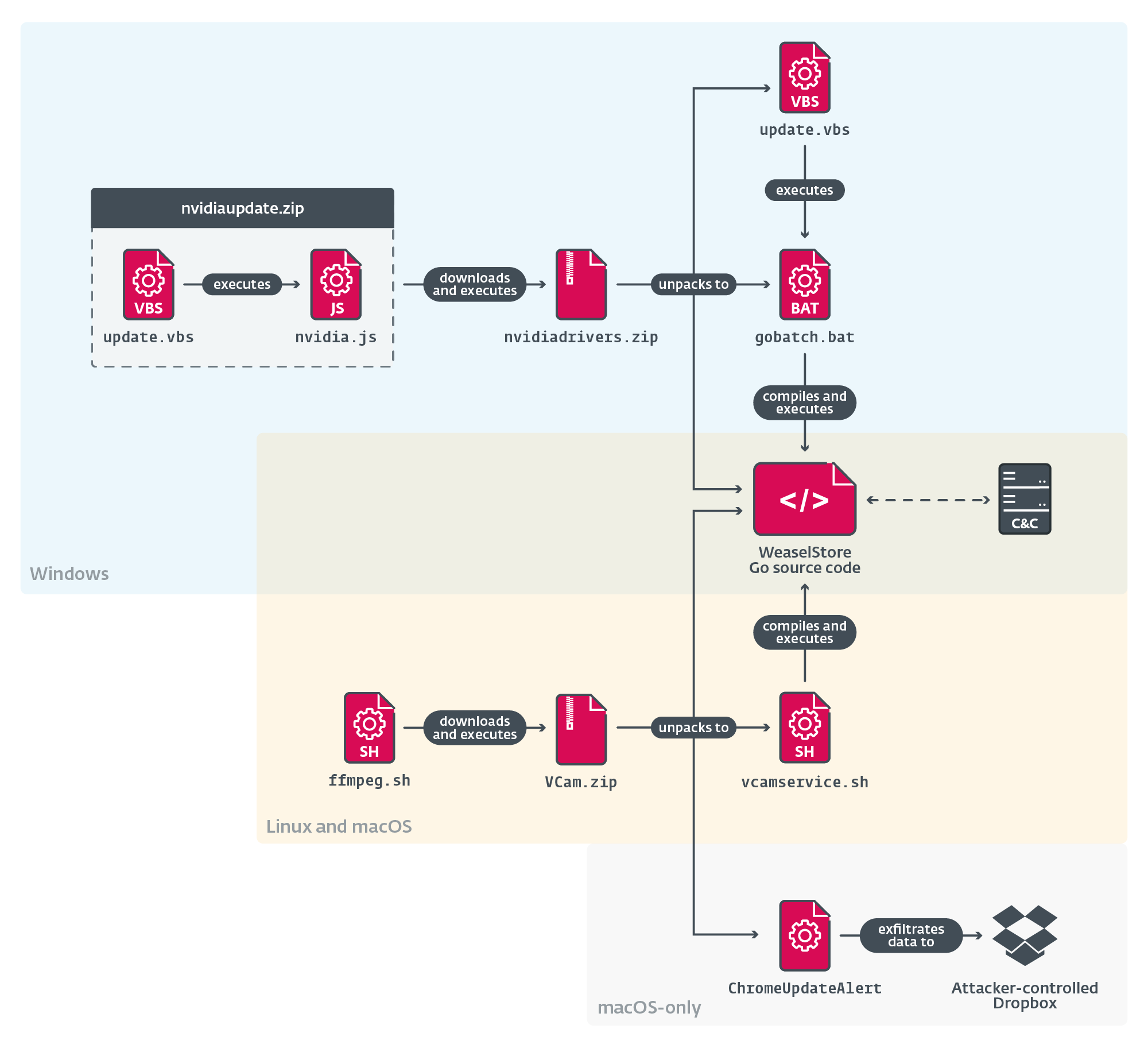

Go 中 WeaselStore 最有趣的方面是,它以 Go 源代码的形式交付给受害者的系统,以及构建和执行它所需的 Go 环境二进制文件,允许恶意软件针对三个主要作系统——Windows、Linux 和 macOS(见图 1)。安装机制因受害者的作系统而异,但在所有情况下,链都以下载 WeaselStore Go 源代码,然后使用 Go 构建环境编译和执行它而结束,该环境也随附提供。

海啸套件

2024 年 11 月,新版本的 InvisibleFerret 恶意软件提供了修改后的浏览器数据窃取模块。该模块除了正常功能外,还包含一个以前从未见过的大型编码块,执行链的第一阶段部署了一个全新的恶意软件工具包,也用于信息和加密货币盗窃。我们将此工具包命名为 TsunamiKit,基于开发人员在其组件名称中重复使用“Tsunami”(见表 1)。Alessio Di Santo 于 2024 年 11 月和 Bitdefender 于 2025 年 2 月公开报告了该威胁;我们的白皮书通过将其置于整体 DeceptiveDevelopment 作案手法中来添加上下文。该论文还深入探讨了 TsunamiKit 复杂执行链的细节。

| 组件名称 | 描述 |

| 海啸加载器 | 初始阶段,混淆和投放海啸喷射器。它包含一句话有时你永远不知道一个时刻的价值,直到它成为一种记忆,通常归功于苏斯博士。 |

| 海啸喷射器 | TsunamiInstaller 的下载器。同时掉落 TsunamiHardener。 |

| 海啸硬化剂* | 在代码中称为 TsunamiPayload。为 TsunamiClient 设置持久性,并为 TsunamiClient 和 XMRig 矿工 (TsunamiClient 的组件之一) 设置 Microsoft Defender 排除项。 |

| 海啸安装程序 | TsunamiClientInstaller 的 .NET dropper 和 Tor 代理。 |

| 海啸客户端安装程序* | 对系统进行指纹识别;下载并执行 TsunamiClient。 |

| 海啸客户 | 复杂的 .NET 间谍软件;删除 XMRig 和 NBMiner。 |

* 这些组件最初都被命名为 TsunamiPayload;我们已重新命名它们以避免任何混淆。

PostNapTea 和 Tropidoor

在我们的研究过程中,我们发现了一个有趣的证据,进一步将 DeceptiveDevelopment 与朝鲜联系起来。2025 年 4 月,Ahnlab 研究人员报告了包含 BeaverTail 和名为 car.dll 或 img_layer_generate.dll 的 64 位下载器的木马化 Bitbucket 项目。虽然 BeaverTail 正如预期的那样下载了 InvisibleFerret,但这个新的下载器检索了一个被 Ahnlab 命名为 Tropidoor 的内存有效负载。我们意识到 Tropidoor 与 PostNapTea 共享大部分代码,PostNapTea 是 2022 年通过针对韩国目标的利用分发的 Lazarus RAT。表 2 包含两种有效负载的比较。

表 2.Tropidoor (DeceptiveDevelopment) 和 PostNapTea (Lazarus) 有效负载的比较(星号表示 VirusTotal 提交的国家/地区)

| 特罗皮多尔 | 午睡后茶 | |

| 首次出现 | 2024-11-28 | 2022-02-25 |

| 目标国家 | 肯尼亚*、哥伦比亚*、加拿大* | 韩国 |

| 初始访问 | 社会工程学 | 开发 |

| 基于哈希的 Windows API 解析 | 福勒-诺尔-沃 | 福勒-诺尔-沃 |

| 字符串加密 | 基于普通 + 异或 | 基于异或 |

| 网络通信加密 | Base64 + AES-128 | Base64 + AES-128 |

| 项目 | C DLL格式 | MFC C++ DLL |

| 命令类型 | Windows 命令的内部实现 | Windows 命令的内部实现 |

| 建筑环境 | Visual Studio 2019 v16.11 | Visual Studio 2017 v15.9 |

| 配置格式 | 二元的 | JSON |

| 用户代理(反转颜色的差异) | Mozilla/5.0(Windows NT 10.0;Win64;x64) AppleWebKit/537.36 (KHTML,如 Gecko) Chrome/112.0.0.0 Safari/537.36 Edg/112.0.1722.64 | Mozilla/5.0(Windows NT 10.0;Win64;x64) AppleWebKit/537.36 (KHTML,如 Gecko) Chrome/91.0.4472.114 Safari/537.36 |

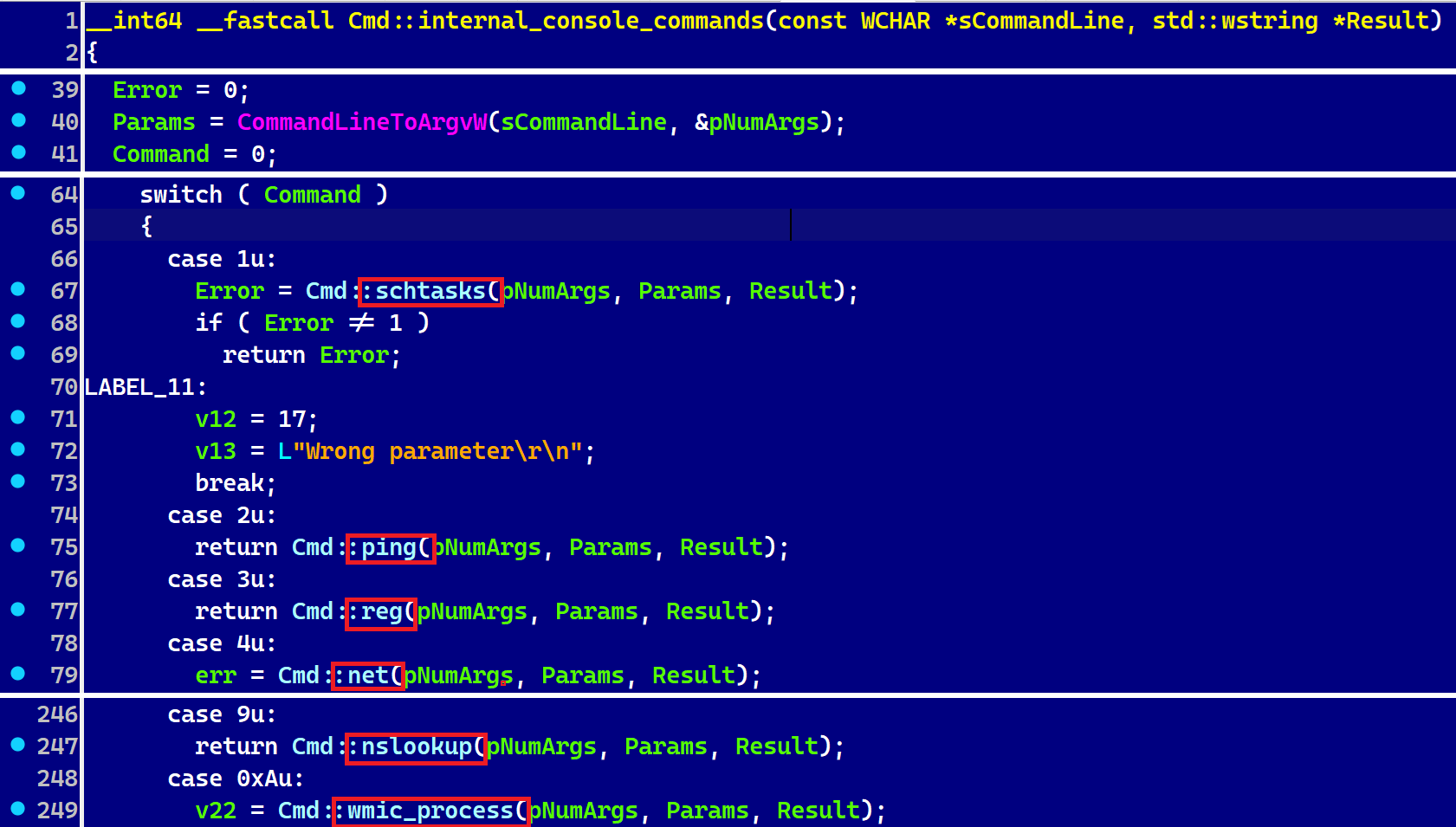

Tropidoor 是迄今为止与 DeceptiveDevelopment 组织相关的最复杂的有效负载,可能是因为它基于 Lazarus 旗下技术更先进的威胁行为者开发的恶意软件。一些受支持的命令如图 2 所示。

新发现

自提交白皮书以来,我们发现了新的发现,进一步加强了 DeceptiveDevelopment 活动与其他与朝鲜相关的网络攻击之间的联系。

我们发现 TsunamiKit 项目至少可以追溯到 2021 年 12 月,当时它以 Nitro Labs.zip 的名义提交给 VirusTotal。其中一个组件包含 PDB 路径 E:\Programming\The Tsunami Project\Malware\C#\C# Tsunami Dist Version 3.0.0\CTsunami\obj\Release\netcoreapp3.1\win-x64\\System Runtime Monitor.pdb。我们得出的结论是,TsunamiKit 很可能是暗网项目的修改,而不是攻击者的新创造,基于 TsunamiKit 在很大程度上早于 2023 年 DeceptiveDevelopment 活动的大致开始,类似的 TsunamiKit 有效负载在 ESET 遥测中没有观察到 BeaverTail 的任何迹象,并且加密货币挖矿是 TsunamiKit 的核心功能。

阿克多尔茶

2025 年 8 月,一个名为 ClickFix-1.bat 的 BAT 文件和一个名为 nvidiaRelease.zip 的 ZIP 存档被上传到 VirusTotal。BAT 文件只是下载存档并从中执行 run.vbs。该存档包含 NVIDIA CUDA 工具包的各种合法 JAR 包,以及以下恶意文件:

- shell.bat,一个用于Node.js的木马安装程序,随后执行。

- main.js,一个混淆的 BeaverTail 脚本,由 Node.js 自动加载。

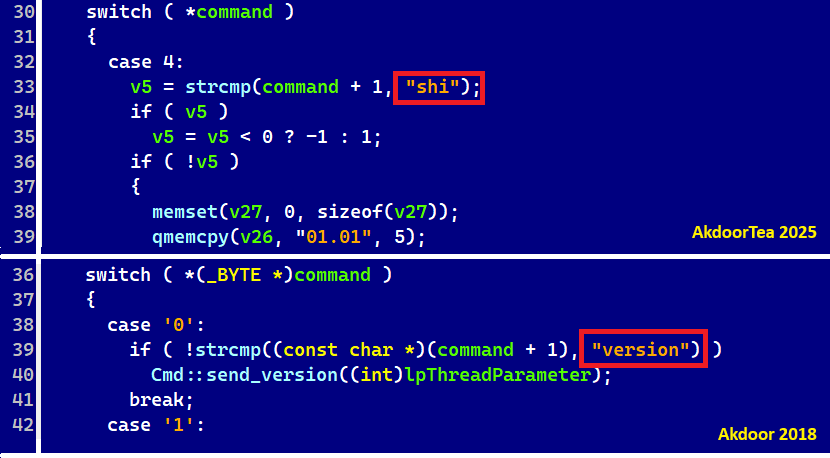

- drvUpdate.exe,一个 TCP RAT,我们为其分配代号 AkdoorTea,因为它类似于 AlienVault 在 2018 年报告的 Akdoor(见表 3)。Akdoor 是 Ahnlab 的检测根名称,通常标识与朝鲜一致的有效负载。

- run.vbs,一个执行木马安装程序和 AkdoorTea 的 VBScript。

| 阿克多茶 2025 | 阿克多尔 2018 | |

| 发行版名称 | drvUpdate.exe | splwow32.exe、MMDx64Fx.exe |

| 加密 | Base64 + 带 0x49 的 XOR | Base64 + RC4 |

| 支持的命令数 | 5 | 4 |

| C&C(C&C) | 103.231.75[.] 101 | 176.223.112[.]74 164.132.209[.]191 |

| 版本 | 01.01 | 01.01 |

2025 年的 AkdoorTea 和 2018 年的 Akdoor 之间的区别之一是命令的编号;见图 3。此外,命令名称“version”现在称为“shi”。

朝鲜 IT 工作者(又名 WageMole)

虽然我们对 DeceptiveDevelopment 的研究主要基于我们的遥测数据和该组织的工具集的逆向工程,但有趣的是,指出 DeceptiveDevelopment 与朝鲜 IT 工人的欺诈作的关系,与 UNC5267 和 Jasper Sleet 威胁组织的活动重叠。

根据联邦调查局的通缉海报,至少从 2017 年 4 月开始,IT 工人运动一直在进行,并且近年来越来越突出。2022 年 5 月发布的一份联合公告将 IT 工人运动描述为与朝鲜结盟的个人为在海外公司获得就业而做出的协调努力,然后这些公司的工资用于帮助资助国家。正如联邦调查局 2025 年 1 月的一份公告所述,他们还窃取公司内部数据并用它来勒索公司。

除了使用人工智能来执行他们的工作任务外,他们还严重依赖人工智能来处理个人资料图片和简历中的照片,甚至在实时视频采访中进行换脸,以看起来像他们目前使用的角色,正如 Unit 42 在 2025 年 4 月的一篇博文中更详细地描述的那样。

2025 年 5 月的 DTEX 报告提供了方法论见解。据报道,IT 工人以分散的方式运作,拥有众多工人团队,通常位于中国、俄罗斯和东南亚国家等外国。每个团队的工作方式略有不同,但他们的最终目标和作案手法是相同的——冒充外国远程工作者,携带虚假文件和简历,寻找远程工作或自由职业以从工资中筹集资金。

分析 OSINT 数据

多名研究人员观察到这些 IT 人员与 DeceptiveDevelopment 之间的联系和信息交换实例。2024 年 8 月,网络安全研究员海纳·加西亚 (Heiner García) 发表了一项调查,调查了两个群体如何在虚假招聘人员和 IT 员工的 GitHub 个人资料之间共享电子邮件帐户或相互跟踪。2024 年 11 月,Zscaler 证实,诈骗者利用从受感染受害者那里窃取的身份来确保远程工作。这使我们以中等信心断言,尽管这些活动是由两个不同的团体进行的,但它们很可能是相互联系和协作的。

此外,我们还设法收集了公开数据,详细说明了一些 IT 员工团队的内部运作情况。我们从多个来源收集了这些信息(在 X 上的 @browsercookies 的大力帮助下),其中包括属于 IT 员工的 GitHub 个人资料,其中包含可公开访问的内部数据和研究人员公开共享的内容。其中包括他们的工作分配、日程安排、与客户以及彼此之间的沟通、电子邮件、用于在线个人资料的各种图片(真实和虚假)、虚假简历以及求职时使用的文本模板的详细信息;由于信息共享协议,我们不会透露分析中使用的数据的具体来源。我们在白皮书中深入探讨了这些细节,并在下面提供了简洁的摘要。

对虚假简历和内部材料的分析显示,IT 工作者最初瞄准的是美国的工作,但最近将重点转移到欧洲,包括法国、波兰、乌克兰和阿尔巴尼亚。

每个团队都由一位“老板”领导,负责设定配额并协调工作。成员每天花费 10-16 小时获得工作、完成任务和自我教育——主要是网络编程、区块链、英语和人工智能集成。

他们一丝不苟地跟踪自己的工作,并使用虚假身份、简历和作品集来申请工作。与雇主的沟通遵循脚本回复,以显得合格。

此外,他们还使用预制脚本招募真人作为代理人,为他们提供一份薪水,让他们参加面试或在不太可疑的国家托管工作设备。在一个案例中,乌克兰开发商因被认为具有招聘优势而成为目标。

结论

DeceptiveDevelopment 的 TTP 说明了其运营模式更加分布式、数量驱动。尽管通常缺乏技术复杂性,但该组织通过规模和创造性的社会工程来弥补。其活动展示了一种务实的方法,利用开源工具,重复使用可用的暗网项目,改编可能从其他与朝鲜结盟的团体那里租用的恶意软件,并通过虚假工作机会和面试平台利用人类脆弱性。

朝鲜 IT 工作者的活动构成了混合威胁。这种雇佣欺诈计划将身份盗窃和合成身份欺诈等经典犯罪活动与数字工具相结合,将其归类为传统犯罪和网络犯罪(或电子犯罪)。代理面试对雇主构成严重风险,因为从受制裁国家雇用的非法雇员不仅可能不负责任或表现不佳,而且还可能演变成危险的内部威胁。

我们的研究结果还强调了有针对性的 APT 活动和网络犯罪之间的模糊界限,特别是在 DeceptiveDevelopment 的恶意软件活动与朝鲜 IT 工作人员的运营之间的重叠方面。这些军民两用策略——将网络盗窃和网络间谍活动与非网络空间就业欺诈计划相结合——强调防御者需要考虑更广泛的威胁生态系统,而不是孤立的活动。

有关我们在 WeLiveSecurity 上发布的研究的任何疑问,请通过 threatintel@eset.com 与我们联系。

ESET Research 提供私有 APT 情报报告和数据源。有关此服务的任何查询,请访问 ESET 威胁情报页面。

物联网

文件

可以在我们的 GitHub 存储库中找到入侵指标 (IoC) 和示例的完整列表。

| SHA-1 | 文件名 | 检波 | 描述 |

| E34A43ACEF5AF1E5197D940B94FC37BC4EFF0B2A | nvidia驱动程序.zip | WinGo/DeceptiveDevelopment。 F | 包含 WeaselStore 的木马项目。 |

| 3405469811BAE511E62CB0A4062AADB523CAD263 | VCam1.更新 | WinGo/DeceptiveDevelopment。 F | 包含 WeaselStore 的木马项目。 |

| C0BAA450C5F3B6AACDE2807642222F6D22D5B4BB | VCam2.更新 | WinGo/DeceptiveDevelopment。 F | 包含 WeaselStore 的木马项目。 |

| DAFB44DA364926BDAFC72D72DBD9DD728067EFBD | nvidia.js | JS/Spy.DeceptiveDevelopment。Q | 适用于 Windows 的 WeaselStore 下载器。 |

| 015583535D2C8AB710D1232AA8A72136485DB4EC | ffmpeg.sh | OSX/DeceptiveDevelopment。B | 适用于 OSX/Linux 的 WeaselStore 下载器。 |

| CDA0F15C9430B6E0FF1ACDA4D44DA065D547AF1C | 驱动程序最小更新 | OSX/DeceptiveDevelopment。B | 请求用户在 macOS 上登录的虚假提示。 |

| 214F0B10E9474F0F5D320158FB71995AF852B216 | nvidia更新.exe | WinGo/DeceptiveDevelopment。B | 为 Windows 编译的 WeaselStore 二进制文件。 |

| 4499C80DDA6DBB492F8667D11D3FFBFEEC7A3926 | 弓 | Python/DeceptiveDevelopment。C | 隐形雪貂。 |

| B20BFBAB8BA732D428AFBA7A688E6367232B9430 | 不适用 | Python/DeceptiveDevelopment。C | InvisibleFerret 的浏览器数据窃取模块。 |

| C6888FB1DE8423D9AEF9 DDEA6B1C96C939A06CF5 | Windows 更新脚本.pyw | 蟒蛇/海啸Kit.A | 海啸喷油器。 |

| 4AAF0473599D7E3A503841ED10281FDC186633D2 | 运行时代理.exe | MSIL/DeceptiveDevelopment。 一个 | TsunamiInstaller 的安装程序。 |

| 251CF5F4A8E73F8C5F91071BB043B4AA7F29D519 | 海啸有效载荷.exe | MSIL/DeceptiveDevelopment。 一个 | TsunamiClientInstaller 的 Installer 中。 |

| D469D1BAA3417080DED74CCB9CFB5324BDB88209 | 海啸有效载荷.dll | MSIL/DeceptiveDevelopment。 一个 | 海啸客户端。 |

| 0C0F8152F3462B662318566CDD2F62D8E350A15E | 运行时代理.exe | Win64/Riskware.Tor.A | Tor 代理。 |

| F42CC34C1CFAA826B96291E9AF81F1A67620E631 | autopart.zip | Win64/DeceptiveDevelopment。CJS/Spy.DeceptiveDevelopment。一个 | 一个包含 BeaverTail 和 Tropidoor 下载器的木马项目。 |

| 02A2CD54948BC0E2F696DE412266DD59D150D8C5 | hoodygang.zip | Win64/DDeceptiveDevelopment。CJS/Spy.DeceptiveDevelopment。一个 | 一个包含 BeaverTail 和 Tropidoor 下载器的木马项目。 |

| 6E787E129215AC153F3A4C05A3B5198586D32C9A | tailwind.config.js | JS/Spy.DeceptiveDevelopment。一个 | 包含 BeaverTail 的木马化 JavaScript。 |

| FE786EAC26B61743560A39BFB905E6FB3BB3DA17 | tailwind.config.js | JS/Spy.DeceptiveDevelopment。一个 | 包含 BeaverTail 的木马化 JavaScript。 |

| 86784A31A2709932FF10FDC40818B655C68C7215 | img_layer_gen激怒.dll | Win64/DeceptiveDevelopment。C | Tropidoor RAT 的下载器。 |

| 90378EBD8DB757100A833EB8D00CCE13F6C68E64 | 不适用 | Win64/DeceptiveDevelopment。D | 特罗皮多尔 RAT。 |

| C86EEDF02B73ADCE08164F5C871E643E6A32056B | drivfixer.sh | OSX/DeceptiveDevelopment。C | Node.js的木马化 macOS 安装程序和启动程序。 |

| 4E4D31C559CA16F8B7D49B467AA5D057897AB121 | 单击修复-1.bat | PowerShell/DeceptiveDevelopment.B | Windows 上的初始阶段:BAT 下载恶意nvidiaRelease.zip存档。 |

| A9C94486161C07AE6935F62CFCC285CD342CDB35 | driv.zip | JS/Spy.DeceptiveDevelopment。一个OSX/DeceptiveDevelopment。C | 包含 BeaverTail 的 ZIP 存档。 |

| F01932343D7F13FF10949BC0EA27C6516F901325 | nvidia发布.zip | JS/Spy.DeceptiveDevelopment。一个Win32/DeceptiveDevelopment。一个VBS/欺骗性开发。BBAT/DeceptiveDevelopment。一个 | 包含 BeaverTail 和 AkdoorTea 的 ZIP 存档。 |

| BD63D5B0E4F2C72CCFBF318AF291F7E578FB0D90 | mac-v-j1722.fixer | OSX/DeceptiveDevelopment。D | macOS 上的初始阶段:下载恶意driv.zip存档的 bash 脚本。 |

| 10C967386460027E7492B6138502AB61CA828E37 | main.js | JS/Spy.DeceptiveDevelopment。一个 | 混淆的 BeaverTail 脚本,由Node.js自动加载。 |

| 59BA52C644370B4D627F0B84C48BDA73D97F1610 | 运行.vbs | VBS/欺骗性开发。B | 执行 AkdoorTea 和 shell.bat 的 VBScript。 |

| 792AFE735D6D356FD30D2E7D0A693E3906DECCA7 | drvUpdate.exe | Win32/DeceptiveDevelopment。一个 | AkdoorTea,一种 TCP RAT。 |

网络

| 知识产权 | 域 | 托管服务提供商 | 首次出现 | 详 |

| 199.188.200[.]147 | driverservices[.]商店 | Namecheap 公司 | 2025‑08‑08 | 用于 DeceptiveDevelopment 的远程存储。 |

| 116.125.126[.]38 | www.royalsevres[.]com | SK宽带有限公司 | 2024‑06‑25 | 用于 DeceptiveDevelopment 的远程存储。 |

| 不适用 | N34KR3Z26F3JZP4CKMWUV5IPQYATUMDxhgJGSMUCC65JAC56khdy5ZQD[.]洋葱 | 不适用 | 2023‑10‑06 | TsunamiClient C&C 服务器。 |

| 103.231.75[.] 101 | 不适用 | 托管-MNT | 2025‑08‑10 | AkdoorTea C&C 服务器。 |

| 45.159.248[.]110 | 不适用 | 托管-MNT | 2025‑06‑29 | BeaverTail C&C 服务器。 |

| 45.8.146[.]93 | 不适用 | 斯塔克工业解决方案有限公司 | 2024‑10‑26 | Tropidoor C&C 服务器。 |

| 86.104.72[.]247 | 不适用 | 斯塔克工业解决方案有限公司 | 2024‑10‑31 | Tropidoor C&C 服务器。 |

| 103.35.190[.]170 | 不适用 | 斯塔克工业解决方案有限公司 | 2024‑06‑24 | Tropidoor C&C 服务器。 |

MITRE ATT&CK技术

此表是使用 MITRE ATT&CK 框架版本 17 构建的。

| 策略 | 身份证 | 名字 | 描述 |

| 侦察 | T1589型 | 收集受害者身份信息 | DeceptiveDevelopment 窃取受害者的凭据,供 WageMole 用于随后的社会工程。 |

| 资源开发 | T1585.001 | 建立帐户:社交媒体帐户 | 在 LinkedIn、Upwork、Freelancer.com 等上创建的虚假招聘人员帐户。 |

| T1586型 | 入侵帐户 | 劫持用于分发恶意软件的 GitHub 和社交媒体帐户。 | |

| 初始访问 | T1566.001 | 网络钓鱼:鱼叉式网络钓鱼附件 | 虚假工作机会包括恶意项目的附件或链接。 |

| T1566.002 | 网络钓鱼:鱼叉式网络钓鱼链接 | ClickFix 技术使用欺骗性链接来获取虚假的故障排除指南。 | |

| 执行 | T1204.001 | 用户执行:恶意链接 | 受害者被引诱到启动恶意软件下载的虚假求职面试网站(例如 ClickFix)。 |

| T1204.002 | 用户执行:恶意文件 | 木马化编码挑战包含 BeaverTail 的变体。 | |

| T1059型 | 命令和脚本解释器 | DeceptiveDevelopment 使用 VBS、Python、JavaScript 和 shell 命令进行执行。 | |

| 防御规避 | T1078型 | 有效账户 | WageMole 重复使用被盗的身份和凭据,特别是对于虚假的招聘人员和 GitHub 帐户。 |

| T1027 | 混淆的文件或信息 | 混淆的恶意脚本隐藏在长注释中或 IDE 视图之外。 | |

| T1055型 | 工艺注入 | TsunamiKit 在其执行链中使用注入技术。 | |

| T1036型 | 伪装 | 伪装成合法软件的恶意软件(例如,会议工具、NVIDIA 安装程序)。 | |

| T1497型 | 虚拟化/沙箱规避 | TsunamiKit 包括环境检查和混淆以逃避分析。 | |

| 收集 | T1056.001 | 输入捕获:键盘记录 | InvisibleFerret 包括剪贴板和键盘记录模块。 |

| 指挥与控制 | T1071.001 | 应用层协议:Web 协议 | AkdoorTea、BeaverTail 和 Tropidoor 通过 HTTP/S 与 C&C 服务器通信。 |

| T1105型 | 入口工具转移 | BeaverTail 下载第二阶段有效负载,如 InvisibleFerret、TsunamiKit 或 Tropidoor。 |