Márk Szabó4月 17, 2025

了解 James Odewald 的全天候安全意味着什么,因为他解释了是什么让 ESET MDR 成为值得获得的安全服务。

ESET World 2025 是一场汇集了各行各业顶级网络安全专家的活动,因此您会期待让企业真正保持安全的具体例子。这正是 ESET 安全监控分析师 James Adewald 所做的。

在题为“使用 ESET MDR 保持保护”的会议中,Rodewald 指出了 IT 管理员的关键痛点,以及托管检测和响应 (MDR) 如何为他们节省时间并释放新的效率,并分享了有关 VPN 流氓的故事。

IT 管理员的一天

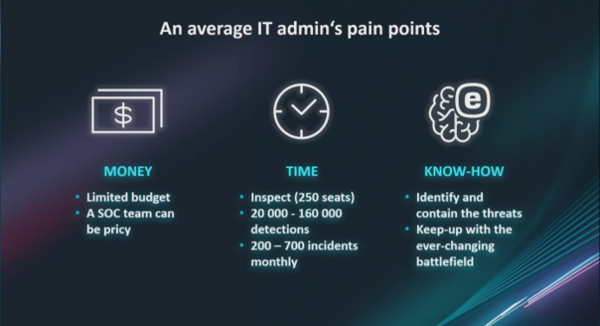

通常,IT 管理员需要将注意力分散到许多领域,而安全性只是他们任务的一小部分,通常得到的关注较少。

在围绕公司网络安全的众多问题中,他们的预算是一个关键问题——适当的安全运营中心 (SOC) 可能很昂贵,因为覆盖数百个席位需要时间和精力。不过,一些公司认为让两个人覆盖整个 SOC 的能力就足够了,但 Rodewald 强烈反对:“他们无法 24/7 全天候监控。…如果在他们睡觉或可能正在度假时发生什么事情,那可能真的很糟糕。

虽然 Rodewald 不想阻止 IT 专业人员尝试,但他强调,只有安全专家才能填补某些差距:“IT 管理员很聪明。他们擅长自己的工作。他们制造了这些漂亮的系统,这些系统都可以相互通信 — 这真是太棒了。但有时他们不知道如何注意到其他人正在恶意管理他们的网络。这就是危险的来源。

ESET MDR 来救援!

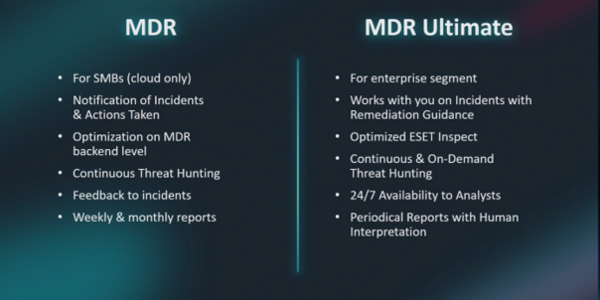

为 IT 管理员提供额外的资源,以便在处理日常任务的同时对抗威胁,这就是 ESET MDR 提供的绝对优势。这对于 IT 部门内缺乏安全人员的小型企业来说相当有帮助,可以迅速提升他们的态势。“这就像你设置了它然后忘记了它。…客户希望有人进行监控并在发生任何事情时得到通知,我们采取了哪些补救措施,他们是否需要采取任何行动,“Rodewald 谈到这项服务时说。

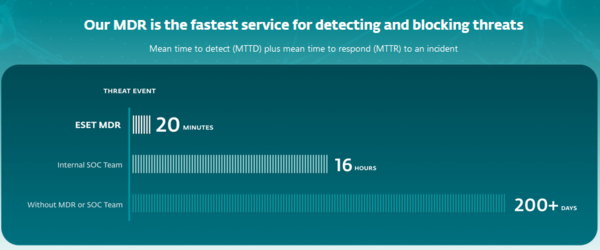

ESET MDR 是一项面向小型组织的 24/7 全天候威胁管理服务,使用 AI 和人类专业知识提供高级保护,而无需内部安全专家。让 ESET 在短短 20 分钟内阻止、阻止和破坏恶意行为,同时让您专注于核心竞争力。

虽然基本的 MDR 服务可以提供企业级安全性,由训练有素的认真专家执行监控,以阻止安全事件(使用顶级威胁情报来支持他们的决策),但对于覆盖范围较大的复杂环境,可以做更多的事情。这些环境需要一种特定的方法,自然而然地融入大型组织的现有安全设备。

正如 Rodewald 所说,ESET MDR Ultimate (MDRU) “适用于那些希望在我们监控他们的环境时与我们实时共存的客户……好处包括创建自定义规则和警报,[到] 优化安全环境…查找未受保护的设备等。因此,在这些活动范围内,我们可以提高运营和流程的成熟度,帮助进行补救,甚至标记那些未受保护的设备,遗憾的是,这些设备是非常常见的威胁来源。

ESET MDRU 将 ESET 技术和数字安全专业知识完美结合,以有效、主动地检测和响应任何威胁。这是一项量身定制的服务,充当类似 SOC 的安全保护伞,能够通过专门的安全团队保护复杂的环境。

Rodewald 还强调了 ESET MDRU 的报告,解释了该过程如何更加人性化,将双方的专家联系起来,共同设计更好的保护规则和机制,从而增加更多价值。

保持 20 分钟的检测时间

ESET MDR 服务层级为所有客户保留 20 分钟的检测时间 – 当前有 1 分钟的反应时间,大约 5 分钟的时间来解决事件。这要归功于 24/7 类似 SOC 的监控,我们的 MDR 团队通过每一次检测不断改进他们的决策流程。

为了实现这种快速的检测和响应率,Rodewald 详细阐述了 ESET MDR 的训练制度:“我们的训练方式是提出一个问题,我们能早点发现这一点吗?因为如果我们能提高,那么我们就想提高。另外,如果你在野外看到它,你能识别出这个 [威胁] 吗?相关团队还会检查研究,以便更好地识别尚未遇到的问题。

因此,ESET 的 MDR 团队可以主动将误报与实际检测隔离开来,根据需要应用新颖的事件响应手册,并管理培训以使分析师了解最新的威胁。对于内部团队(尤其是 IT 通才)来说,这可能是一个难以破解的难题,但这是 ESET 安全监控分析师接受培训的恶性循环。

与詹姆斯的故事时间

在关于 ESET MDRU 成功的故事中,Rodewald 谈到了 VPN 流氓如何导致 FIN7 进入企业网络。这家公司拥有一个在全球拥有多个站点的大型网络,在加入其 ESET 服务之前(至少在两到三个月前)在不知不觉中遭到入侵。虽然它采用了 XDR 解决方案,但没有人对其进行监控 — 这是灾难的根源。

暴风雨前

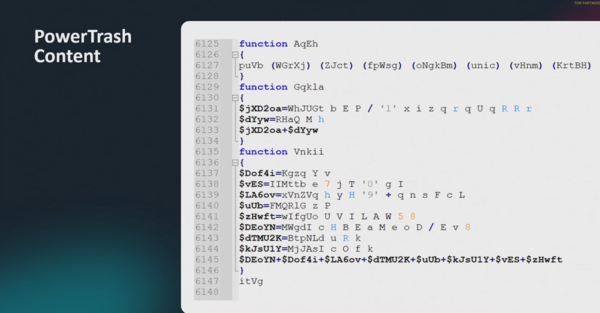

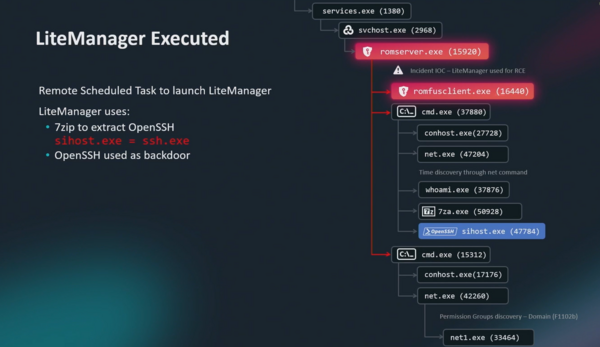

一开始,有人使用 PowerShell 创建外部网络连接,导致安装了重命名的远程监控和管理 (RMM) 工具 (LiteManager)。PowerShell 还有一个有趣的脚本,称为“PowerTrash”,它有 6,000 多行代码。

接下来,重命名为 romfusclient.exe 的 RMM 工具启动了另一个执行链来安装 OpenSSH 后门:“这个后门将与远程 C&C [命令和控制] 服务器通信,并允许任何控制者通过此设备通过隧道攻击网络上的其他设备,”Odewald 说。

ESET MDRU 如何提供帮助

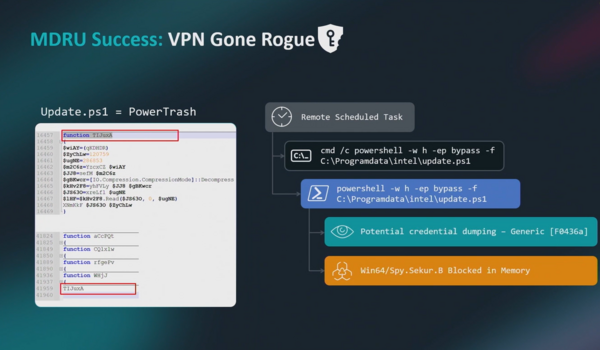

在 ESET MDRU 载入后不久,通过远程计划任务对横向移动进行监控 — 正在执行另一个 PowerTrash 实例:“它的目标是转储凭据并将 Spy.Sekur 加载到内存中。此时,我们知道它是 FIN7,因为 Spy.Sekur 仅供 FIN7 使用,而我相信 PowerRash 也是 FIN7 独有的,“Odewald 评论道。后者是 41,000 行代码,比前一个实例长得多。

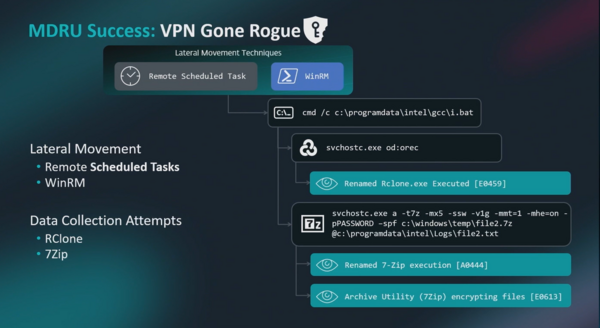

“当我们创建自定义规则来阻止事情时,我们开始看到其他横向移动。…我们开始通过远程任务和 WinRM 看到这一点。我们看到他们这次的目标是执行一个批处理文件来执行重命名的 RClone.exe 版本,以便备份网络的文件共享,然后使用重命名的 7-Zip 副本来压缩所有这些内容,然后再将其泄露出去,“Rodewald 继续说道。

杀死和阻止

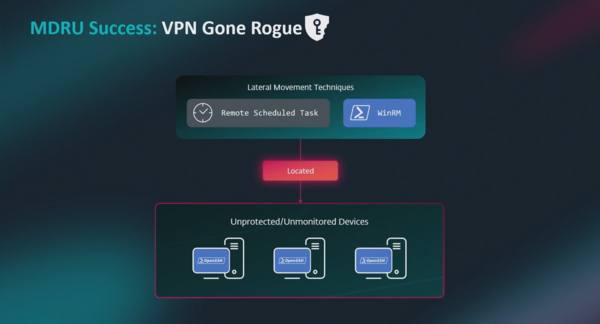

然后,MDR 团队开始终止和阻止这些进程,同时创建自定义规则以永久禁用它们。然而,这种情况发生在多个设备上,具有多种形式的横向移动。

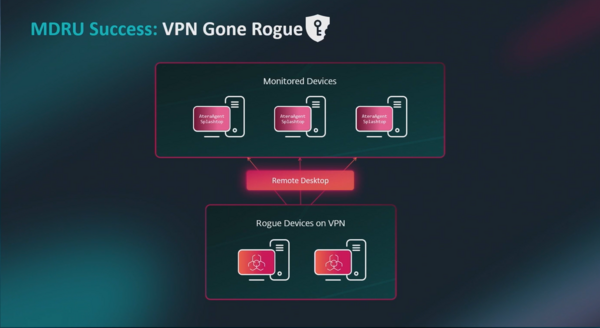

由于 MDR 团队拥有每个移动的源 IP,因此它明白它必须在客户环境中找到未受保护的设备,因为它们没有在 ESET PROTECT 或 ESET Inspect 中显示为受管理的设备。“所以,我们现在正在打电话,我让他们直接将我远程连接到这些设备中,这样我就可以看到发生了什么。我们在多个不同的设备上发现了 OpenSSH 后门 — 我们需要让客户端将它们从网络上切断,或者我需要手动修复 [m],“Odewald 说。

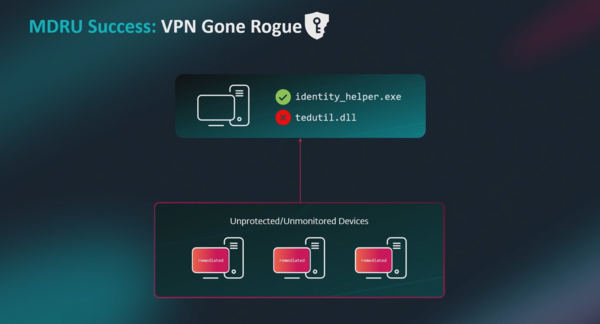

然而,对手并没有就此结束。可能是因为他们失去了访问权限而感到恐慌,他们放弃了一个新工具:“这是一个前所未见的 DLL 侧载!虽然该.exe之前可能已经在野外看到过 (TopoEdit),但它包含一个恶意 DLL。

“他们试图留在网络上。…我们在不到 30 秒的时间内就发现了这一点,“Rodewald 笑着说。因此,MDR 团队阻止了干净的 .exe 和 DLL,并在同一时间范围内从大约 6 到 7 台其他设备中对其进行了修复。

回到原点

与此同时,该团队对初始访问是如何发生的感到好奇:“我们开始从设备中提取日志,试图找到事件的踪迹……所以我们一直在做数字取证 [事件] 调查。在他们深入调查之前,威胁行为者展示了他们的底牌:有人使用来自私有 IP 的远程桌面协议 (RDP) 访问不同的设备,并立即使用 Splashtop 安装AteraAgent——另外两个 RMM 工具。

但是,这些 IP 位于与网络上的其他设备不同的特定子网上,企业管理员很快确认这些设备是客户 VPN 分配的地址。

“他们的 VPN 设备遭到入侵。他们拥有威胁行为者拥有的流氓设备加入 VPN,然后通过 RDP 连接到其他设备,“Rodewald 透露。因此,MDR 团队让该公司关闭了其 VPN,此后没有新的活动,尽管它仍在受到监控。

这个故事重点介绍了如何通过 ESET MDRU 服务实现的密切合作,立即采取行动,为客户快速开发新的手册和安全策略,以防止未来发生事件。

预防为先的安全性

ESET 的 MDR 服务的关键价值在于其预防优先的质量。由于每个 ESET 托管服务都处理不同的公司架构,因此目标是相同的 – 解锁快速检测和几乎立即的补救措施,在新的威胁造成恶作剧之前解决它们。

此外,正如 Odewald 的流氓 VPN 故事所证明的那样,也许即使在遭到入侵的情况下也选择托管服务可以使企业从漏洞的悄悄触角中夺取安全胜利。