ESET Research 一直在监控涉及最近发现的 ToolShell 零日漏洞的攻击

7月19日th2025 年,Microsoft 证实 SharePoint Server 中一组名为 ToolShell 的零日漏洞正在被广泛利用。ToolShell 由 CVE-2025-53770(远程代码执行漏洞)和 CVE-2025-53771(服务器欺骗漏洞)组成。这些攻击针对本地 Microsoft SharePoint 服务器,特别是运行 SharePoint 订阅版、SharePoint 2019 或 SharePoint 2016 的服务器。Microsoft 365 中的 SharePoint Online 不受影响。利用这些漏洞使威胁行为者能够进入受限系统并窃取敏感信息。

7月17日起th,ToolShell 已被各种威胁行为者广泛利用,从小网络犯罪分子到民族国家 APT 组织。由于 SharePoint 与其他 Microsoft 服务(例如 Office、Teams、OneDrive 和 Outlook)集成,因此这种泄露可能会为攻击者在受影响的网络上提供惊人的访问级别。

作为攻击的一部分,威胁行为者通常将四个漏洞链接在一起:之前修补的 CVE-2025-49704 和 CVE-2025-49706,以及已经提到的 CVE-2025-53770 和 CVE-2025-53771。截至 7 月 22 日,CVE-2025-53770 和 CVE-2025-53771 也已修补。

Webshell 有效负载

利用 ToolShell 允许攻击者绕过多重身份验证 (MFA) 和单点登录 (SSO)。进入目标服务器后,攻击者部署恶意 Webshell 从受感染的系统中提取信息。经常用于此目的的脚本之一名为 spinstall0.aspx,我们将其跟踪为 MSIL/Webshell.JS。

此外,在 7 月 22 日nd2025 年,我们观察到攻击者试图部署其他简单的 ASP Webshell,这些 Web shell 能够通过 cmd.exe 执行攻击者提供的命令。这些 Webshell 使用以下文件名部署:ghostfile346.aspx、ghostfile399.aspx、ghostfile807.aspx、ghostfile972.aspx 和 ghostfile913.aspx。

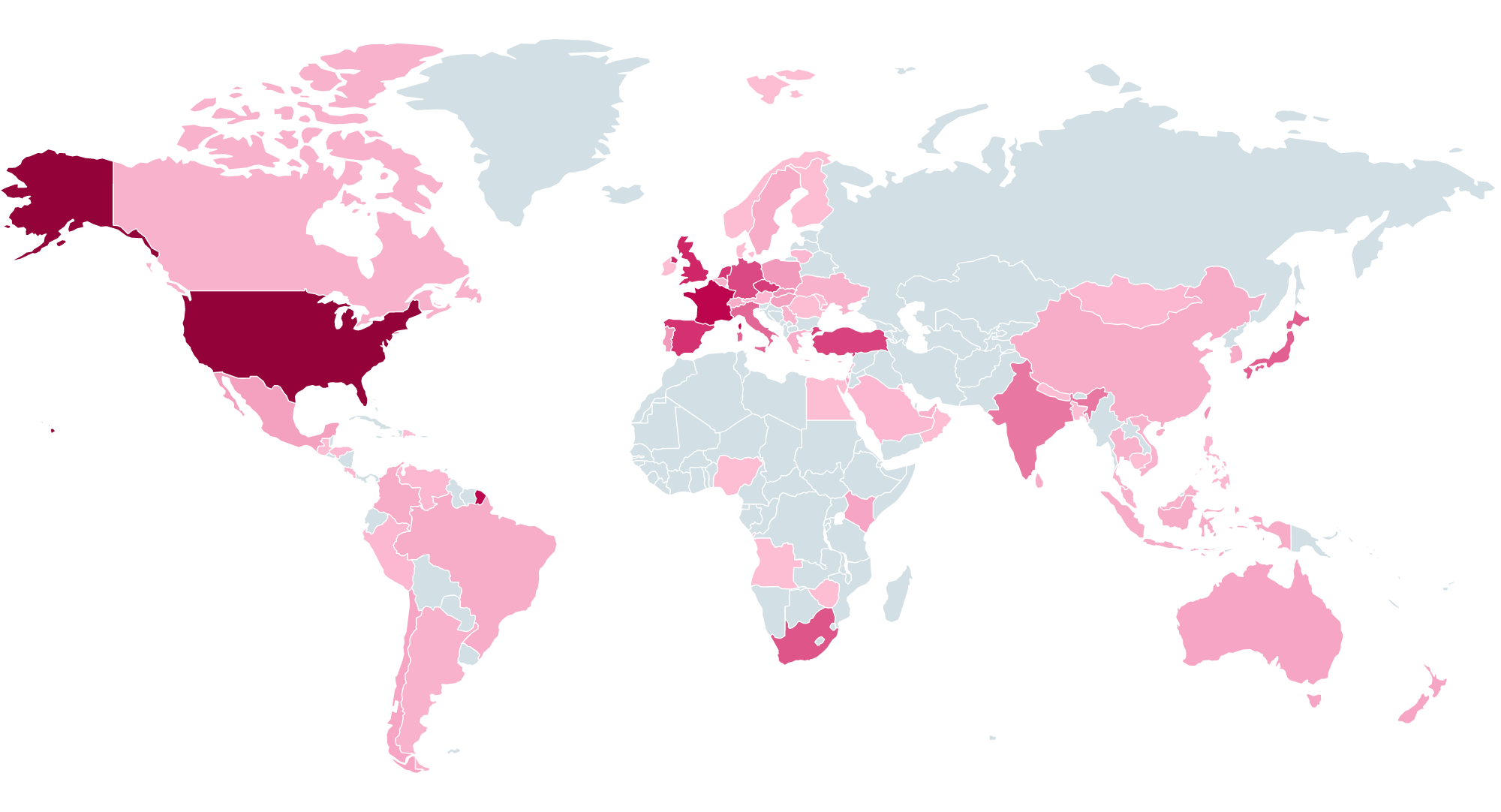

ESET 产品于 7 月 17 日首次检测到有人试图利用部分执行链——Sharepoint/Exploit.CVE-2025-49704 漏洞th在德国。但是,由于此尝试被阻止,最终的 webshell 有效负载未传送到目标系统。我们第一次注册有效载荷本身是在 7 月 18 日th在意大利的服务器上。如图 1 所示,此后我们观察到世界各地都在积极利用 ToolShell,根据我们的遥测数据,美国(占攻击的 13.3%)是最有针对性的国家。

攻击监控

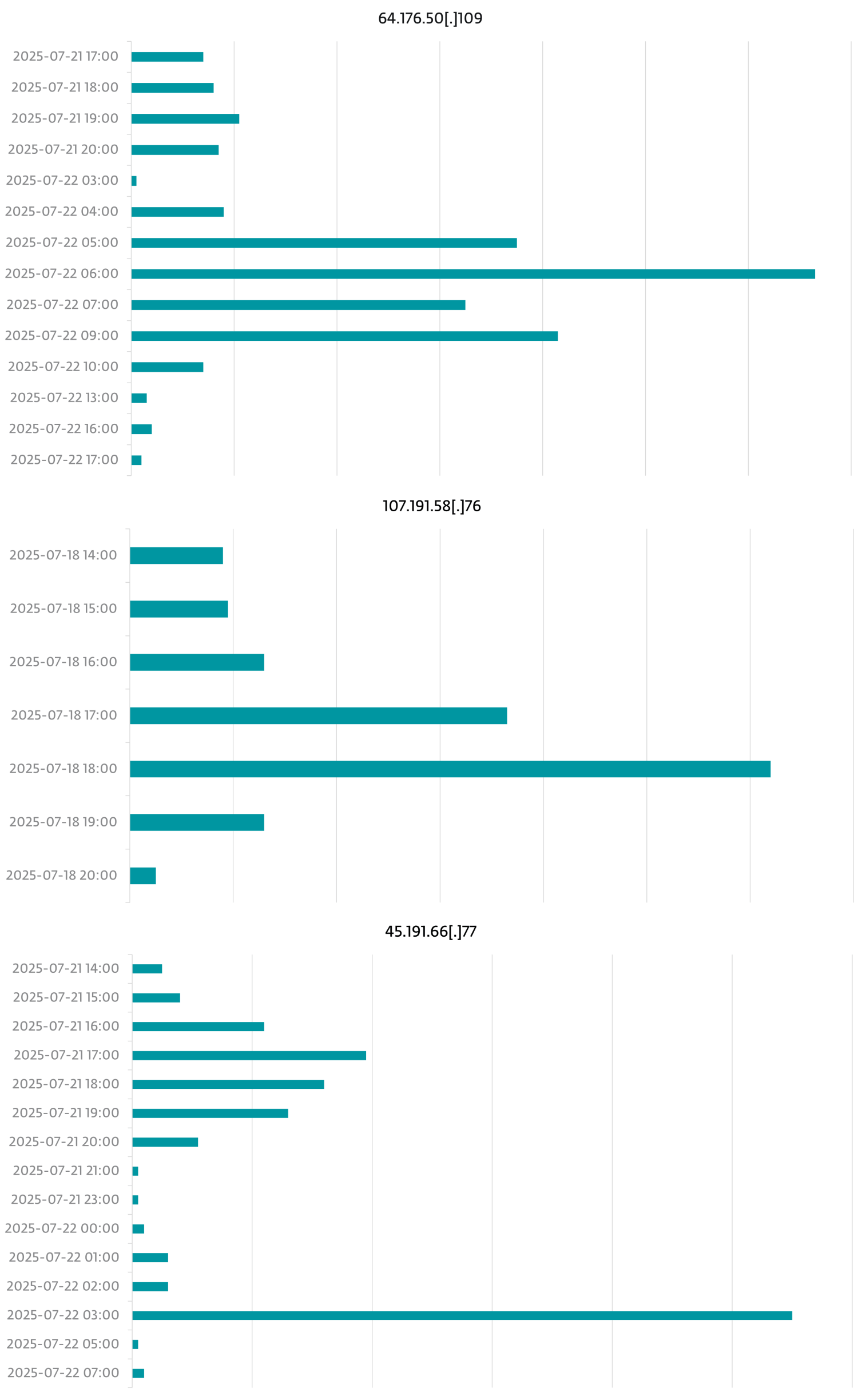

我们从 7 月 17 日开始对 ToolShell 攻击的监控th至 7 月 22 日nd显示它们来自表 1 中所示的 IP 地址(所有时间均为 UTC)。

表 1.攻击者 IP 地址

| IP地址 | 攻击开始日期 | 攻击结束日期 |

| 96.9.125[.]147 | 2025-07-17 09:00 | 2025-07-17 16:00 |

| 107.191.58[.]76 | 2025-07-18 14:00 | 2025-07-18 20:00 |

| 104.238.159[.]149 | 2025-07-19 04:00 | 2025-07-19 09:00 |

| 139.59.11[.]66 | 2025-07-21 11:00 | 2025-07-21 16:00 |

| 154.223.19[.]106 | 2025-07-21 13:00 | 2025-07-22 18:00 |

| 103.151.172[.]92 | 2025-07-21 14:00 | 2025-07-21 16:00 |

| 45.191.66[.]77 | 2025-07-21 14:00 | 2025-07-22 07:00 |

| 83.136.182[.]237 | 2025-07-21 14:00 | 2025-07-21 16:00 |

| 162.248.74[.]92 | 2025-07-21 14:00 | 2025-07-21 17:00 |

| 38.54.106[.]11 | 2025-07-21 15:00 | 2025-07-21 15:00 |

| 206.166.251[.]228 | 2025-07-21 16:00 | 2025-07-22 16:00 |

| 45.77.155[.]170 | 2025-07-21 16:00 | 2025-07-21 19:00 |

| 64.176.50[.]109 | 2025-07-21 17:00 | 2025-07-22 17:00 |

| 149.28.17[.]188 | 2025-07-22 03:00 | 2025-07-22 03:00 |

| 173.239.247[.]32 | 2025-07-22 05:00 | 2025-07-22 05:00 |

| 109.105.193[.]76 | 2025-07-22 05:00 | 2025-07-22 16:00 |

| 2.56.190[.]139 | 2025-07-22 06:00 | 2025-07-22 07:00 |

| 141.164.60[.]10 | 2025-07-22 07:00 | 2025-07-22 18:00 |

| 124.56.42[.]75 | 2025-07-22 13:00 | 2025-07-22 18:00 |

图 2 显示了来自三个最活跃的 IP 地址的攻击的时间线。

令人担忧的是,Microsoft 报告称,一些与中国结盟的威胁行为者已经加入了这些利用企图。从我们这边来看,我们在越南的一台机器上检测到了一个与 LuckyMouse(一个主要针对政府、电信公司和国际组织的网络间谍组织)相关的后门,该组织通过 ToolShell 成为目标。现阶段,尚不清楚该系统之前是否曾受到威胁,或者后门是否是在当前攻击期间引入的。

尽管如此,与中国结盟的 APT 组织无疑抓住了机会,将漏洞利用链添加到他们的武器库中:根据我们的遥测数据,ToolShell 攻击的受害者包括几个高价值的政府组织,这些组织长期以来一直是这些组织的目标。

由于猫现在已经出局了,我们预计会有更多机会主义攻击者利用未打补丁的系统。漏洞利用尝试正在进行中,并且肯定会继续下去。因此,如果使用的是 SharePoint Server,建议执行以下作 (根据 Microsoft 的指导) :

- 仅使用受支持的版本,

- 应用最新的安全更新,

- 确保使用适当的网络安全解决方案正确打开和配置反恶意软件扫描接口,以及

- 轮换 SharePoint Server ASP.NET 计算机密钥。

有关我们在 WeLiveSecurity 上发布的研究的任何疑问,请通过 threatintel@eset.com 与我们联系。

ESET Research 提供私有 APT 情报报告和数据源。有关此服务的任何查询,请访问 ESET 威胁情报页面。

物联网

可以在我们的 GitHub 存储库中找到入侵指标 (IoC) 和示例的完整列表。

文件

| SHA-1 | 文件名 | 检波 | 描述 |

| F5B60A8EAD96703080E73A1F79C3E70FF44DF271 | spinstall0.aspx | MSIL/Webshell.JS | 通过 SharePoint 漏洞部署的 Webshell |

网络

| 知识产权 | 域 | 托管服务提供商 | 首次出现 | 详 |

| 96.9.125[.]147 | 不适用 | BL网络 | 2025-07-17 | 利用 SharePoint 漏洞的 IP 地址。 |

| 107.191.58[.]76 | 不适用 | 康斯坦特公司有限责任公司 | 2025-07-18 | 利用 SharePoint 漏洞的 IP 地址。 |

| 104.238.159[.]149 | 不适用 | 康斯坦特公司有限责任公司 | 2025-07-19 | 利用 SharePoint 漏洞的 IP 地址。 |

| 139.59.11[.]66 | 不适用 | 数字海洋有限责任公司 | 2025-07-21 | 利用 SharePoint 漏洞的 IP 地址。 |

| 154.223.19[.]106 | 不适用 | 高普云香港有限公司 | 2025-07-21 | 利用 SharePoint 漏洞的 IP 地址。 |

| 103.151.172[.]92 | 不适用 | IKUUU 网络有限公司 | 2025-07-21 | 利用 SharePoint 漏洞的 IP 地址。 |

| 45.191.66[.]77 | 不适用 | VIACLIP INTERNET E TELECOMUNICAÇÕES LTDA | 2025-07-21 | 利用 SharePoint 漏洞的 IP 地址。 |

| 83.136.182[.]237 | 不适用 | 阿丽娜·加萨纽克 | 2025-07-21 | 利用 SharePoint 漏洞的 IP 地址。 |

| 162.248.74[.]92 | 不适用 | xTom 有限公司 | 2025-07-21 | 利用 SharePoint 漏洞的 IP 地址。 |

| 38.54.106[.]11 | 不适用 | 高普云香港有限公司 | 2025-07-21 | 利用 SharePoint 漏洞的 IP 地址。 |

| 206.166.251[.]228 | 不适用 | BL网络 | 2025-07-21 | 利用 SharePoint 漏洞的 IP 地址。 |

| 45.77.155[.]170 | 不适用 | Vultr 控股有限责任公司 | 2025-07-21 | 利用 SharePoint 漏洞的 IP 地址。 |

| 64.176.50[.]109 | 不适用 | 康斯坦特公司有限责任公司 | 2025-07-21 | 利用 SharePoint 漏洞的 IP 地址。 |

| 149.28.17[.]188 | 不适用 | 康斯坦特公司有限责任公司 | 2025-07-22 | 利用 SharePoint 漏洞的 IP 地址。 |

| 173.239.247[.]32 | 不适用 | GSL 网络有限公司 | 2025-07-22 | 利用 SharePoint 漏洞的 IP 地址。 |

| 109.105.193[.]76 | 不适用 | 遥卡网络有限公司 | 2025-07-22 | 利用 SharePoint 漏洞的 IP 地址。 |

| 2.56.190[.]139 | 不适用 | 阿丽娜·加萨纽克 | 2025-07-22 | 利用 SharePoint 漏洞的 IP 地址。 |

| 141.164.60[.]10 | 不适用 | 康斯坦特公司有限责任公司 | 2025-07-22 | 利用 SharePoint 漏洞的 IP 地址。 |

| 124.56.42[.]75 | 不适用 | 知识产权管理器 | 2025-07-22 | 利用 SharePoint 漏洞的 IP 地址。 |

MITRE ATT&CK技术

此表是使用 MITRE ATT&CK 框架版本 17 构建的。

| 策略 | 身份证 | 名字 | 描述 |

| 初始访问 | T1190型 | 利用面向公众的应用程序 | 威胁行为者利用 CVE-2025-49704、CVE-2025-49706、CVE-2025-53770 和 CVE-2025-53771 来破坏本地 Microsoft SharePoint 服务器。 |

| 执行 | T1059.003 | 命令和脚本解释器:Windows 命令 Shell | 部署的 Webshell 通过cmd.exe执行攻击者提供的命令。 |

| 坚持 | T1505.003 | 服务器软件组件:Web Shell | 威胁行为者将 Webshell 部署到受感染的服务器。 |

| 收集 | T1005型 | 来自本地系统的数据 | 部署的 Webshell 允许攻击者从受感染的系统中提取信息。 |