ESET APT 活动报告 2024 年第 2 季度至 2024 年第 3 季度总结了 ESET 研究人员从 2024 年 4 月到 2024 年 9 月底记录的选定高级持续威胁 (APT) 组织的显著活动。突出显示的操作代表了我们在此期间调查的更广泛的威胁情况,说明了主要趋势和发展,并且仅包含提供给 ESET 私有 APT 报告客户的网络安全情报数据的一小部分。

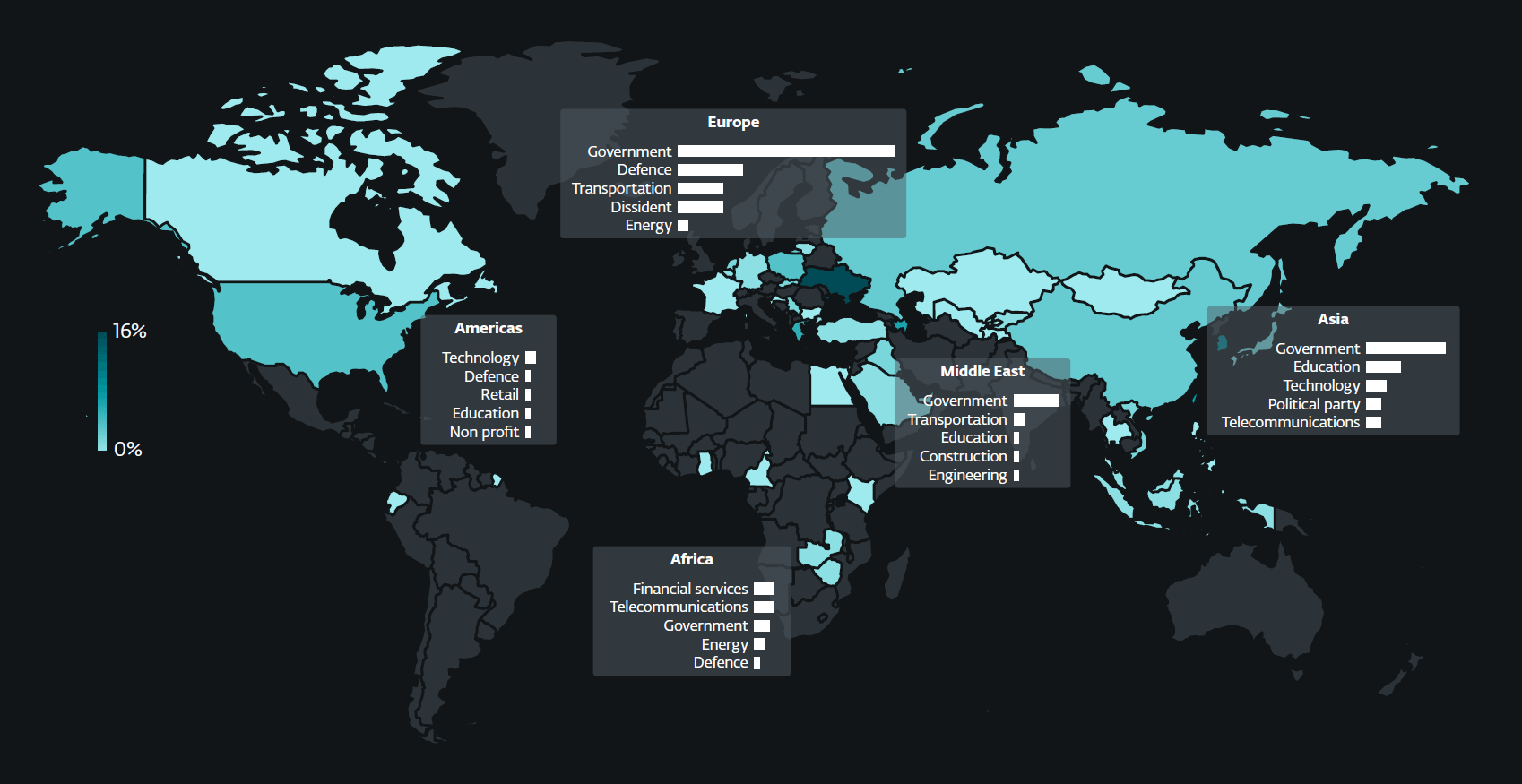

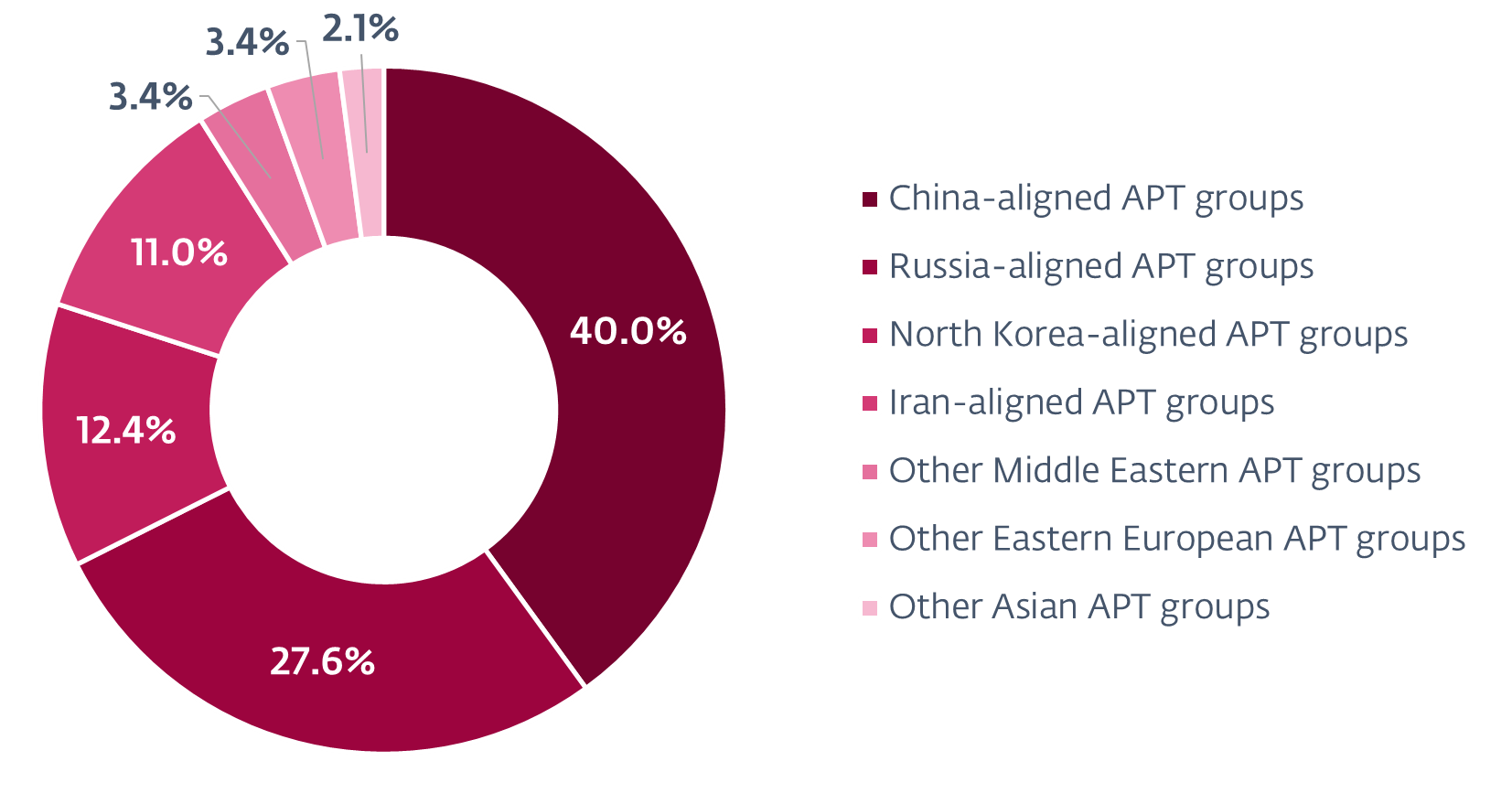

在监测期间,我们观察到与中国结盟的 MirrorFace 的定向业务显著扩大。它通常专注于日本实体,后来扩大了业务范围,首次在欧盟 (EU) 设立了一个外交组织,同时继续优先考虑其日本目标。此外,与中国结盟的 APT 组织越来越依赖开源和多平台 SoftEther VPN 来维持对受害者网络的访问。我们检测到 Flax Typhoon 广泛使用 SoftEther VPN,观察到 Webworm 从其功能齐全的后门切换到在欧盟政府组织的机器上使用 SoftEther VPN Bridge,并注意到 GALLIUM 在非洲的电信运营商处部署 SoftEther VPN 服务器。

我们还观察到有迹象表明,与伊朗结盟的团体可能正在利用其网络能力来支持外交间谍活动,并可能支持动能行动。这些团伙破坏了非洲的几家金融服务公司——非洲大陆对伊朗具有重要的地缘政治意义;对伊拉克和阿塞拜疆这两个与伊朗关系复杂的邻国进行网络间谍活动;并增加了他们对以色列交通部门的兴趣。尽管地理目标看似狭窄,但与伊朗结盟的团体仍然保持着全球关注,还寻求在法国的外交使节和美国的教育机构。

与朝鲜结盟的威胁行为者坚持推进其政权的目标,该政权被联合国和韩国指责窃取资金(包括传统货币和加密货币)以支持其大规模杀伤性武器计划。这些组织继续攻击欧洲和美国的国防和航空航天公司,并针对加密货币开发商、智囊团和非政府组织。其中一个组织 Kimsuky 开始滥用 Microsoft 管理控制台文件,这些文件通常由系统管理员使用,但可以执行任何 Windows 命令。此外,一些与朝鲜结盟的团体经常滥用流行的基于云的服务,包括 Google Drive、Microsoft OneDrive、Dropbox、Yandex Disk、pCloud、GitHub 和 Bitbucket。我们第一次看到一个 APT 组织——特别是 ScarCruft——滥用 Zoho 云服务。

我们检测到与俄罗斯结盟的网络间谍组织经常以 Roundcube 和 Zimbra 等网络邮件服务器为目标,通常使用鱼叉式网络钓鱼电子邮件触发已知的 XSS 漏洞。除了 Sednit 针对全球政府、学术和国防相关实体外,我们还发现了另一个与俄罗斯结盟的组织,我们将其命名为 GreenCube,该组织通过 Roundcube 中的 XSS 漏洞窃取电子邮件。其他与俄罗斯结盟的团体继续关注乌克兰,Gamaredon 部署了大型鱼叉式网络钓鱼活动,同时使用和滥用 Telegram 和 Signal 消息应用程序重新设计其工具。Sandworm 利用了其新的 Windows 后门(我们将其命名为 WrongSens)及其高级 Linux 恶意软件:LOADGRIP 和 BIASBOAT。此外,我们还检测到了 Texonto 行动,这是一项主要旨在打击乌克兰人士气的虚假信息和心理行动,也针对俄罗斯持不同政见者。我们还分析了波兰反兴奋剂机构的公开黑客和泄密事件,我们认为该事件被最初的访问经纪人入侵,该经纪人随后与与白俄罗斯结盟的 FrostyNeighbor APT 组织共享访问权限,该组织是批评北大西洋联盟的网络虚假信息活动的幕后实体。最后,通过分析在野外发现的漏洞,我们在 WPS Office for Windows 中发现了一个远程代码执行漏洞。我们将利用该漏洞的攻击归因于与韩国结盟的 APT-C-60 组织。

ESET 产品会检测到 ESET APT 活动报告 2024 年第 2 季度至 2024 年第 3 季度中描述的恶意活动;共享情报主要基于专有的 ESET 遥测数据,并已经过 ESET 研究人员的验证。

ESET APT 活动报告仅包含 ESET APT Reports PREMIUM 中提供的网络安全智能数据的一小部分。有关详细信息,请访问 ESET Threat Intelligence 网站。